网络安全专家发现了一种复杂的多阶段钓鱼攻击活动,攻击者利用AI驱动的演示工具Gamma(伽马)实施凭证窃取攻击,主要针对微软账户用户。

攻击手法分析

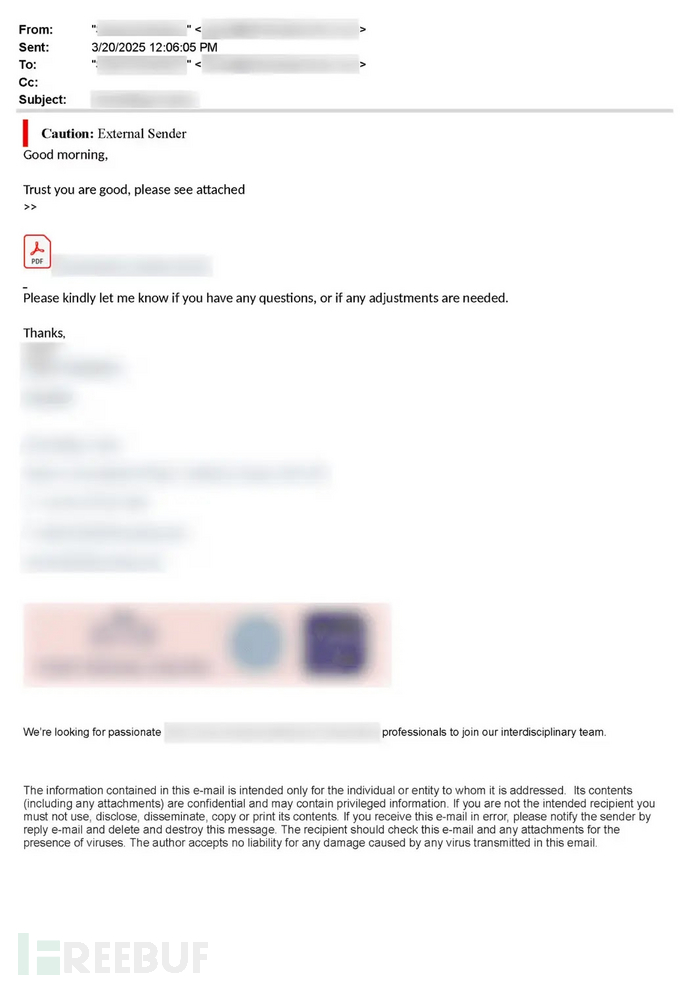

这种新发现的攻击链展示了威胁分子如何越来越多地利用合法平台绕过安全控制措施,欺骗毫无戒备的受害者。攻击始于从被入侵的合法账户(通常属于受信任的个人或组织)发送的看似无害的电子邮件。

邮件中包含一个看似PDF附件实则为超链接的内容。点击后,受害者会被重定向至Gamma平台上托管的专业制作演示文稿,该页面带有组织品牌标识和醒目的"查看PDF"或"审阅安全文档"等行动号召按钮。

中间人技术应用

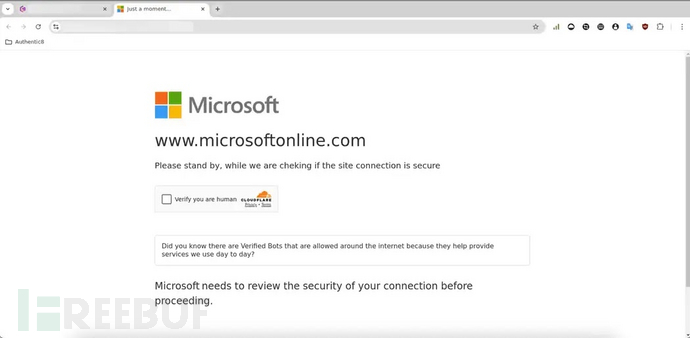

点击按钮后,受害者会被引导至一个带有微软品牌标识的中介页面,该页面受到Cloudflare Turnstile(一种无需验证码的机器人检测机制)保护。这一设计具有双重目的:既防止自动化安全工具分析恶意内容,又同时增强页面的可信度。

Abnormal Security研究人员指出,这种攻击属于日益增长的"依赖可信站点生存"(LOTS)攻击趋势,即威胁分子利用合法服务托管恶意内容。安全团队强调:"该活动的特别危险之处在于使用了Gamma这个相对较新的平台,员工可能不会意识到它是钓鱼攻击的潜在载体。"

凭证窃取机制

攻击链最终指向一个高度仿真的微软SharePoint登录门户副本,页面设计模仿微软UI模式,在模糊背景上叠加模态风格的登录窗口。分析表明,攻击者采用了中间人(AiTM)框架,能够实时验证凭证与微软服务器的匹配度,错误密码会显示准确的错误提示信息。

AiTM技术不仅能让攻击者窃取凭证,还能捕获会话cookie,可能绕过多因素认证保护。这种复杂手法表明,现代钓鱼攻击已从简单的凭证窃取发展为能够规避强大安全措施的复杂技术机制。

此次攻击活动凸显了钓鱼攻击日益精密的趋势,也强调企业需要部署能够检测基于上下文威胁的高级安全解决方案,而非仅依赖传统的入侵指标。

参考来源:

Hackers Weaponize Gamma Tool Via Cloudflare Turnstile to Steal Microsoft Credentials

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)