网络安全公司CloudSEK发现一起复杂的恶意软件攻击活动,攻击者仿冒知名在线文件转换工具

网络安全公司CloudSEK发现一起复杂的恶意软件攻击活动,攻击者仿冒知名在线文件转换工具PDFCandy.com传播ArechClient2信息窃取程序。该工具用户超过250万,其中仅印度用户就超过50万。

攻击手法分析

据CloudSEK与Hackread.com共享的研究报告,攻击者通过谷歌广告或虚假软件更新传播ArechClient2恶意软件,窃取浏览器用户名和密码等隐私信息。该恶意软件属于2019年活跃至今的SectopRAT家族。

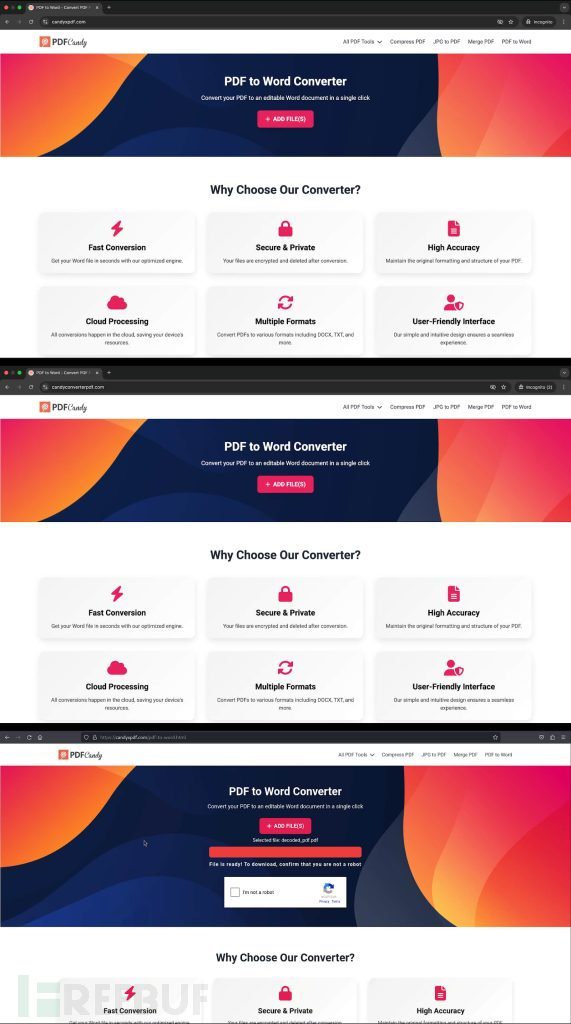

攻击者精心仿造了与正版pdfcandy.com相似的PDF转DOCX转换器网站,不仅"细致复制了真实平台的用户界面",还注册了外观相似的域名。研究人员指出,这些虚假网站甚至会显示伪造的加载动画,模拟真实文件转换过程以获取用户信任。

恶意陷阱(来源:CloudSEK)

攻击实施过程

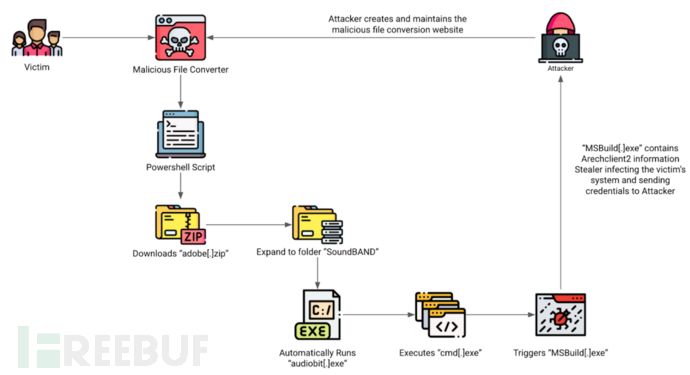

当用户访问虚假网站并上传PDF文件后,网站会突然要求进行CAPTCHA验证。报告称这一步骤标志着"社会工程学攻击转向系统入侵"。随后网站会诱导用户运行Windows内置工具PowerShell的命令,该命令通过一系列重定向最终下载名为"adobe.zip"的恶意文件(托管在已被多家安全服务标记为恶意的1728611543域名)。

压缩包内包含名为"SoundBAND"的文件夹,其中藏有危险的可执行文件"audiobitexe"。攻击者利用合法的Windows程序和工具发起多阶段攻击,最终部署ArechClient2信息窃取程序。

涉案虚假网站(截图:CloudSEK)

防范建议

值得注意的是,美国联邦调查局(FBI)曾在2025年3月17日警告过利用在线文件转换器传播恶意软件的行为。该机构指出:"全球网络犯罪分子正在利用各类免费文档转换器或下载工具实施攻击"。

为防范此类威胁,建议用户:

- 谨慎使用在线文件转换服务

- 上传文件前验证网站真实性

- 仔细检查网址

- 警惕意外出现的系统提示

参考来源:

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)