0x00 前言

闲着无聊,看看母校的系统建设做的怎么样。

打开站点,哟

那我进来了哈,莫怪莫怪。

0x01 漏洞挖掘

好不容易进来,不得为学校做点贡献。

漏洞1: 任意文件上传

直接点击添加进校人员。

哦,有图片,那么就百分之九十可能有存储桶,或者文件上传的地方,先看看,

随便输入一个后缀名1.jpg1。成功上传??。好吧,你无敌了。

图不见了,就直接放结果的图,上传文件解析不了,只能解析html。没办法,水个xss

漏洞2 :存储桶列桶获取2k文件

后面看到自己上传的地方路径中有oss,既然这里都能文件上传,不信你oss配置也那么完美。直接查看自己上传的图片。

获取到上传图片的url,直接逐渐删除路径。最后成功列桶。

https://xxxx.cn/oss/xxx-app/xxx/xxxPerson/2025/03/31/50331231146A622.jpg

获取到,该存储桶2k多个文件。

漏洞3 :actuator端点泄露

好好好吃烧烤

想从web端再去看看看看这个系统。结果等半天加载,等来一个经典的转圈圈。

若依是吧,很不错。思路明确直接开整。

剩下的是如何找到这个若依的正儿八经的根路径呢,回到burp历史包中继续查看。

发现有这个玩意,这不就是根路径吗?尝试打打若依的一些未授权路径,当然拉,若依结构基本上是有springboot的。这个时候,直接凭接actuator,来看看是否有泄露之类的。

很棒,easy。

接下来,直接上高速,下载heapdump,然后解密就完事了。如果有一堆就好了,关键是啥也没,就一个类似于cookie的东西。

继续开始构造,来都来了,总不能白来吧。反正都是从内存里面抓的,没准是一个管理员的身份cookie呢。

直接复制cookie到系统中去。

漏洞4:数万身份证信息

“哦哦哦,没座”。包顶尖的,直接六万多身份证等各种信息来咯。

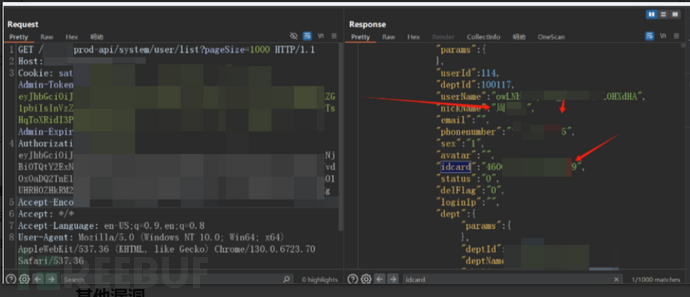

拿到cookie后,构造若依的用户列表路径,直接来请求。

既然有了,若依的管理员身份凭证,那么一系列的操作都可以直接开干了。

其他漏洞

例如重置管理员密码:

/xx-prod-api/system/config/configKey/sys.user.initPassword一些sql,一些若依后台基本打法,这里就不演示了。

0x03总结

渗透时候,碰见熟悉的系统路径,或者指纹,可以更加快速的突破。那么怎么才能快速识别了,当然很多时候,开发人员都会手动魔改系统路径或者指纹。这个时候往往是依靠经验来判断,比如说系统的图标,某些js文件,某些路径,某些加载页面,某些特定参数,请求包中的字段。这些都是观察点,这个时候只能依靠积累了。

确定了什么系统,直接可以根据该系统所用的组件,后端语言的特性。直接可以快速突破。

这里举个若依例子。当前其他系统也可以这么来识别,比如说jeecg之类的。同时最好研究一下它大部分情况带什么组件,后端语言,同时搭配的数据库是什么。多了解,碰见到后,直接高速。

这里就引用“名人名言”了“没座,顶尖”

若依的一些特征:

1.ico图标

2.js文件

3.页面显示

4.凭接路径

5.加载界面

若有收获,就点个赞吧

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)