高度复杂的钓鱼攻击手法

安全研究人员发现一种"极其复杂的网络钓鱼攻击",威胁行为者通过非常规手段利用谷歌基础设施发送伪造邮件,并将收件人重定向至窃取凭证的欺诈网站。以太坊域名服务(ENS)首席开发人员Nick Johnson在X平台发文指出:"首先要注意这是封真实有效的签名邮件——确实是从no-reply@google.com发送的。它通过了DKIM(域名密钥识别邮件)签名验证,Gmail显示时没有任何警告,甚至将其与其他合法的安全警报归入同一会话。"

精心设计的欺诈流程

钓鱼邮件谎称收件人收到执法机构的传票,要求提供其Google账户中的特定内容,并诱导受害者点击sites.google[.]com链接以"查阅案件材料或提交申诉"。该链接会跳转至模仿Google支持页面的伪造网站,包含"上传附加文件"和"查看案件"按钮。点击任意按钮都会导向仿冒的Google账户登录页面——唯一区别在于该页面托管在Google Sites上。

Johnson解释道:"Google Sites是谷歌重视安全之前的遗留产品,允许用户在google.com子域名托管内容,关键是其支持任意脚本和嵌入。这显然让构建凭证窃取网站变得轻而易举,攻击者只需在旧版网站被谷歌滥用团队删除后上传新版本即可。更糟的是,Sites界面没有提供滥用内容举报渠道。"

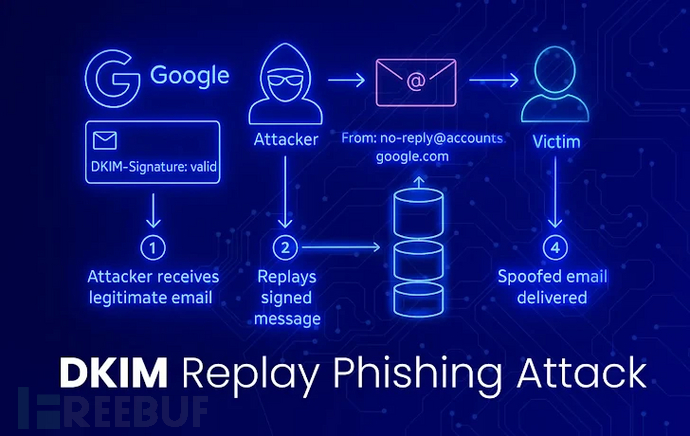

巧妙的DKIM重放攻击

攻击的巧妙之处在于:邮件"Signed by"(签名者)标头显示为accounts.google[.]com,而"Mailed by"(发件人)标头却使用完全无关的域名(fwd-04-1.fwd.privateemail[.]com)。EasyDMARC分析指出,这实质上是DKIM重放攻击——攻击者先为新域名创建Google账户("me@<域名>"),然后以钓鱼邮件全文作为应用名称注册Google OAuth应用。

Johnson补充说明:"攻击者授权其OAuth应用访问'me@...'谷歌账户后,会触发谷歌发送'安全警报'邮件。由于是谷歌生成的邮件,自然带有有效的DKIM签名并通过所有验证。"随后攻击者通过Outlook账户转发该邮件(保留DKIM签名),经由Jellyfish定制SMTP服务中转,最终通过Namecheap的PrivateEmail基础设施投递至目标Gmail邮箱。

EasyDMARC首席执行官Gerasim Hovhannisyan表示:"此时邮件看似来自谷歌的正规消息,所有SPF(发件人策略框架)、DKIM和DMARC(基于域的消息认证)验证均显示通过。"Johnson特别指出:"由于账户名为'me@',Gmail顶部会显示消息发送给'me'——这是当收件人地址与你邮箱相同时的简写形式,消除了另一个可能引发警惕的迹象。"

谷歌回应与安全建议

谷歌向The Hacker News证实已部署修复措施阻断该滥用途径,强调公司从不索要账户密码或一次性验证码等凭证,也不会直接致电用户。发言人表示:"我们已意识到该威胁行为者的定向攻击类型,并部署防护措施切断此滥用途径。同时建议用户启用双重认证和通行密钥,这些能有效防御此类钓鱼活动。"

相关攻击趋势加剧

此次披露恰逢钓鱼攻击激增之际。卡巴斯基报告称,2025年初以来已发现超过4,100封携带SVG(可缩放矢量图形)附件的钓鱼邮件。攻击者利用SVG格式可嵌入HTML和JavaScript代码的特性,诱导用户访问伪造的微软登录页面或谷歌语音仿冒网站。卡巴斯基警告称:"钓鱼者不断探索规避检测的新技术,时而采用用户重定向和文本混淆,时而尝试不同附件格式。"此前Guardio Labs曾披露电子邮件安全厂商Proofpoint的配置错误漏洞(已修复),威胁分子借此发送数百万封冒充百思买、IBM等知名企业的邮件绕过认证措施。

参考来源:

Phishers Exploit Google Sites and DKIM Replay to Send Signed Emails, Steal Credentials

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)