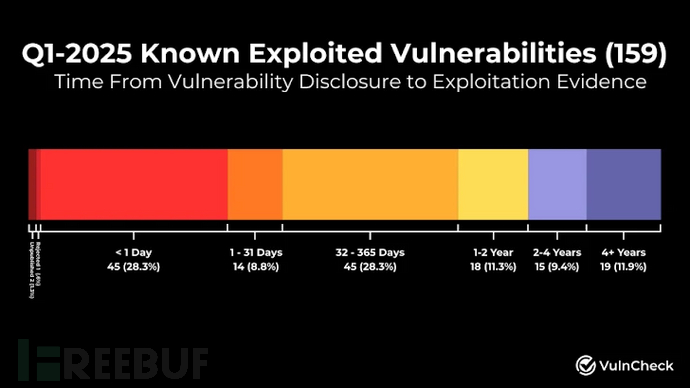

2025年第一季度共有159个CVE编号漏洞被确认在野利用,较2024年第四季度的151个有所上升。

网络安全公司VulnCheck向《黑客新闻》提供的报告指出:"我们发现漏洞利用速度持续加快,28.3%的漏洞在其CVE披露后24小时内就遭到利用。"这意味着有45个安全漏洞在公开披露当天就被用于实际攻击。另有14个漏洞在一个月内遭利用,还有45个漏洞在一年内被滥用。

漏洞分布情况

分析显示,大多数被利用漏洞存在于内容管理系统(CMS),其次是网络边缘设备、操作系统、开源软件和服务器软件。具体分布如下:

- 内容管理系统(35个)

- 网络边缘设备(29个)

- 操作系统(24个)

- 开源软件(14个)

- 服务器软件(14个)

主要受影响厂商及产品包括:微软Windows(15个)、博通VMware(6个)、Cyber PowerPanel(5个)、Litespeed Technologies(4个)和TOTOLINK路由器(4个)。

漏洞管理现状

VulnCheck表示:"平均每周披露11.4个关键漏洞(KEV),每月53个。虽然CISA KEV本季度新增80个漏洞,但其中仅有12个没有公开证据显示曾被利用。"在159个漏洞中,25.8%正等待或接受NIST国家漏洞数据库(NVD)分析,3.1%被标记为新的"延期"状态。

漏洞利用趋势

根据Verizon最新发布的《2025年数据泄露调查报告》,将漏洞利用作为数据泄露初始攻击手段的案例增长34%,占所有入侵事件的20%。谷歌旗下Mandiant收集的数据也显示,漏洞利用已连续五年成为最常见的初始感染媒介,而窃取凭证则超越钓鱼攻击成为第二大初始访问手段。

Mandiant指出:"在确定初始感染媒介的入侵事件中,33%始于漏洞利用。虽然较2023年的38%有所下降,但与2022年的32%几乎持平。"报告同时指出,尽管攻击者不断尝试规避检测,但防御方识别入侵的能力正在持续提升。全球中位驻留时间(从系统被入侵到被发现的天数)为11天,较2023年增加1天。

参考来源:

159 CVEs Exploited in Q1 2025 — 28.3% Within 24 Hours of Disclosure

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)