网络安全公司Mandiant发布了《M-Trends 2025》报告,基于其2024年参与的事件响应工作,梳理了全球网络攻击趋势。

核心趋势与洞察

2024年,Mandiant处理的金融行业安全事件占比最高,达17.4%。其他主要攻击目标包括商业和专业服务公司(11.1%)、高科技企业(10.6%)、政府部门(9.5%)以及医疗机构(9.3%)。

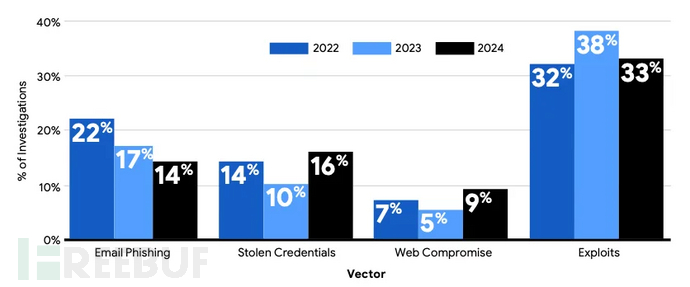

漏洞利用仍是最常见的初始感染途径(33%),其次是凭证窃取(16%)、钓鱼邮件(14%)和网络入侵(9%)。值得注意的是,在Mandiant处理的2024年入侵事件中,有34%无法确定攻击者的初始入侵手段。该公司表示:"虽然未知入侵途径可能涉及多种因素,但如此高的比例反映出企业在日志记录和检测能力方面存在明显不足。"

与往年相同,攻击者使用了多种恶意软件,但2024年的显著特点是信息窃取程序(info-stealer)的卷土重来,这直接导致利用窃取凭证作为初始访问手段的案例增加。

初始感染途径,2022-2024年(来源:Mandiant)

初始感染途径,2022-2024年(来源:Mandiant)

2024年攻击者最常利用的漏洞集中在Palo Alto Networks、Ivanti和Fortinet等厂商的边缘安全设备(防火墙、VPN、网络访问控制解决方案等)中。

另一个值得关注的现象是"内部威胁"作为初始感染途径的上升趋势,这主要源于朝鲜IT工作者通过虚假身份获取职位后,利用其网络访问权限实施进一步入侵和勒索的行为激增。

在勒索软件相关入侵中,最常见的初始感染途径是暴力破解(密码喷洒、使用默认凭证、大量RDP登录尝试)——占比26%,其次是凭证窃取(21%)、漏洞利用(21%)、前期入侵(15%)和第三方入侵(10%)。

企业的云资产最常通过钓鱼邮件(39%)和凭证窃取(35%)遭到入侵。Mandiant指出:"2024年,我们响应了有史以来最多涉及云组件的安全事件。调查显示,威胁行为者在云环境中得手主要归因于三个因素:身份解决方案缺乏足够的安全控制;本地集成配置不当;以及对扩展云攻击面的可见性不足。"

"综合来看,这些因素表明企业需要采取一种弥合本地与云环境安全差距的整体防护策略,同时认识到云攻击面并非孤立存在,而是需要主动集成防御的互联生态系统的一部分。"

Mandiant还特别指出,其红队经常在公开可访问的存储库中发现敏感数据,这意味着攻击者同样可以获取这些信息。"网络文件共享、SharePoint站点、Jira实例、Confluence空间和GitHub仓库通常包含大量有价值信息(如凭证、私钥、财务文件、个人身份信息PII和知识产权)。这些通常对拥有标准权限的员工开放的数据,构成了许多企业尚未意识到的重大安全风险。"

企业防御建议

基于报告发现,Mandiant提出以下核心安全建议:

- 部署符合FIDO2标准的多因素认证(MFA):防范凭证窃取导致的入侵

- 审计并加固暴露在互联网的基础设施:特别是针对使用默认或弱凭证的VPN和远程桌面协议(RDP)接口的暴力破解攻击

- 阻断端点脚本并实施内容过滤:降低SEO投毒和恶意广告等网络入侵风险

- 制定严格的浏览器凭证存储策略:减少信息窃取恶意软件的危害

- 定期为所有系统和软件打补丁:缩短新披露漏洞的可利用时间窗口

- 通过严格的数据验证、招聘流程额外审查及入职后监控,防范包括欺诈性雇佣在内的内部威胁

- 实施网络分段并监控横向移动

- 加强内部检测和日志记录能力:缩短驻留时间并减少对外部通知的依赖

- 监控云身份和访问活动:防止单点登录(SSO)系统被滥用

- 运用威胁情报优先防御常见攻击技术:根据MITRE ATT&CK框架中观察到的技术(如命令和脚本执行T1059、数据加密影响T1486)调整防御措施

参考来源:

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)