网络安全研究人员在npm软件仓库中发现三个恶意软件包,这些软件包伪装成流行的Telegram机器人库,实则暗藏SSH后门和数据窃取功能。

恶意软件包清单

涉及的软件包具体信息如下:

- node-telegram-utils(下载量132次)

- node-telegram-bots-api(下载量82次)

- node-telegram-util(下载量73次)

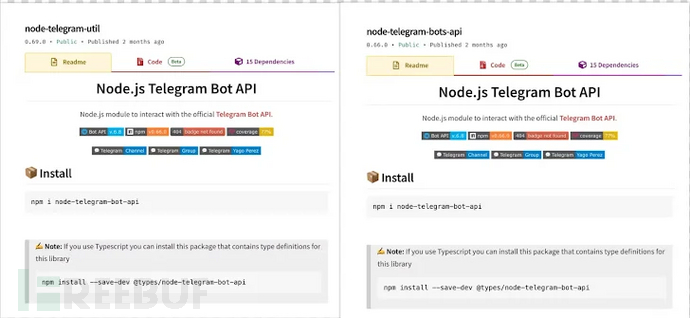

仿冒热门开源项目

供应链安全公司Socket指出,这些软件包刻意模仿node-telegram-bot-api——一个每周下载量超过10万次的Node.js版Telegram Bot API。目前这三个恶意库仍可被下载。

"虽然下载量看似不高,但只需攻陷一个开发环境,就可能引发大规模渗透或数据泄露。"安全研究员Kush Pandya警告称,"供应链安全事件一再证明,即使少量安装也可能造成灾难性后果,特别是当攻击者直接获取开发者系统或生产服务器权限时。"

星标劫持手法

这些恶意软件包不仅复制了正版库的描述,还采用名为"starjacking"(星标劫持)的技术提升可信度,诱骗开发者下载。该技术通过关联正版库的GitHub仓库来虚增软件包人气,利用npm对软件包与GitHub仓库关系的验证缺失进行欺诈。

Linux系统定向攻击

Socket分析发现,这些软件包专门针对Linux系统,会向"~/.ssh/authorized_keys"文件添加两个SSH密钥,使攻击者获得持久远程访问权限。脚本还会通过访问"ipinfo[.]io/ip"收集系统用户名和外部IP地址,并向外部服务器("solana.validator[.]blog")发送信标确认感染。

最危险的是,单纯删除软件包无法彻底消除威胁,因为植入的SSH密钥会持续为攻击者提供远程代码执行和数据窃取通道。

关联恶意软件曝光

此次披露同时揭露了另一个名为@naderabdi/merchant-advcash的恶意软件包,该包伪装成Volet(原Advcash)支付集成工具,实际会建立反向shell连接远程服务器。

Socket指出:"该软件包含有硬编码逻辑,在调用支付成功处理器时会开启反向shell。与多数在安装或导入时执行恶意代码的软件包不同,此恶意载荷延迟到运行时——特别是交易成功后触发,这种设计可能帮助逃避检测。"

参考来源:

Rogue npm Packages Mimic Telegram Bot API to Plant SSH Backdoors on Linux Systems

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)