漏洞概况

美国网络安全和基础设施安全局(CISA)于周四将影响微软Windows系统的中等严重性安全漏洞列入其"已知被利用漏洞"(KEV)目录。该漏洞编号为CVE-2025-24054(CVSS评分:6.5),属于Windows新技术局域网管理器(NTLM)哈希泄露欺骗漏洞,微软已在上个月的补丁星期二更新中修复。

技术背景

NTLM是一种已被微软官方弃用的传统认证协议(2024年起推荐使用Kerberos)。近年来,威胁分子已发现多种利用该协议的方法,例如哈希传递(pass-the-hash)和中继攻击(relay attacks),以提取NTLM哈希实施后续攻击。

CISA警告称:"微软Windows NTLM存在文件名或路径的外部控制漏洞,允许未经授权的攻击者通过网络实施欺骗行为。"微软在3月发布的公告中指出,该漏洞可通过与特制.library-ms文件进行最低限度交互触发,例如"选择(单击)、检查(右键单击)或执行除打开/运行文件外的其他操作"。

攻击态势

尽管微软评估CVE-2025-24054的"利用可能性较低",但Check Point发现自3月19日起该漏洞已被活跃利用。攻击者可借此泄露NTLM哈希或用户密码渗透系统。

网络安全公司披露:"2025年3月20-21日期间,波兰和罗马尼亚的政府及私营机构遭遇定向攻击。攻击者通过恶意垃圾邮件分发含漏洞利用压缩包的Dropbox链接,其中就包含利用CVE-2025-24054窃取NTLMv2-SSP哈希的组件。"

该漏洞被认为是CVE-2024-43451(CVSS评分:6.5)的变种。后者于2024年11月被修复,但已被UAC-0194和Blind Eagle等威胁组织用于针对乌克兰和哥伦比亚的攻击活动。

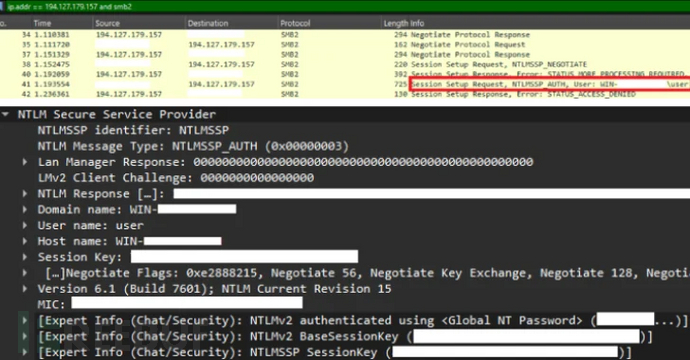

攻击手法

Check Point分析指出,攻击者通过ZIP压缩包分发恶意文件,当用户下载并解压内容时,Windows资源管理器会自动向远程服务器发起SMB认证请求,在无需用户交互的情况下泄露NTLM哈希。

最新发现显示,截至2025年3月25日的钓鱼攻击已开始直接投递名为"Info.doc.library-ms"的非压缩文件。自首波攻击以来,已观察到至少10起以窃取目标受害者NTLM哈希为最终目的的攻击活动。

风险警示

Check Point强调:"这些攻击利用恶意.library-ms文件收集NTLMv2哈希,增加了在受感染网络内横向移动和权限提升的风险。攻击者仅需极少的用户交互即可触发漏洞,轻松获取NTLM哈希的特性使其构成重大威胁——特别是当这些哈希可用于哈希传递攻击时。"

根据要求,美国联邦民事行政部门(FCEB)机构须在2025年5月8日前完成漏洞修复,以应对当前活跃的攻击态势。

参考来源:

CVE-2025-24054 Under Active Attack—Steals NTLM Credentials on File Download

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)