微软上月已发布补丁的 Windows NTLM 哈希泄露漏洞 CVE-2025-24054,近期被威胁分子用于针对波兰和罗马尼亚政府及私营机构的攻击活动。

Check Point 研究人员表示:"自 2025 年 3 月 19 日起已观测到该漏洞的野外活跃利用,攻击者可能借此泄露 NTLM 哈希或用户密码,进而入侵系统。"

漏洞技术分析

CVE-2025-24054 允许攻击者截获受害者机器向攻击者控制的 SMB 服务器发送的 NTLMv2 响应(即 NTLMv2-SSP 哈希)。攻击者可对捕获的哈希进行离线暴力破解,或用于实施中继攻击。

研究人员解释:"NTLM 中继攻击属于中间人(MitM)攻击范畴,利用 NTLM 认证协议漏洞。攻击者无需破解密码,只需截获哈希即可将其传递至其他服务进行用户身份验证。当被盗凭证属于特权用户时,此类攻击尤为危险,攻击者可借此实现权限提升和网络横向移动。"

该漏洞最初由三位研究人员私下报告给微软,但微软评估其"被利用可能性较低"。微软最初将其编号为 CVE-2025-24071,后更改为 CVE-2025-24054。两个漏洞均于 2025 年 3 月 11 日修复,均可导致未授权攻击者实施网络欺骗。区别在于前者需要目标用户打开包含特制文件的文件夹,后者仅需用户与恶意文件交互(如选择、查看、移动),无需实际打开执行。

从技术特性看,CVE-2025-24054 与 2024 年针对乌克兰实体的零日漏洞 CVE-2024-43451 具有相似性。

攻击活动详情

最早报告该漏洞的研究人员分别于 3 月 16 日和 18 日公开了漏洞利用概念验证(PoC)及技术分析。Check Point 监测显示,首批利用该漏洞的攻击出现于 3 月 19 日,针对波、罗两国的攻击活动则始于 3 月 20 日至 21 日。

攻击者通过钓鱼邮件向目标发送包含压缩包的恶意链接。从 Dropbox 下载的 _xd.zip 压缩包内含四个专门用于泄露 NTLMV2-SSP 哈希的文件,这些文件会连接至 IP 为 159.196.128[.]120 的恶意 SMB 服务器。其中某文件触发 CVE-2025-24054,另一文件则利用 CVE-2024-43451。据 HarfangLab 此前报告,该服务器 IP 与 APT28(又名 Fancy Bear 或 Forest Blizzard)存在关联。

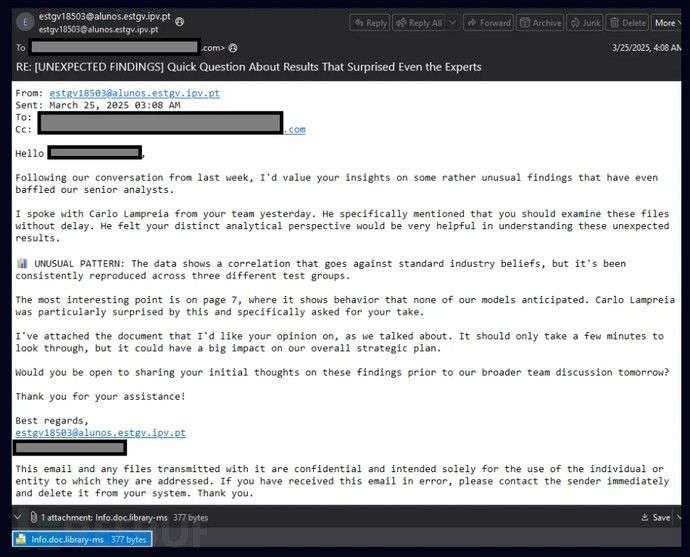

截至 3 月 25 日,Check Point 已发现约 10 起以窃取 NTLMV2-SSP 哈希为最终目标的攻击活动,当日还监测到针对全球企业的攻击实例。钓鱼邮件精心设计,诱骗目标下载包含漏洞利用文件的附件:

(附漏洞利用文件的钓鱼邮件 | 来源:Check Point Research)

研究人员指出:"受害者一旦下载该文件,其 NTLMV2-SSP 哈希即遭泄露。"

修复建议

尽管此类漏洞通常不被视为与远程代码执行漏洞同等级别的高危风险,但显然已有攻击者迅速利用 NTLM 漏洞实施攻击。考虑到 NTLMv2 仍被广泛用于身份验证(尽管微软去年已正式弃用所有 NTLM 版本并建议改用 Kerberos),相关补丁应优先部署。

微软已为所有受支持的 Windows 和 Windows Server 版本发布 CVE-2025-24054 补丁。对于仍在使用旧版系统(如 Windows 7、Windows 10 v21H2、Windows Server 2008 R2 和 Server 2012 R2)的用户,微补丁是可行解决方案。

参考来源:

Windows NTLM vulnerability exploited in multiple attack campaigns (CVE-2025-24054)

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)