前言

在当今数字化时代,整车网络安全显得尤为重要,它涉及到一系列复杂而细致的专业技术和体系化管理。本文旨在从整车网络安全流程的角度出发,首先概述整车网络安全的研发流程,随后深入探讨网络安全测试的范围与技术细节。我们的目标是向读者分享车联网安全测试的经验,并提供实用的参考信息。

为确保内容的系统性与透彻性,本系列文章计划按照不同领域进行划分,除本篇外,还将包括合规篇、运营篇、充电篇以及自动驾驶篇等。这样的结构既确保了对整车网络安全问题的全面覆盖,也方便读者根据兴趣和需要选择关注的重点。

整车研发流程与汽车网络安全

图1 整车研发流程概览

在开始了解汽车网络安全测试之前,我们先了解整车研发流程。整车研发流程代表了当今最复杂的产品开发体系之一,它可以细分产品开发周期为战略、概念设计和工业化三个主要阶段,并在此基础上结合了十几个项目级里程碑和几十个业务职能的流程框架,从而确保了开发流程的高效性和成本效益,如图1所示。

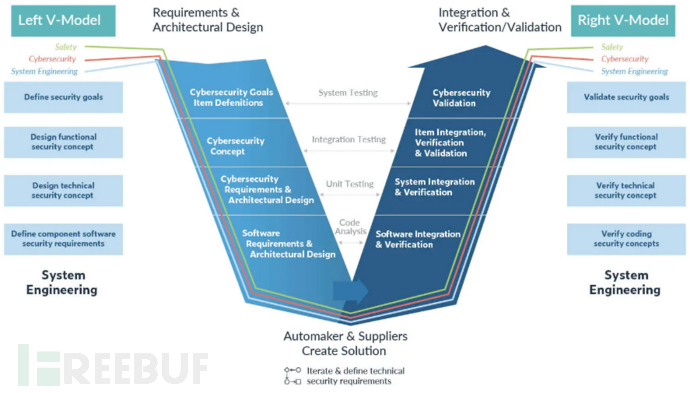

在这一过程中,V型研发模型映入眼帘,它是设计和开发过程中一种常见的方法,它强调了开发过程中的对应关系,即对于每一个开发阶段(如需求分析、系统设计、模块设计)都有一个相应的测试阶段(如用户验收测试、系统测试、网络安全测试)。这种模型可视作是“验证”和“确认”的图形化表示,其中开发活动在V的左边,而测试活动在右边,确保每个阶段都得到了适当的验证,如图2所示。V模型作为一种项目管理和产品开发的方法论,与整车研发流程紧密相连。V模型之所以得名,是因为它的形状类似字母“V”,其中的左侧代表了研发过程中的逐步细化阶段,右侧则对应了逐步集成和验证阶段。

图2 V型研发模型

在整车研发流程中,特别需要注意的是网络安全研发与测试。随着汽车行业对连接性和智能化的要求不断升级,网络安全变得越来越重要。因此,V型模型中已增加专门的网络安全设计和网络安全验证与确认测试阶段,以确保车辆的信息安全性。在V模型的左侧,每个开发阶段(需求分析、系统设计、模块设计等)都需要考虑网络安全。这意味着从最初的需求分析开始,网络安全就是构成产品设计的一个核心因素。在V模型的右侧,每个开发阶段都有一个对应的测试阶段。特别是在网络安全领域,系统设计完成后,对应的网络安全测试阶段就会开始。这包括了从模块测试到集成测试,直至最终的用户验收测试。

网络安全测试范围和用例

想象一下,你是一位网络安全的守护者,你的任务是保护一辆高科技的汽车免受黑客的侵扰。这辆车不仅仅是一台运输工具,它还是一个充满了复杂电子系统和智能软件的移动小宇宙。这些系统和软件,就像车辆的神经中枢,控制着从刹车到音乐播放的一切功能。但是,这些系统也可能成为网络攻击的目标。所以,制定一个全面的安全测试方案变得至关重要。

首先,我们要根据车辆的功能网络安全需求来设计测试用例。就好比我们知道这辆车有一个数字钥匙功能,这要求我们确保它能够进行双向认证来防止未授权的访问。测试用例就是我们的“模拟攻击计划”,我们通过它们来检查数字钥匙是否真的像预期的那样安全。

其次,我们必须遵守法律法规和行业标准,就像一个建筑师在设计建筑时必须遵守城市的建筑规则一样。例如,根据R155标准中列出的风险,我们设计对应的测试用例,确保我们的车辆不仅在纸面上,而且在现实中也是安全的。

再者,我们还会根据当前已知的风险来设计测试。比如,如果我们知道Android系统有某个漏洞,我们就会设计测试用例来检查我们车辆的车机系统是否也有这个漏洞。

在我们准备好测试方案和用例后,我们就需要建立一个测试环境——这可能是一个特制的台架,或者直接在车辆上进行测试。如果测试需要在车辆运行时进行,我们还需要考虑测试场地的安全性,确保在测试过程中人员的安全。

基于R155法规的测试范围

图3 R155风险清单与安全测试映射关系

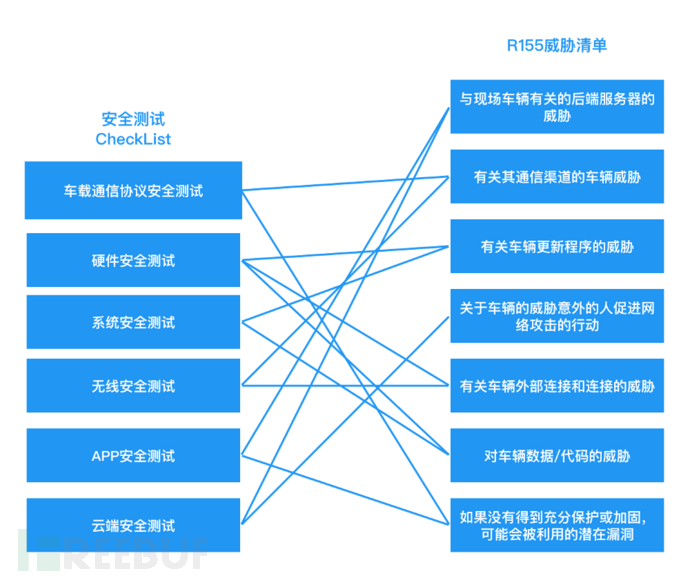

R155法规为整车网络安全提供了一个关键性的风险清单,这个清单标注了可能对车辆系统造成严重影响的安全风险。我们可以将这些风险作为出发点,构建我们的基础检测项目。这样的做法不仅确保了我们的检测工作能够覆盖到最关键的风险点,同时也使我们的安全检测工作与国际标准保持一致。

在遵循R155标准的网络安全测试范围中,我们关注了多种潜在的威胁和相对应的攻击方法。例如,我们识别了通过后端服务攻击车辆或窃取数据的风险,这可能涉及员工滥用特权或对服务器的未经授权访问。这类攻击可以通过后门、系统软

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)