近来,各种数据中转网站被攻击者广泛用于传播代码片段、配置文件和各种文本数据,尽管这为研究人员提供了观察的窗口,但敏感信息被上传到互联网上时,也会对受害者构成巨大威胁。

这些网站通常并不需要注册或者身份验证,为用户提供简单、快速的访问方式。网站管理员通常都不会主动监控或者删除这些网站中的内容,这也为攻击者提供了有利条件。

此外,这些网站通常位于互联网上,也有一些网站在暗网中也可以访问。这样,网站为攻击者提供了更高程度的匿名性。现在,这些网站成为了攻击者存放敏感密码、专用数据和代码片段的最佳位置。网站的管理员应该更加谨慎地监控这些平台,主动检测并解决潜在的数据泄露问题。

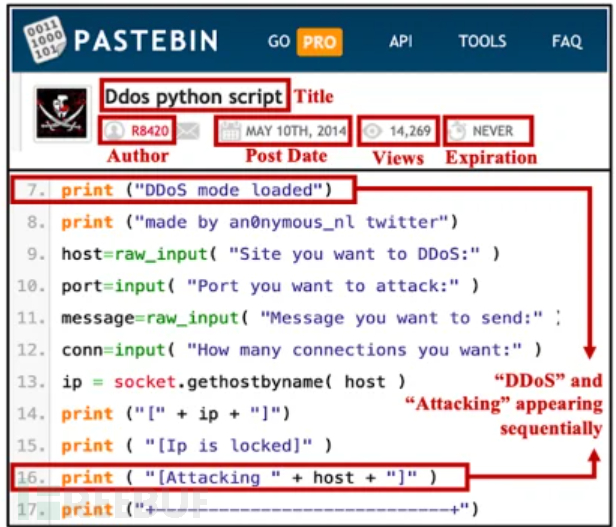

恶意脚本

危险不局限于此,犯罪分子正在利用这些网站来传播泄露的数据以及进行网络攻击等恶意操作。

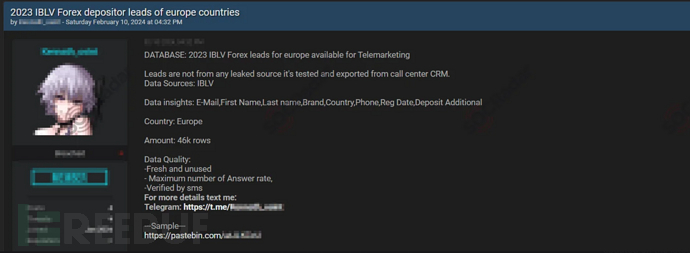

共享样例数据

Pastebin.com

Pastebin.com 是旨在托管各种形式纯文本内容的在线服务,此类网站的鼻祖就是 Pastebin.com。尽管 Pastebin.com 是合法服务,但现在已经成为了暗网中数据泄露的重要来源。

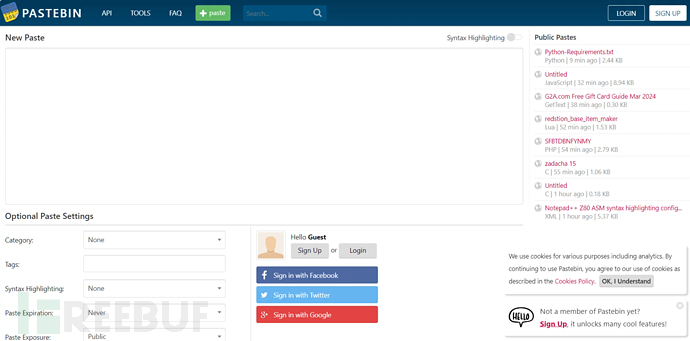

Pastebin.com 首页

Pastebin.com 由 Paul Dixon 于 2002 年 9 月 3 日创建,用于存储文本内容。该网站能够为各种编程语言提供语法高亮,并且支持各种配置文件等文本内容。用户无需注册就可以以访客身份提交数据,注册账户则可以进行统一管理。

2020 年 4 月,Pastebin.com 删除了搜索功能并对 API 进行了限制,甚至包括 Pastebin Pro 的终身付费订阅者。网站还升级了垃圾邮件预防措施,未登录用户上传的文本内容被隐藏在网站侧边栏的最近列表中。

攻击者经常使用该网站创建专用链接,甚至可以根据时间和地区限制对页面的访问。

用户上传的各种内容

JustPaste.it

JustPaste.it 是一个专为共享文本和图片而设计的在线平台。该网站也支持不创建用户的情况下发布数据,用户可以保留本文格式、嵌入图片/YouTube 视频、生成短 URL、另存为 PDF 文件、设置到期时限和通过验证码验证。注册用户可以创建私有笔记,高级用户支持加密访问以及历史变更记录跟踪等高级功能。

JustPaste.it 首页

JustPaste.it 能够将文本内容转换为 HTML 格式,也受到了攻击者的青睐。

Dpaste.org

dpaste.org 是一个多功能网站。用户可以使用该网站便捷地共享代码片段和文本内容,通过开源来保证透明度。用户可以通过 GitHub 访问源码、提交 PR 或者提供反馈信息。

dpaste.org 首页

使用 dpaste.org 最明显带来的好处就是易用的 API,可以很好地融合到用户的使用流程中。用户可以完全控制上传的内容,也可以通过平台的法务团队删除内容来处理法律问题。

在隐私方面,dpaste.org 优先考虑用户隐私安全,避免跟踪用户行为只收集 IP 地址。尽管 Cookie 可以增强用户体验,但不使用 Cookie 并不会影响网站功能。

Mozilla 版本的 dpaste.org 首页

PrivateBin 和 ZeroBin

ZeroBin 由 Sébastien Sauvage 开发,该网站可以通过暗网进行访问,但目前已无人维护。官方声称 ZeroBin 对托管数据毫不知情,数据在浏览器中也使用 256 位 AES 算法进行加密。

ZeroBin 首页

PrivateBin 源自 ZeroBin 但版本更新,通过客户端加密来保证数据隐私。管理员无权查看用户数据内容,用户可以设置密码增加安全性。网站提供了各种功能,如讨论、失效时间、文件上传和自定义模板等,但最优先考虑的还是用户隐私。

PrivateBin 首页

GitHub Gist

GitHub Gist 提供了与其他人共享代码片段的简单方法,每个 Gist 实际上都是 Git 仓库,能够进行自动化版本控制、不同功能分支等。攻击者滥用这个合法服务,传递恶意命令等数据。

GitHub Gist 使用

GitHub 本身当然也被滥用,各种数据都在平台上乱飞。

结论

许多数据中转网站都非常明确定义了服务边界,几乎所有网站都明确排除了电子邮件列表、登录凭据、密码信息和个人敏感信息。然而,这些类型的数据以及各种恶意信息,还在源源不断地上传到网站上。

参考来源

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)