继《白话零信任技术架构之SDP2.0》和《白话零信任技术架构之增强IAM》之后,本篇将把零信任的最后一个架构分享给大家,这样NIST提出来的三种零信任架构给大家分享完毕了。

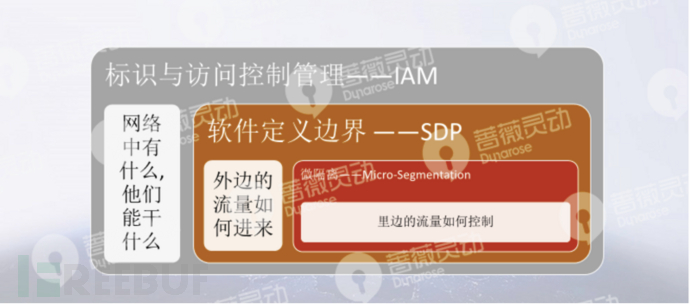

在这里还是想给大家重新强调一下零信任三种技术架构SDP、增强IAM和MSG的区别。增强IAM核心能力就是给主体(实体或者虚拟,例如人/主机/服务器/终端/系统/应用/服务/API接口等)和客体(资源/系统/应用/服务等)做精细化的、动态化的、智能化的身份和访问授权管理,它在零信任的技术架构中更多扮演策略中心的角色,为SDP/MSG提供动态的策略管控能力;而SDP技术架构核心解决的是当外部访问数据中心业务时候要做到安全管控(偏南北向的安全管控);最后的MSG架构则解决数据中心内部的安全访问和管控(偏南北向的管控)。因此,在不同的网络架构下,要采用不同的技术方案组合,才能达到较好的状态。

上图来自于蔷薇灵动,较好的描述了三者之间的核心关系。

一、微隔离技术诞生的背景

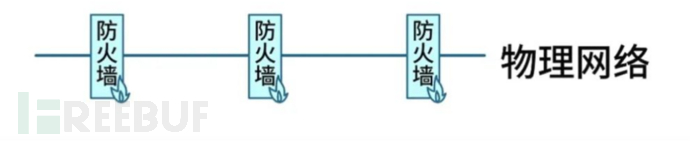

微隔离技术的诞生还是要从IT整体的发展阶段来看,局域网刚刚出现的时候,最早通过VLAN来进行网络隔离以满足不同部门的安全隔离需要,受IP地址的限制,最多只能隔离出4000多个受控区域,因此后来又衍生了Vxlan技术,将可隔离的区域扩展到1600多万个。后来随着互联网的兴起,病毒/木马的出现,防火墙隔离产品也随之产生,那时主要隔离出内网和外网,后来随着业务多元化和复杂化,出现了基于业务属性的分区分域,例如DMZ区、互联网区、数据中心区(生产业务域/测试业务域等)、外联区等,因此为了相对精细化的防护,防火墙出现在各个区、域的边界,将安全可控在一定的区域内。具体如下图所示:

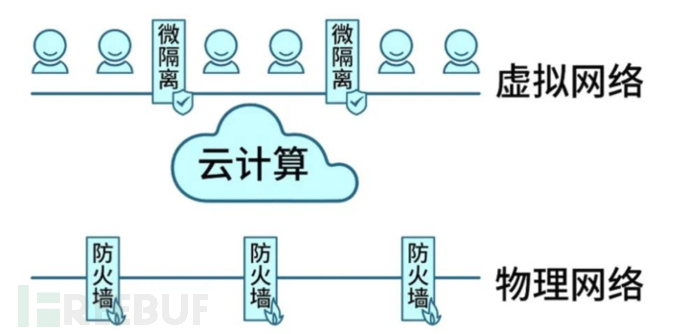

但是,随着云计算的兴起,云上业务千千万万,而且随着容器/微服务架构的推广,其中的业务(功能)虚拟机更是数不胜数,这些虚拟机到底该如何隔离那?如果将传统的防火墙虚拟化到云环境中,将会非常的不适用,防火墙的架构是比较重的,无论在物理环境还是云环境,都可以把他们当作“园区保安或者大楼保安”再,如果要求隔离的再细,那部署的数量、复杂度、消耗的资源数量都将是难以想象的,所以,对应防火墙的粗隔离技术诞生了较为精细隔离的、更适应于云环境的微隔离技术MSG。

二、微隔离技术的演进

微隔离技术演进可以从它的三次更名中,窥见一斑。2015年Gartner发布技术成熟度曲线,软件定义隔离(software-defined segmentation)被首次提出来,它是伴生云计算的时代的到来所提出来的,由传统的基于硬件的防火墙隔离技术,向云时代基于软件的隔离技术演进,软件定义具备高度灵活性、自主性、按需部署性等,为云计算内的网络环境提供更加灵活的安全保障。

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)