一、环境准备

kali充当攻击机 IP地址:192.168.200.14

Noob充当靶机 IP地址:暂时未知

二、信息收集

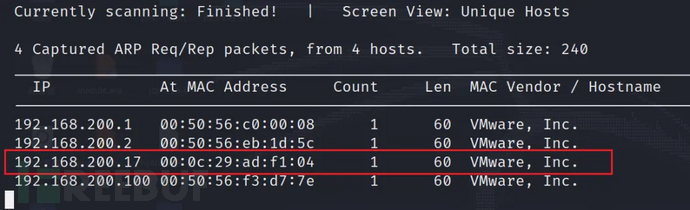

1.发现存活主机

通过MAC地址判断靶机的IP地址

靶机IP地址:192.168.200.17

netdiscover -r 192.168.200.0/24

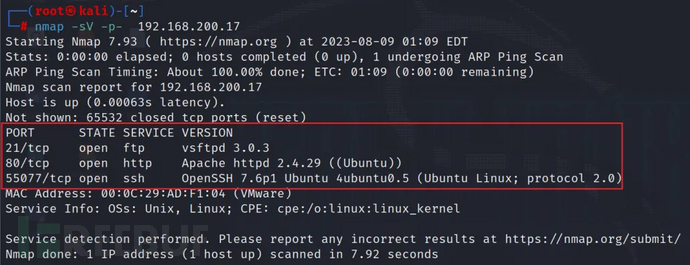

2.端口扫描

nmap -sV -p- 192.168.200.17

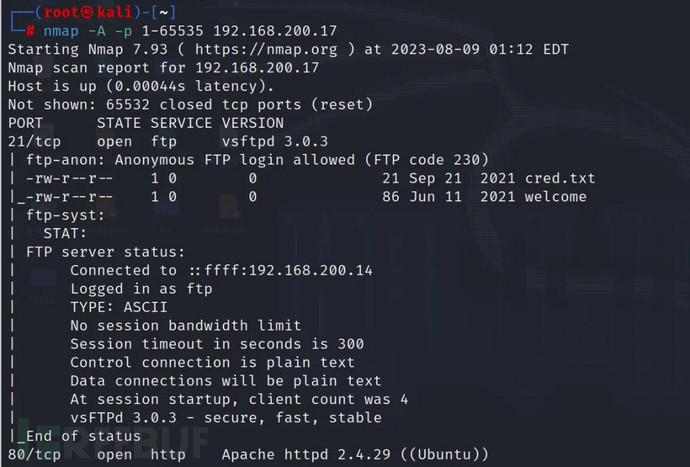

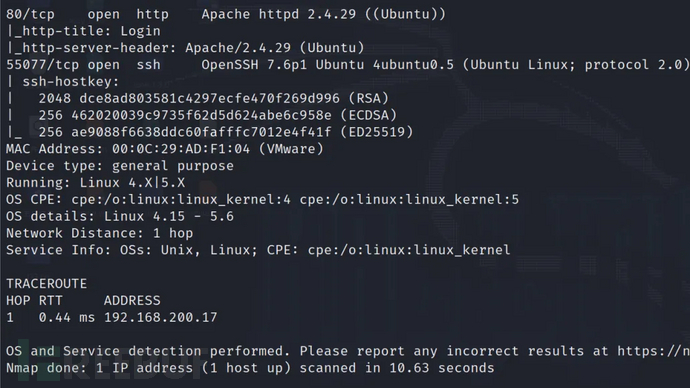

nmap -A -p 1-65535 192.168.200.17

通过扫描靶机的端口,发现21端口开放,80端口开放,及55077端口开放了ssh服务

2.1 查看80端口

三、漏洞利用

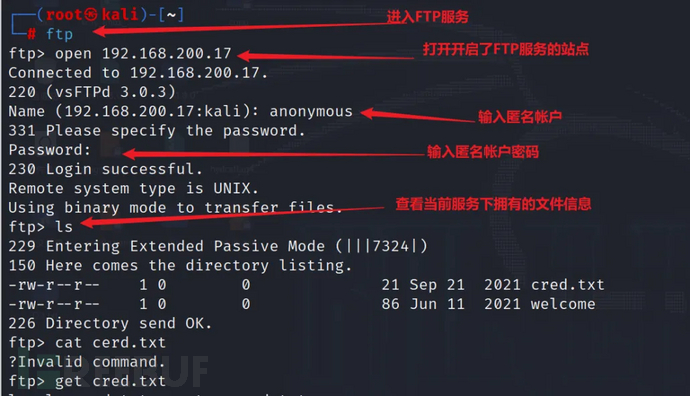

21端口下有两个文件,并且要求以ftp的方式进行访问

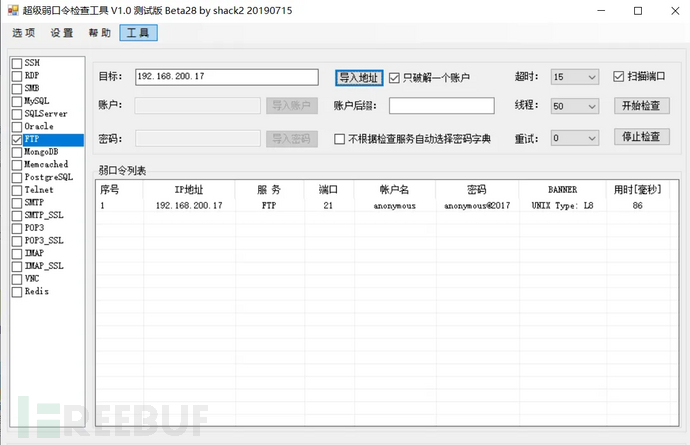

1.首先获取FTP服务下的匿名用户和密码

2.登录FTP服务,之后进行下载两个文件

补充:get 文件名或者目录名 #下载功能welcome文件信息

┌──(root㉿kali)-[~]

└─# cat welcome

WELCOME

We're glad to see you here.

All The Best 3.cred.txt文件信息

┌──(root㉿kali)-[~]

└─# cat cred.txt

Y2hhbXA6cGFzc3dvcmQ=base64解码后的明文为:champ:password

可知账户:champ 密码:password

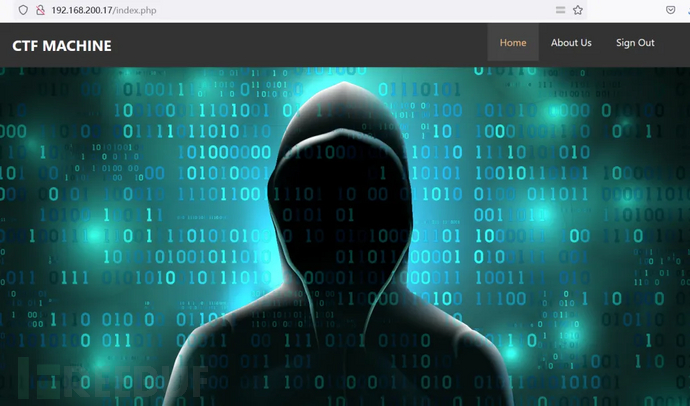

4.登录后呈现的界面

显示随便点了点 偶然点击About Us之后下载了一个安装包

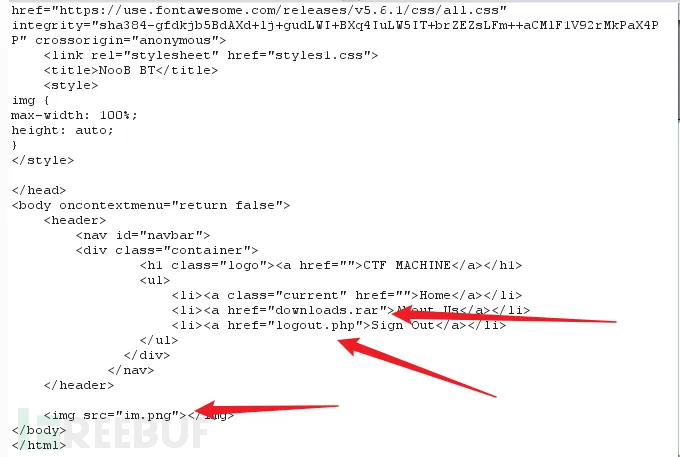

没那么简单,右键看不了源码,用burp抓包查看一下其他信息

有个.png的图片,有个.rar的压缩包,有个.php的文件

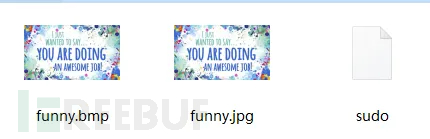

5.检查压缩包

当中包含是两个图片,一个文件

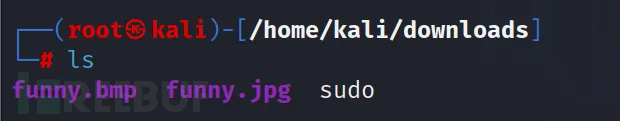

首先想到用图片分离,将文件传到kali之中

kali中解压后的样式

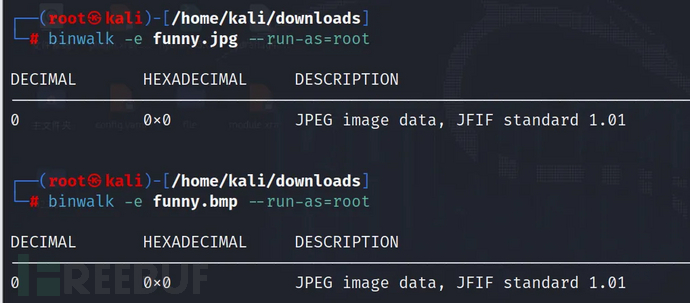

用 binwalk 查看一下图片中藏有什么:

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)