执法行动

最近几年,随着网络犯罪特别是勒索软件犯罪的日益猖獗,勒索软件攻击已经对网络空间安全构成重大威胁。互联网不是法外之地,执法机构也对应加强了执法力度,对全球威胁重大的网络犯罪团伙进行重点打击。对勒索软件团伙所控制的攻击基础设施进行查封与控制,对涉及勒索软件攻击的犯罪嫌疑人进行逮捕。不仅是勒索软件团伙,对大规模僵尸网络的打击也大大打击了各类网络犯罪的投递渠道。近年来,典型的执法行动如下所示:

- 2022 年 10 月,美国执法部门针对大规模僵尸网络 TrickBot 进行了重点打击。

- 2023 年 1 月,美国司法部宣布执法行动摧毁了勒索软件团伙 Hive。

- 2023 年 1 月,美国执法部门摧毁了勒索软件团伙 Netwalker,并起诉了犯罪分子。

- 2023 年 9 月,多国联合执法行动“猎鸭行动”摧毁了大规模僵尸网络 Qakbot。

- 2023 年 11 月,多国联合执法行动在乌克兰逮捕了多个勒索软件团伙的嫌疑人。

- 2024 年 2 月,多国联合执法行动“克罗诺斯”摧毁了勒索软件团伙 LockBit,在多国逮捕了多名犯罪嫌疑人。

- 2024 年 2 月,美国国务院悬赏超千万美元捉拿 Hive 勒索软件犯罪嫌疑人。

可以看到,多国联合执法加强了执法机构在网络空间中的威慑力。但由于网络犯罪的特点,很多犯罪团伙的根基并未被动摇,主要的犯罪人员和攻击者并未落网。因此,往往是在执法机构严厉打击后,整个犯罪团伙“化整为零”后再度重生。

勒索软件攻击

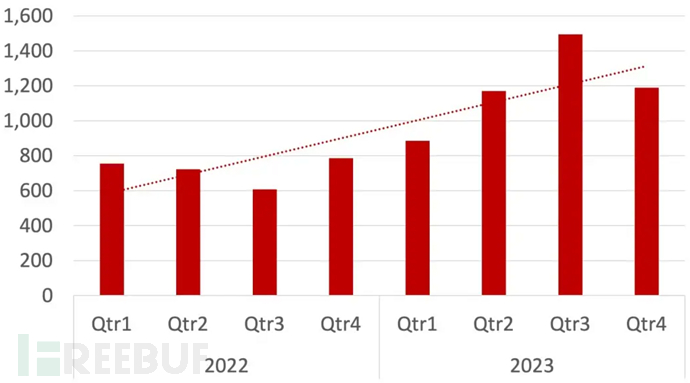

勒索软件团伙声称攻击总量在 2023 年第四季度下降了 20% 以上,但其实研究人员跟踪发现的勒索软件攻击仍呈上升趋势。并且攻击者不断在改进攻击策略,寻找可以快速感染受害者的新方法。

通过对勒索软件数据泄露网站的数据分析,与 2022 年成功入侵了约 2800 个受害者相比,攻击者去年成功入侵了 4700 个受害者。执法机构在 2023 年 6 月摧毁了 Qakbot 僵尸网络,对恶意软件分发渠道产生了巨大的打击。但攻击者很快就适应了执法行动的高压,漏洞利用成为了勒索软件攻击的主要方式。

数据泄露网站受害者数量

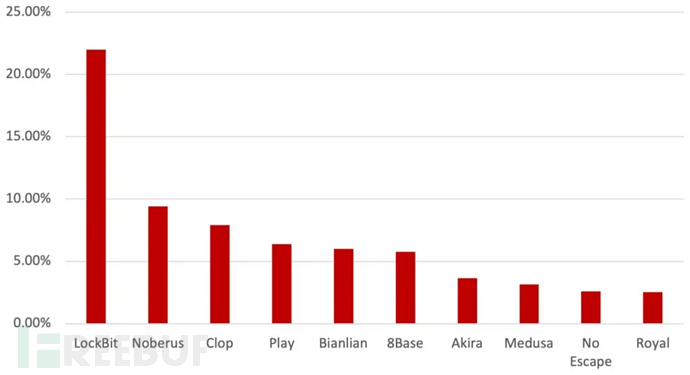

LockBit 是由 Syrphid 犯罪团伙(又名 Bitwise Spider)运营的勒索软件即服务,仍然是 2023 年全世界最具威胁性的勒索软件。该勒索软件入侵的受害者,占到所有受害者的 21%。紧随其后的是 Noberus(又名 BlackCat、ALPHV),占到所有受害者的 9%。第三名的 Clop 占比达到 8%。最近,LockBit 与 Noberus 都被执法机构盯上,强大的执法行动摧毁了犯罪团伙的攻击基础设施。从长远来看,是否会对犯罪分子的攻击行动产生重大影响还有待观察。

最高产的勒索软件

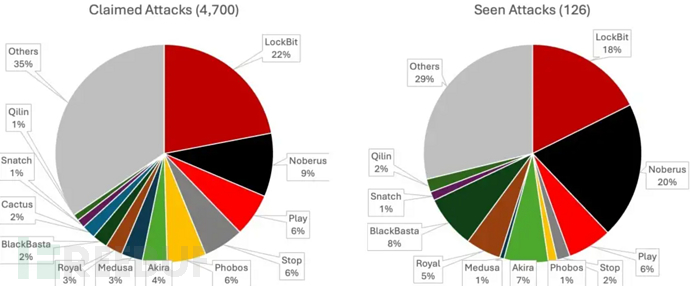

有趣的是,赛门铁克调查呈现出的威胁态势与勒索软件团伙声称的情况存在显著差异。尽管 LockBit 声称为 2023 年共 4700 起攻击事件的 21% 负责,但分析人员实际上只确定了 17%。与之相对的,Noberus 声称要为 9% 的攻击事件负责,但赛门铁克的数据显示其占到了所有攻击的 20%。

存在差异对比

这种比较某种程度上说明了攻击者的成功率,这说明 Noberus 附属机构更有能力将攻击推进到 Payload 部署阶段。

攻击向量

最近针对勒索软件的调查显示,应用程序已知漏洞是勒索软件的主要攻击向量。在最近的勒索软件攻击中,常用的攻击向量如下所示:

- CVE-2022-47966 ZOHO 管理引擎

- Microsoft Exchange Server

- CVE-2023-4966 漏洞:Citrix NetScaler ADC 和 NetScaler Gateway

- CVE-2023-20269 漏洞

攻击工具

攻击者部署的攻击工具数量持续增长,特别是对合法软件的滥用也在明显增加。另外,利用存在漏洞的驱动程序(BYOVD)技术的攻击工具也日趋流行。在最近的勒索软件攻击中发现的新攻击工具包括:

- HopToDesk:一种公开可用的远程桌面管理工具,攻击者利用它启动泄露的 Conti 勒索软件变种。攻击者经常使用远程桌面管理工具,其中最受欢迎的是:Atera、AnyDesk 和 Splashtop

- TrueSightKiller:一种公开可用的攻击工具,它利用 BYOVD 技术来禁用安全软件

- GhostDriver:另一个利用 BYOVD 技术禁用反病毒软件的工具

- StealBit:与 LockBit 勒索软件攻击相关的自定义数据泄露工具。StealBit 似乎在一段时间内不被 LockBit 附属机构待见,然而该工具在 2024 年初又恢复使用,并在两次 LockBit 攻击中出现

攻击技术

勒索软件最近使用的典型技术包括:

- Esentutl:使用为可扩展存储引擎(ESE)提供数据库的 Windows 命令行工具来转储凭据。这是一种已知的技术,最近攻击者一直在使用它来转储浏览器凭据

- DPAPI:使用恶意工具提取和解密使用 Microsoft 数据保护 API(DPAPI)存储的敏感用户凭据

总结

勒索软件仍然是 2024 年及以后的主要威胁。在天价赎金的激励下,勒索软件攻击者不断适应环境,开发新的技战术打法和攻击策略来应对执法行动带来的影响。

IOC

7ebe51d5a48cc3c01878e06c6db3f4f0189c4f9788bfe57b763b03f4ab910e26 ce26642327aa55c67a564f695ae3038d5afee9b8d14bb5146bf30dd0f1af24e5 c06e320ad2568e15baae155346c6fb92e18fc038e7465adfb5fc2a3f8af9caa5 8d5c521d7a52fd0b24d15c61c344a8f87b3b623a1ab3520ab55197b772377155 09f7622eb9ed3bbd375575c8a190ff152ef3572a717a20c1b2dd5556b8cc9eba 005cfd8a4dd101c127bcb0f94f1fa143b24d91442ee9e1525b4c540c9fe88c63 4c1346eab3fb23ca0613d73bbd2dd87fedb6ca8b1ba7bf48d69a57868d05854d 13d525588d2f6babe0b6de7d1456a6f3f39a0947128280a94b6f676dd5684201 6ec7a25adc9bf516e9150bebd773feafa64787769156ffbcb6eccabc579ee03a 19707b18f750bae0214e2a6d36735b6723549899bf83751d3650b9ec8125b91f

参考来源

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)