随着互联网的普及和发展,网络信息的传播已经成为了现代社会中不可或缺的一部分。然而,随之而来的是网络舆论的泛滥和虚假信息的肆意传播,这使得网络治理变得尤为重要。

2024年的315晚会,央视曝光了一种新型的水军制造手段,他们究竟是怎样做到的呢?

一、IP地址的重要性

朋友们,现在我们每天都在使用互联网,可是你有没有想过,我们在网上做的每一件事情,都有一个独特的标识符,这个标识就叫做IP地址。

在互联网世界中,IP地址扮演着重要的角色,它是识别和定位网络设备的唯一标识符。

IP地址,它还可以帮助电脑找到其他电脑,让它们能够互相通信。然而,正是因为其独特性,IP地址也成为了一些不法分子规避监管的工具。

但是有些不法分子利用一种叫做主板机的东西,可以批量使用IP地址,让自己在隐身在众多IP地址之后,以此来逃避监管和控制。

二、主板机操作与IP地址伪装

有一种东西叫做主板机,它可以把很多手机连接在一起,就像是一台超级电脑一样。通过这个主板机,人们可以同时控制很多手机,让它们做同样的事情。

主板机的出现为水军制造提供了新的可能性,其可以将多块手机主板组装成一台主板机,实现同时控制200-2000部手机。更为关键的是,主板机可以通过批量使用IP地址等手段,让军水制造在网络中游刃有余,让人误以为真的有很多网友存在,并且在发表言论。

今年315晚会点名的云X侠公司就是其中的代表,他们利用主板机技术批量使用IP地址,再结合VPN轻松更改账户的IP地址,从而规避平台的封号和监管。这种行为不仅损害了网络生态的健康发展,也给网络治理带来了巨大的挑战。

三、虚假的水军是怎样形成的?主板机+IP地址

在主板机的生产销售链中,IP地址问题也是一个不可忽视的环节。一些厂家通过不正当手段获取手机主板,组装成主板机进行销售,这些手机主板并不具备入网资格。而主板机的使用者利用主板机的IP地址进行伪装功能,规避监管,提高推广效果。

例如,在一些所谓的“大爆”剧的宣发,会找到一些能够更换IP地址的水军,让他们在各个平台刷评论、点赞或者转发,以制造虚假的数据,让自己看起来更受欢迎。

有些键盘侠、喷子、黑粉,找一些能更换IP地址的水军,恶意攻击他人,网爆他人。

他们还会用这些机器在网上发布大量的广告,或者在游戏里作弊,但是这样做会影响到其他人的正常使用,这些都都是违法的。

例如在某社交平台上出现了一篇针对某个公众人物的恶意攻击文章,文章中充斥着大量虚假信息和诋毁性言论。为了让这篇文章看起来更具有说服力,不法分子利用主板机,以多个不同的IP地址同时发布评论和转发,制造了人为炒作的假象,试图将虚假信息传播给更多的人。

这种违法行为的持续存在,加剧了网络治理的难度,也对网络生态的健康发展构成了威胁。

但这些不法分子真的认为只要更换IP地址就可以逍遥法外吗?

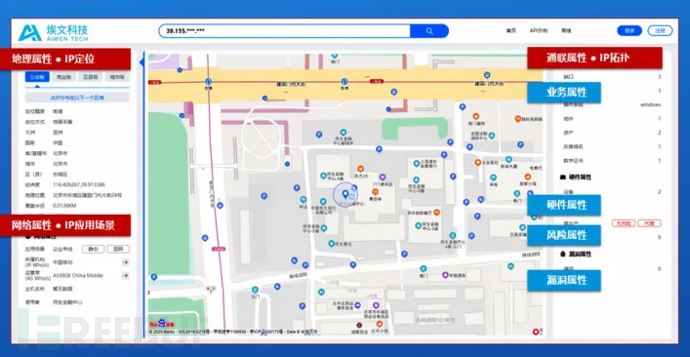

互联网并非法外之地。在技术层面上,可以通过加强对IP地址的管理,利用IP风险画像以及IP真假人来识别这些虚假的IP,从而达到反欺诈、数据隐私保护、打击虚假账户、无效流量过滤等效果。

此外,通过对真实IP地址的追踪溯源,可以准确追踪到IP地址背后真实的地理位置,从国家、省份、城市甚至到街道层面,这些技术早已得到实现,并且越来越精准。

结语:

主板机的滥用给网络空间带来了严重的问题,需要加强监管和治理。除了对主板机的制造和使用进行监管外,还需加强对IP地址的管理和监管,以打击违法行为,维护网络环境的秩序和安全。只有这样,才能有效应对网络舆论的泛滥和虚假信息的传播,进而维护网络生态的健康发展。

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)