2024 第一届VCTF纳新赛-Misc-f0rensicmaster

题目描述

下载并查看附件

附件为e01的镜像文件

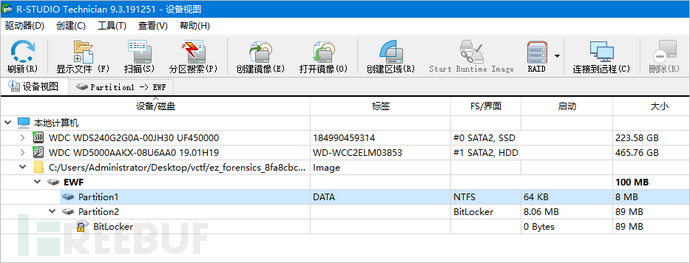

使用R-STUDIO打开镜像文件

存在两个分区,且第二个分区进行了加密,那么很明显需要从第一个分区获得恢复密钥文件

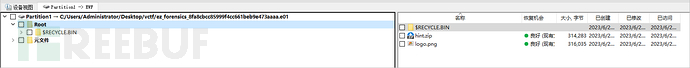

打开分区1

在ROOT下发现hint.zip和logo.png

导出文件并查看

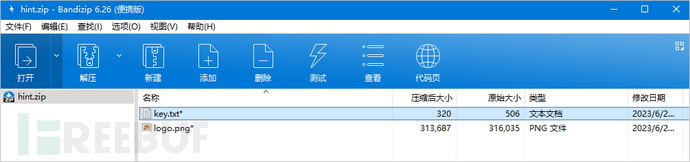

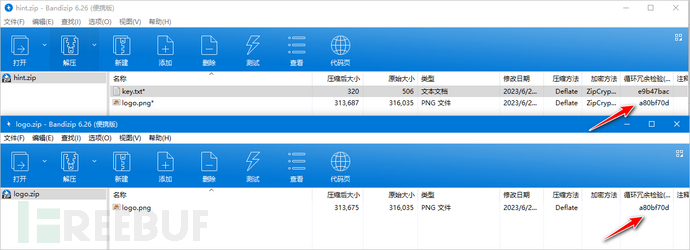

zip压缩包也存在一个logo.png,结合另一个logo.png,很可能存在明文攻击

将获得的logo.png进行压缩,比较CRC值

存在明文攻击

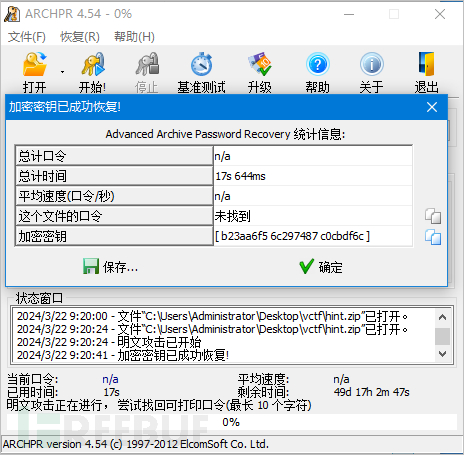

使用ARCHPR进行明文攻击

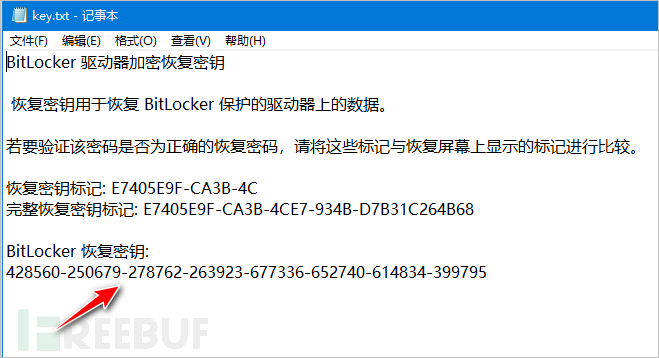

查看key文件

存在恢复密钥

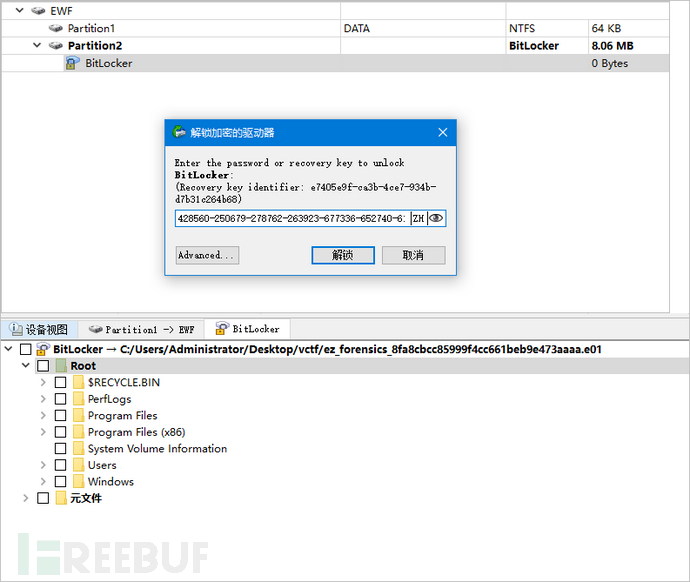

输入密钥到加密分区

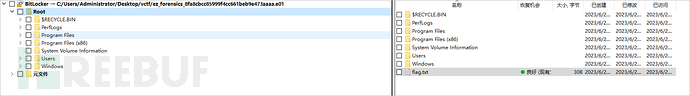

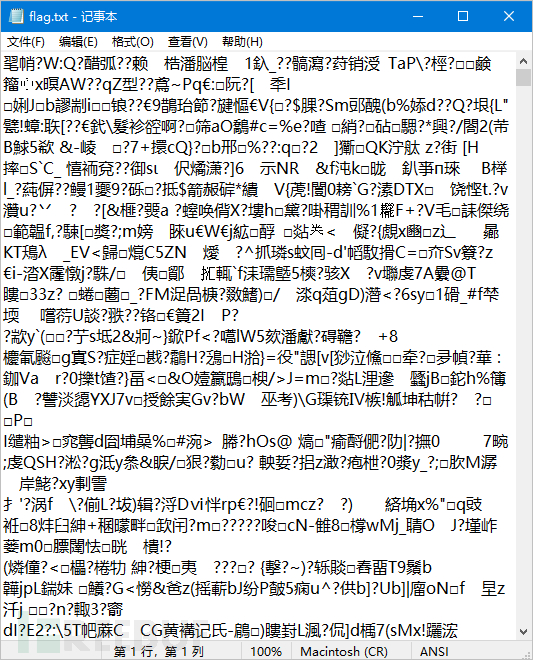

点击ROOT发现flag.txt

导出查看

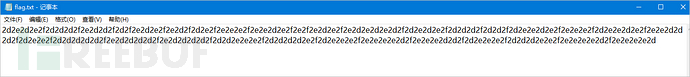

尝试十六进制解码

一眼摩斯密码

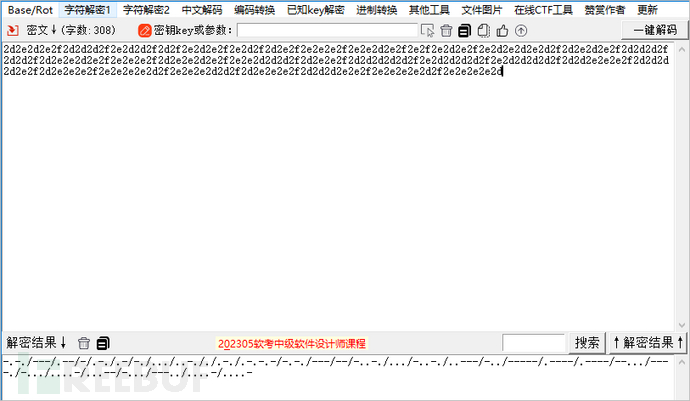

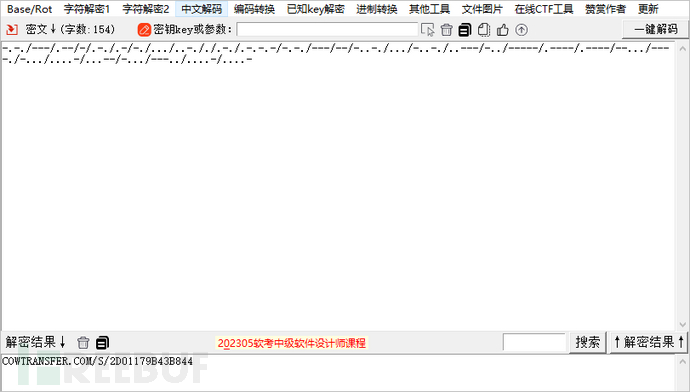

摩斯密码解密

得到一个奶牛快传的链接

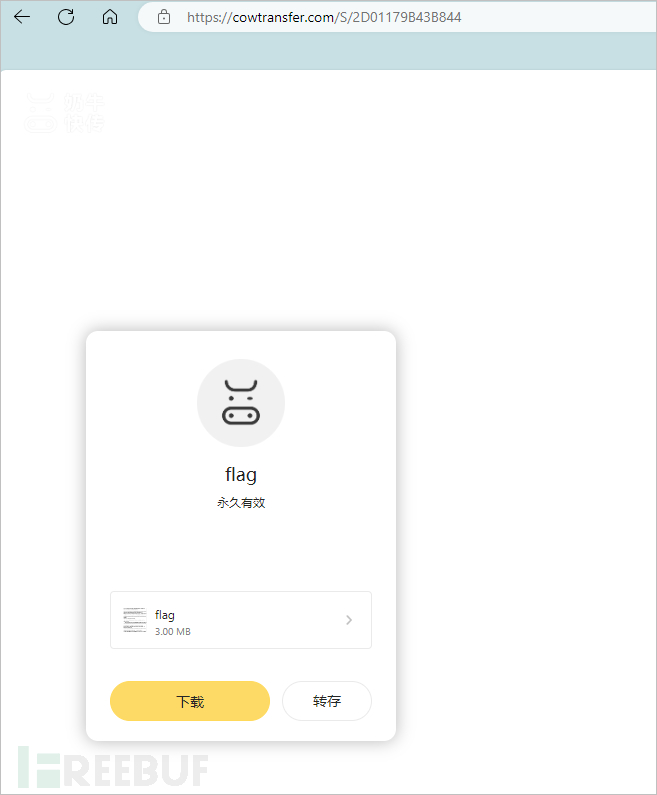

复制到浏览器打开

下载该文件并查看

发现是乱码

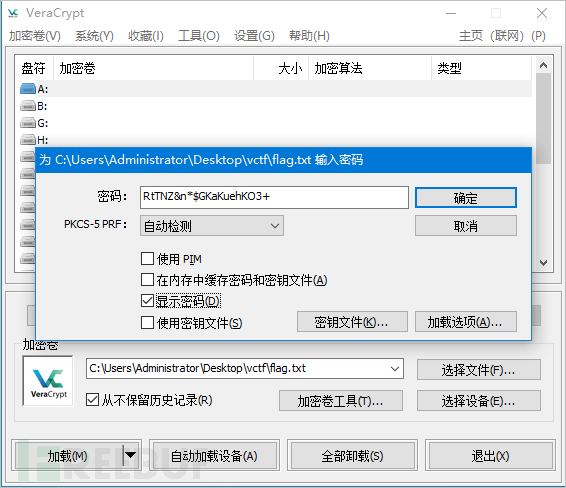

观察文件大小刚好为3mb推测为VeraCrypt加密容器 (我没推测出来),密钥是平台给的Hint:RtTNZ&n*$GKaKuehKO3+

打开并查看

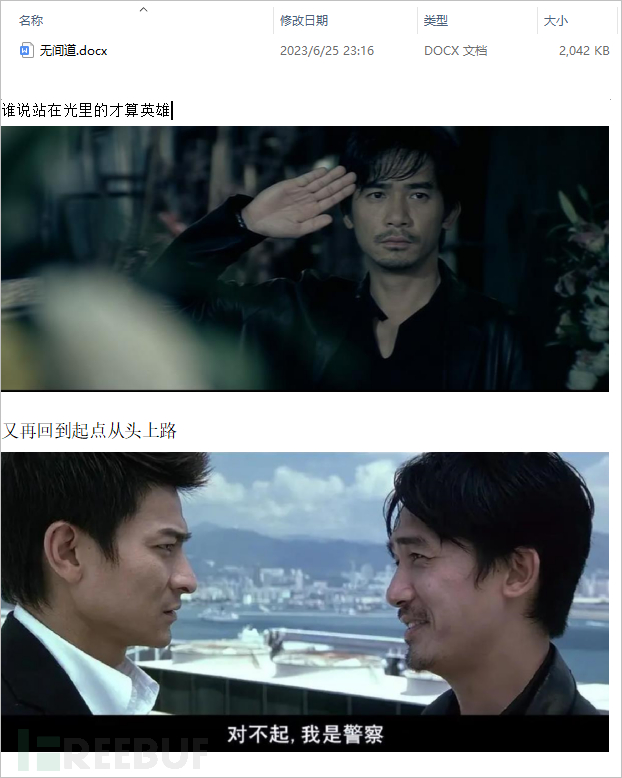

一个无间道的docx文件,打开有两张图片,但感觉不止这些

修改后缀为zip打开

在media目录下发现四张图片

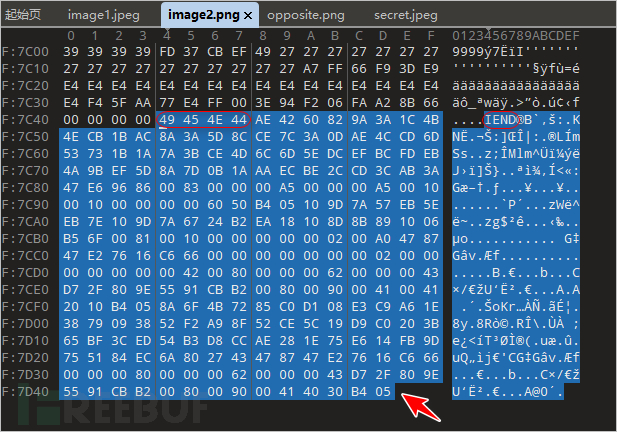

全部导入到010editor查看

在image2末尾发现逆置的压缩包数据,结合IEND确认结尾数据

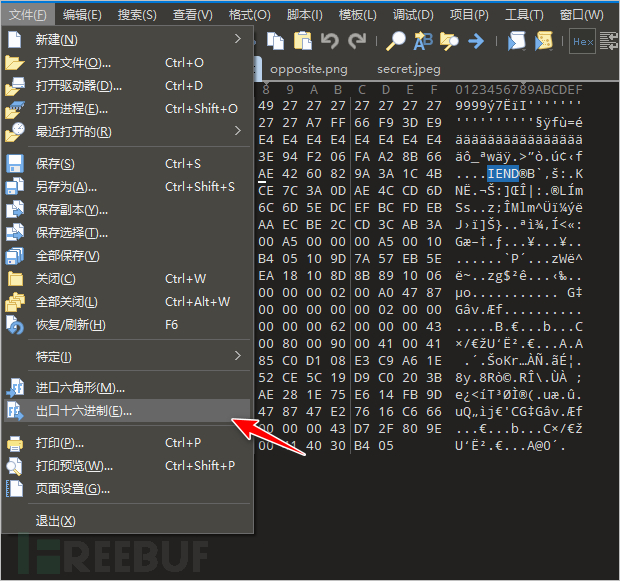

通过010editor导出

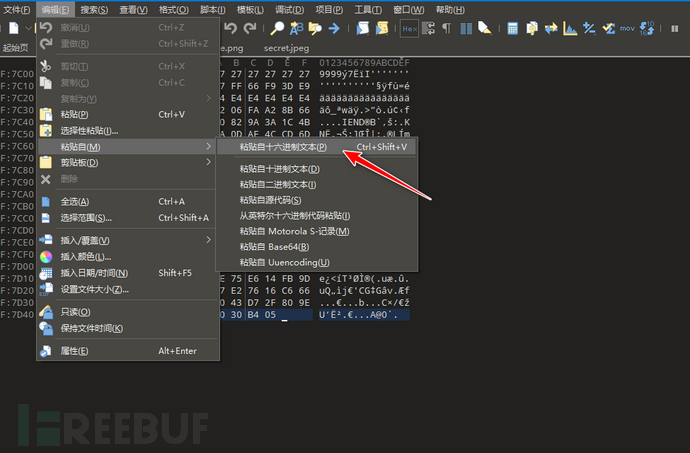

再将压缩包数据复制,通过010editor粘贴为十六进制导入(也可新建十六进制文件,再通过快捷键Ctrl + Shift +V粘贴)

保存为1.txt,通过曾哥的FileReverse-Tools工具进行倒置(地址:https://github.com/AabyssZG/FileReverse-Tools)

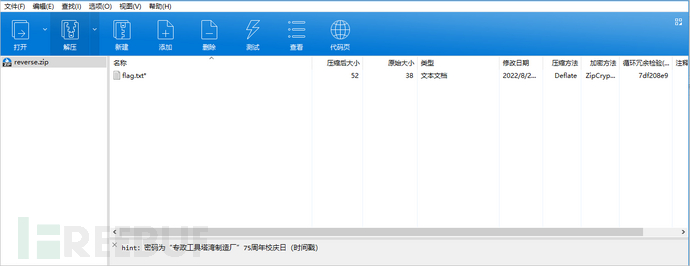

将导出的文件修改后缀为zip打开

注释提示密码为“专政工具塔湾制造厂”75周年校庆日(时间戳)

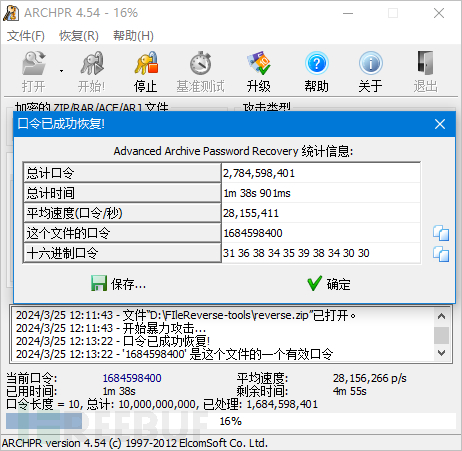

直接爆破

范围选择所有数字,长度选择最小为8,最大为12,成功获得密码为1684598400

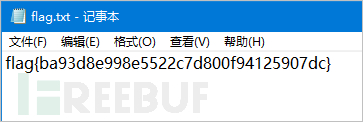

查看flag.txt

得到flag为flag{ba93d8e998e5522c7d800f94125907dc}

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)