前言

在当今数字化时代,信息安全已经成为企业和组织不可或缺的一部分。随着技术的快速发展,数据的价值日益凸显,而保护这些宝贵资产的挑战也随之而来。身份与访问管理(IAM)作为信息安全管理的基石,扮演着至关重要的角色。它不仅关乎到个人隐私的保护,还直接关联到企业的核心运营和长期战略的成功。

在这篇文章中,我们将深入探讨身份与访问管理的多个维度,从基本概念到实施策略,再到最佳实践和面临的挑战。我们将讨论如何通过IAM确保正确的人员在正确的时间以正确的方式访问资源,同时防止未授权的访问和潜在的安全威胁。文章的目的是为读者提供一个全面的视角,帮助他们理解IAM在维护信息安全中的关键作用,并提供实用的指导,以便在日益复杂的网络环境中有效地管理身份和访问权限。

身份与访问管理概述

身份与访问管理(IAM)是一套业务流程和技术工具,用于确保组织中的每个用户都具有适当的权限来访问他们需要完成工作的资源,同时限制对敏感或不需要的资源的访问。IAM涵盖了从用户身份验证到授权、审计和身份生命周期管理的所有方面。

身份与访问管理(IAM)的重要性

在当今的网络环境中,IAM的重要性不言而喻。以下是IAM对组织的几个关键价值点:

保护敏感数据:通过确保只有授权用户才能访问敏感信息,IAM有助于防止数据泄露和滥用。

遵守法规:许多行业法规要求对数据访问进行严格控制,IAM帮助组织满足这些要求,避免罚款和法律诉讼。

提高效率:IAM可以自动化权限分配和撤销流程,减少手动错误,提高IT部门的工作效率。

减少内部威胁:IAM策略可以防止恶意内部人员访问或修改敏感数据,从而降低内部威胁的风险。

增强审计和合规性:IAM提供了详细的访问日志,使组织能够追踪和审计用户行为,增强合规性和透明度。

身份与访问管理(IAM)的关键组织部分有那些

身份验证:验证用户身份的过程,常见的方法包括用户名和密码、多因素认证(MFA)和生物识别技术。

授权:确定用户是否有权访问特定资源的过程,通常基于角色或属性进行。

访问控制:实施访问策略,限制用户对资源的访问级别。

身份生命周期管理:管理用户身份的整个生命周期,从创建、激活、维护到终止。

审计报告:记录和分析用户访问活动,生成合规性报告。

关键安全策略

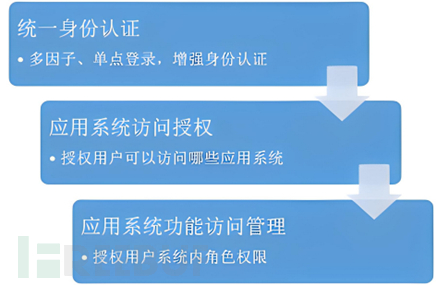

1.身份认证与权限管理

多因素认证:结合“你知道什么(比如密码)、你拥有什么(比如手机或安全令牌等)、你是什么(如生物特征或者指纹等)”的方法来增强认证的安全性。例如,除了用户名和密码,还可以要求用户通过手机接收的短信验证码或使用生物识别技术(如指纹或面部识别)进行认证。

最小权限原则:确保用户仅拥有完成其工作所必需的最小权限集,避免不必要的权限赋予。

角色基础的访问控制:定义不同的角色,并为每个角色分配适当的权限,用户根据其角色获得相应的权限。

身份认证运营管理:定期进行权限审核,确保权限的正确性和合理性,及时撤销不再需要的权限,特别是对于离职员工的账号。可以通过自动化工具来管理权限的申请、审批、分配和回收。实施权限审计,记录和监控用户的行为。同时确保关键操作需要多个角色的协作,防止单一用户拥有过多的权限,从而降低风险。

2.特权账号管理

识别和清理特权账号:首先,需要识别出所有的特权账号,包括操作系统的root账户、数据库的管理员账户、网络设备的管理账户等。然后,清理不再需要的特权账号,特别是那些因人员变动或系统更新而遗留的“僵尸账号”

严格控制访问权限:只有经过授权的管理员才能够使用特权账号,而且他们只能在必要的时候使用这些账号。所有的特权账号使用都应该有记录。

定期更改特权账号密码:定期要求(例如每90天)更改特权账号的密码,并确保使用强密码策略,并且不应该在系统内存储明文密码。

使用特权账号管理(PAM)解决方案:部署专业的P

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)