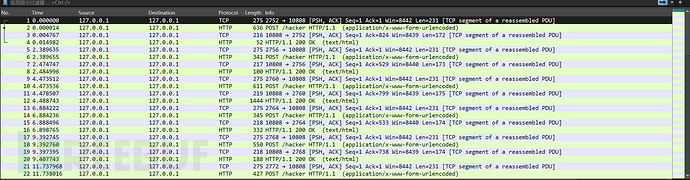

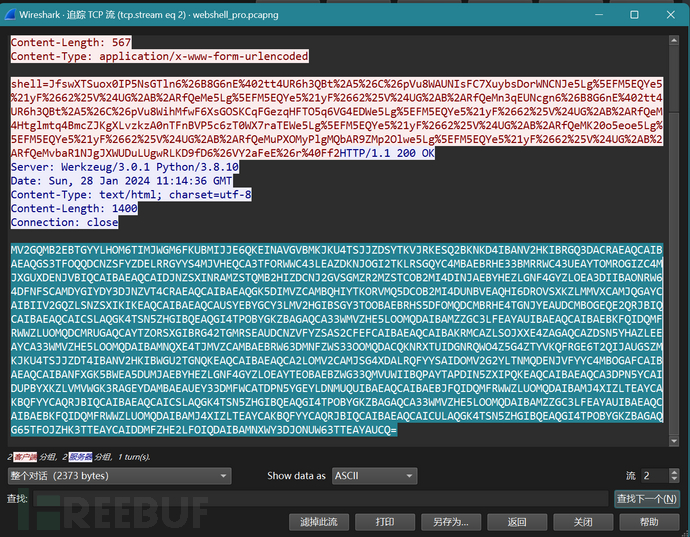

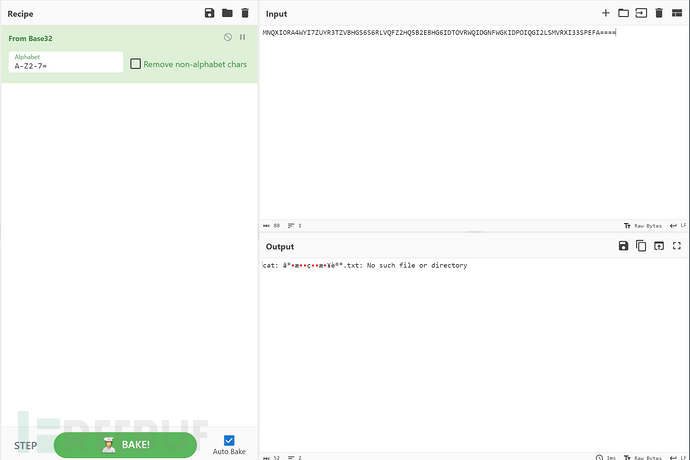

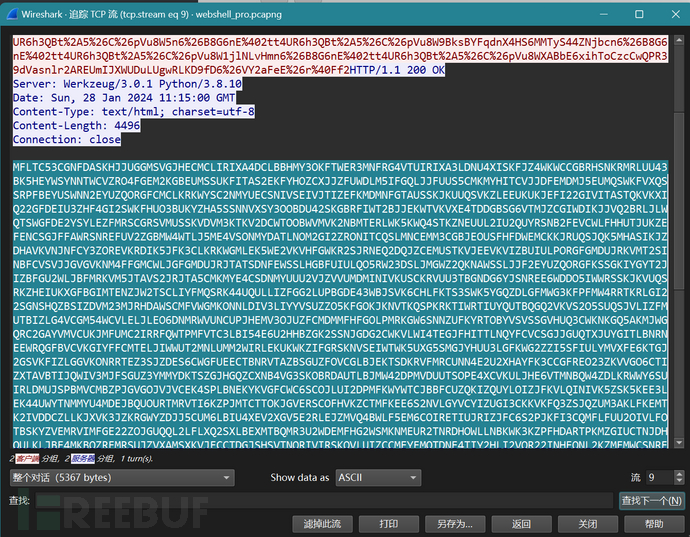

打开流量包直接追踪流

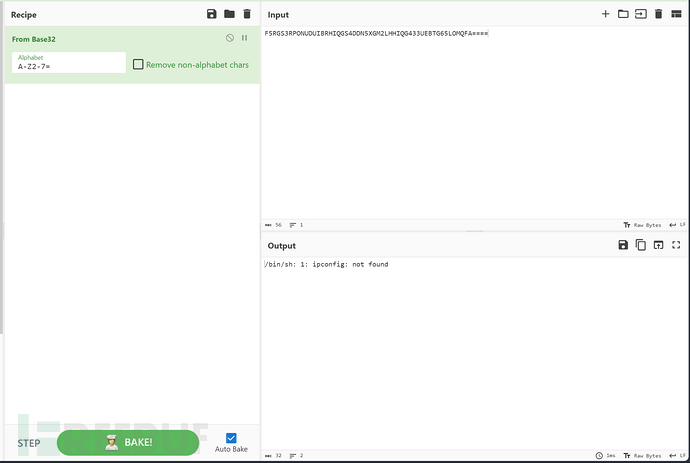

几乎每一个流最后都有base编码

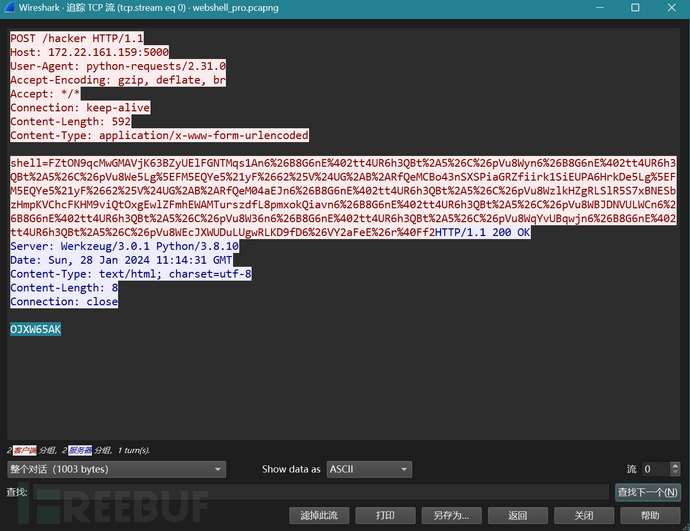

流5

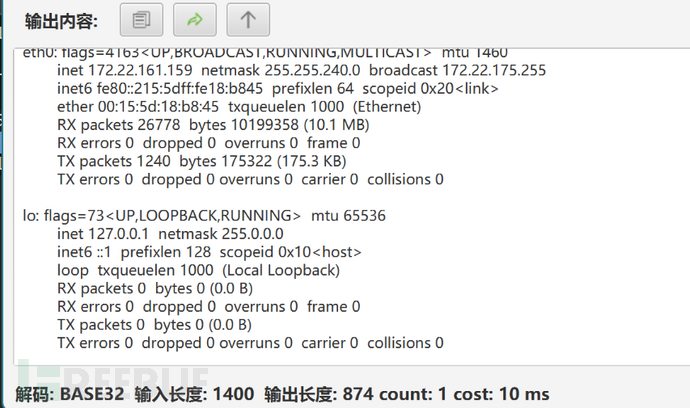

流7

流8

这里发现可能是显示问题而非解码乱码

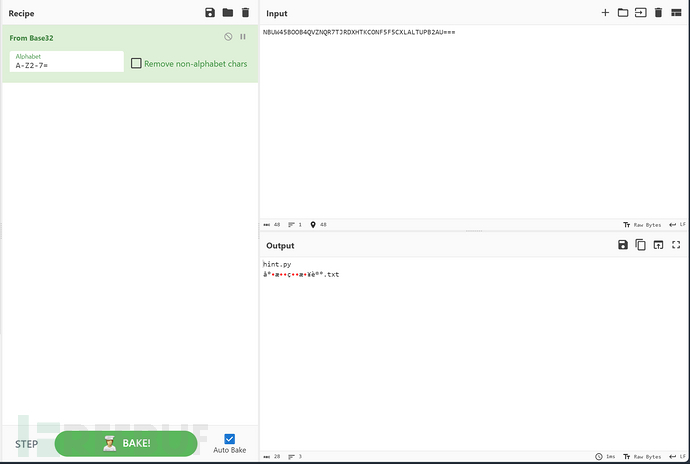

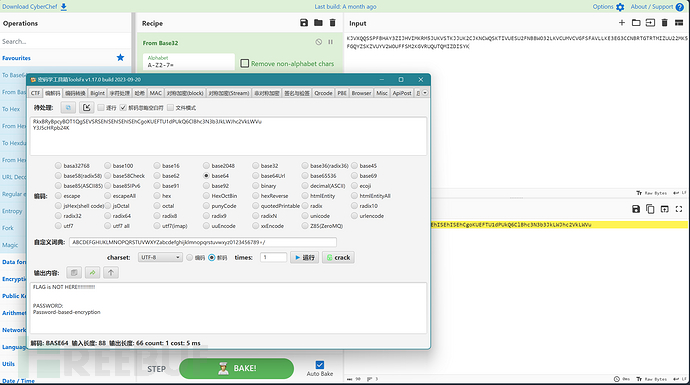

没有有效信息,但是看到hint.py可以猜测后面和脚本加解密有关

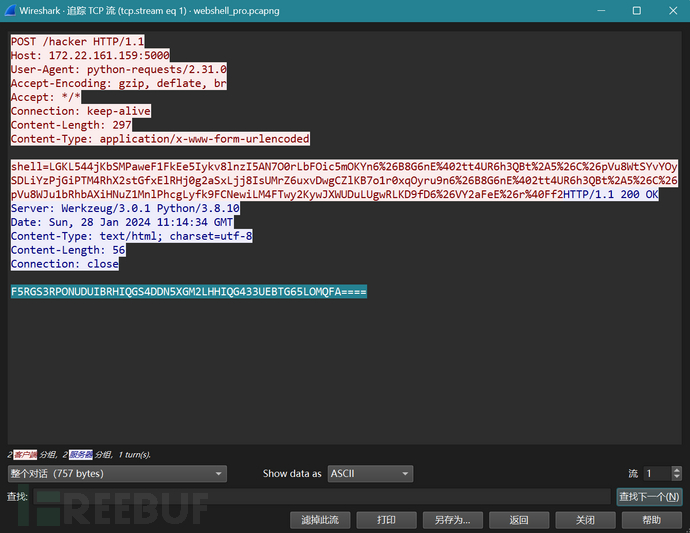

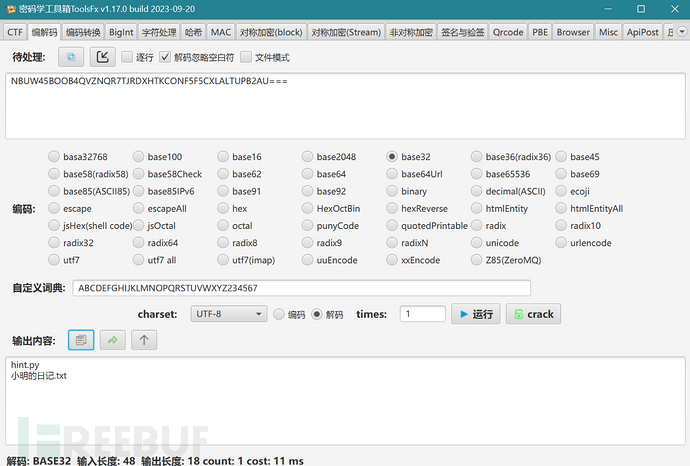

流9的一大块流量

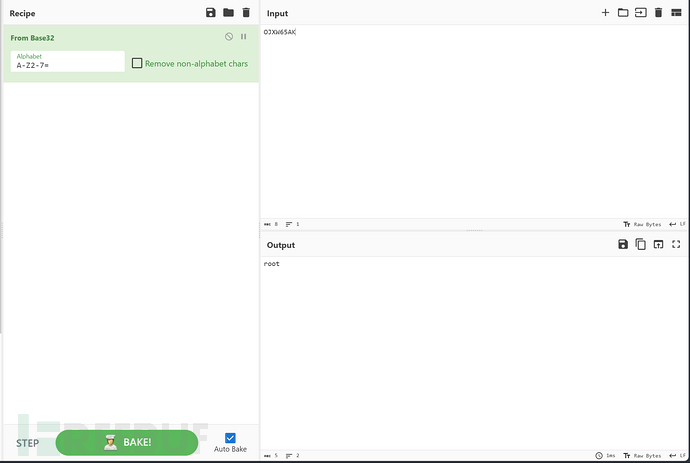

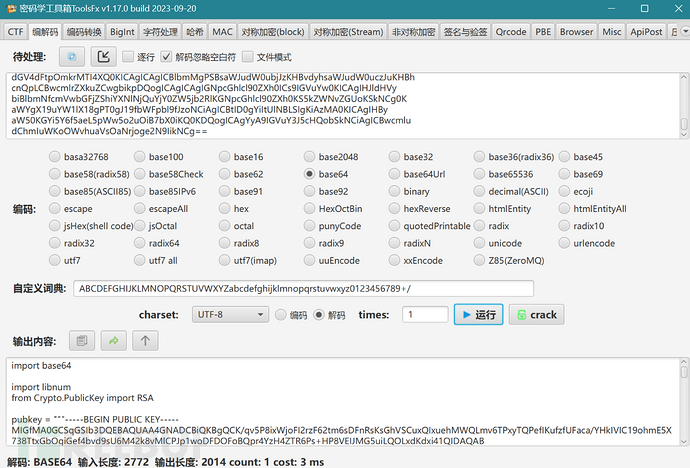

base32+base64

import base64

import libnum

from Crypto.PublicKey import RSA

pubkey = """-----BEGIN PUBLIC KEY-----

MIGfMA0GCSqGSIb3DQEBAQUAA4GNADCBiQKBgQCK/qv5P8ixWjoFI2rzF62tm6sDFnRsKsGhVSCuxQIxuehMWQLmv6TPxyTQPefIKufzfUFaca/YHkIVIC19ohmE5X738TtxGbOgiGef4bvd9sU6M42k8vMlCPJp1woDFDOFoBQpr4YzH4ZTR6Ps+HP8VEIJMG5uiLQOLxdKdxi41QIDAQAB

-----END PUBLIC KEY-----

"""

prikey = """-----BEGIN PRIVATE KEY-----

MIICdgIBADANBgkqhkiG9w0BAQEFAASCAmAwggJcAgEAAoGBAIr+q/k/yLFaOgUjavMXra2bqwMWdGwqwaFVIK7FAjG56ExZAua/pM/HJNA958gq5/N9QVpxr9geQhUgLX2iGYTlfvfxO3EZs6CIZ5/hu932xTozjaTy8yUI8mnXCgMUM4WgFCmvhjMfhlNHo+z4c/xUQgkwbm6ItA4vF0p3GLjVAgMBAAECgYBDsqawT5DAUOHRft6oZ+//jsJMTrOFu41ztrKkbPAUqCesh+4R1WXAjY4wnvY1WDCBN5CNLLIo4RPuli2R81HZ4OpZuiHv81sNMccauhrJrioDdbxhxbM7/jQ6M9YajwdNisL5zClXCOs1/y01+9vDiMDk0kX8hiIYlpPKDwjqQQJBAL6Y0fuoJng57GGhdwvN2c656tLDPj9GRi0sfeeMqavRTMz6/qea1LdAuzDhRoS2Wb8ArhOkYns0GMazzc1q428CQQC6sM9OiVR4EV/ewGnBnF+0p3alcYr//Gp1wZ6fKIrFJQpbHTzf27AhKgOJ1qB6A7P/mQS6JvYDPsgrVkPLRnX7AkEAr/xpfyXfB4nsUqWFR3f2UiRmx98RfdlEePeo9YFzNTvX3zkuo9GZ8e8qKNMJiwbYzT0yft59NGeBLQ/eynqUrwJAE6Nxy0Mq/Y5mVVpMRa+babeMBY9SHeeBk22QsBFlt6NT2Y3Tz4CeoH547NEFBJDLKIICO0rJ6kF6cQScERASbQJAZy088sVY6DJtGRLPuysv3NiyfEvikmczCEkDPex4shvFLddwNUlmhzml5pscIie44mBOJ0uX37y+co3q6UoRQg==

-----END PRIVATE KEY-----

"""

pubkey = RSA.import_key(pubkey)

prikey = RSA.import_key(prikey)

n = pubkey.n

def enc_replace(base64_str: str):

base64_str = base64_str.replace("/", "e5Lg^FM5EQYe5!yF&62%V$UG*B*RfQeM")

base64_str = base64_str.replace("+", "n6&B8G6nE@2tt4UR6h3QBt*5&C&pVu8W")

return base64_str.replace("=", "JXWUDuLUgwRLKD9fD6&VY2aFeE&r@Ff2")

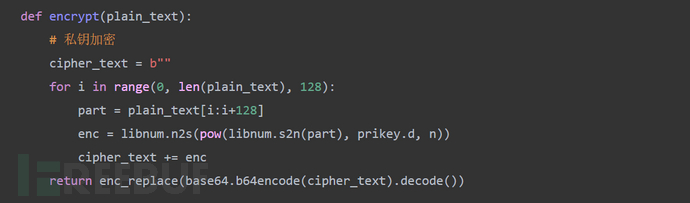

def encrypt(plain_text):

# 私钥加密

cipher_text = b""

for i in range(0, len(plain_text), 128):

part = plain_text[i:i+128]

enc = libnum.n2s(pow(libnum.s2n(part), prikey.d, n))

cipher_text += enc

return enc_replace(base64.b64encode(cipher_text).decode())

if __name__ == '__main__':

m = b"-RSA-" * 30

print(f"原始数据: {m}")

c = encrypt(m)

print(f"加密数据: {c}")

获得加密脚本

接着没翻到有价值的东西

流11 base32

flag.txthint.py小明的日记.txt

流12 base32

Good Luck! ByeBye~

根据以下规则(详见Python之RSA从加密到解密-CSDN博客)改写加密脚本为解密脚本

注意

....................................................

from Crypto.PublicKey import RSA

from Crypto.Cipher import PKCS1_v1_5

# 定义原始数据和加密密码

data = "Hello, world!"

password = "123456"

# 生成RSA密钥对

key = RSA.generate(1024)

private_key = key.export_key()

public_key = key.publickey().export_key()

# 使用公钥对原始数据进行加密

rsakey = RSA.import_key(public_key)

cipher = PKCS1_v1_5.new(rsakey)

encrypted_data = cipher.encrypt(data.encode())

# 将加密后的数据进行base64编码

encoded_data = base64.b64encode(encrypted_data)

# 使用私钥对数据进行解密

rsakey = RSA.import_key(private_key)

cipher = PKCS1_v1_5.new(rsakey)

decrypted_data = cipher.decrypt(base64.b64decode(encoded_data), None)

print(decrypted_data)

import base64

import libnum

from Crypto.PublicKey import RSA

from urllib.parse import unquote

pubkey = """-----BEGIN PUBLIC KEY-----

MIGfMA0GCSqGSIb3DQEBAQUAA4GNADCBiQKBgQCK/qv5P8ixWjoFI2rzF62tm6sDFnRsKsGhVSCuxQIxuehMWQLmv6TPxyTQPefIKufzfUFaca/YHkIVIC19ohmE5X738TtxGbOgiGef4bvd9sU6M42k8vMlCPJp1woDFDOFoBQpr4YzH4ZTR6Ps+HP8VEIJMG5uiLQOLxdKdxi41QIDAQAB

-----END PUBLIC KEY-----

"""

prikey = """-----BEGIN PRIVATE KEY-----

MIICdgIBADANBgkqhkiG9w0BAQEFAASCAmAwggJcAgEAAoGBAIr+q/k/yLFaOgUjavMXra2bqwMWdGwqwaFVIK7FAjG56ExZAua/pM/HJNA958gq5/N9QVpxr9geQhUgLX2iGYTlfvfxO3EZs6CIZ5/hu932xTozjaTy8yUI8mnXCgMUM4WgFCmvhjMfhlNHo+z4c/xUQgkwbm6ItA4vF0p3GLjVAgMBAAECgYBDsqawT5DAUOHRft6oZ+//jsJMTrOFu41ztrKkbPAUqCesh+4R1WXAjY4wnvY1WDCBN5CNLLIo4RPuli2R81HZ4OpZuiHv81sNMccauhrJrioDdbxhxbM7/jQ6M9YajwdNisL5zClXCOs1/y01+9vDiMDk0kX8hiIYlpPKDwjqQQJBAL6Y0fuoJng57GGhdwvN2c656tLDPj9GRi0sfeeMqavRTMz6/qea1LdAuzDhRoS2Wb8ArhOkYns0GMazzc1q428CQQC6sM9OiVR4EV/ewGnBnF+0p3alcYr//Gp1wZ6fKIrFJQpbHTzf27AhKgOJ1qB6A7P/mQS6JvYDPsgrVkPLRnX7AkEAr/xpfyXfB4nsUqWFR3f2UiRmx98RfdlEePeo9YFzNTvX3zkuo9GZ8e8qKNMJiwbYzT0yft59NGeBLQ/eynqUrwJAE6Nxy0Mq/Y5mVVpMRa+babeMBY9SHeeBk22QsBFlt6NT2Y3Tz4CeoH547NEFBJDLKIICO0rJ6kF6cQScERASbQJAZy088sVY6DJtGRLPuysv3NiyfEvikmczCEkDPex4shvFLddwNUlmhzml5pscIie44mBOJ0uX37y+co3q6UoRQg==

-----END PRIVATE KEY-----

"""

pubkey = RSA.import_key(pubkey)

prikey = RSA.import_key(prikey)

n = pubkey.n

def dec_replace(base64_str: str):

base64_str = base64_str.replace("JXWUDuLUgwRLKD9fD6&VY2aFeE&r@Ff2", "=")

base64_str = base64_str.replace("n6&B8G6nE@2tt4UR6h3QBt*5&C&pVu8W", "+")

return base64_str.replace("e5Lg^FM5EQYe5!yF&62%V$UG*B*RfQeM", "/")

def decrypt(cipher_text):

cipher_text = base64.b64decode(dec_replace(cipher_text))

plain_text = b""

for i in range(0, len(cipher_text), 128):

part = cipher_text[i:i+128]

dec = libnum.n2s(pow(libnum.s2n(part), pubkey.e, n))

plain_text += dec

return plain_text

if __name__ == '__main__':

c = unquote("")

print(f"加密数据: {c}")

decrypted_text = decrypt(c)

print(f"解密数据: {decrypted_text}")

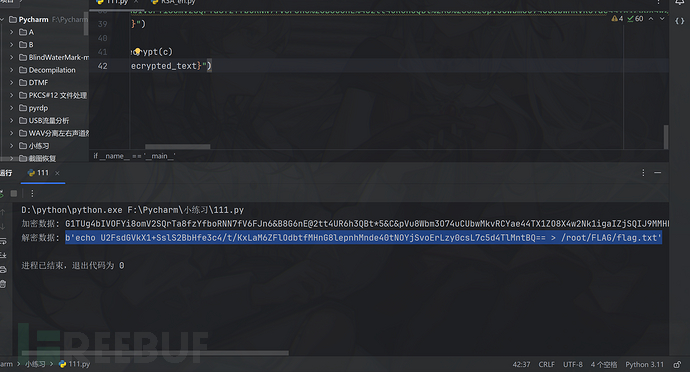

一个一个试shell=......

最后是流10的

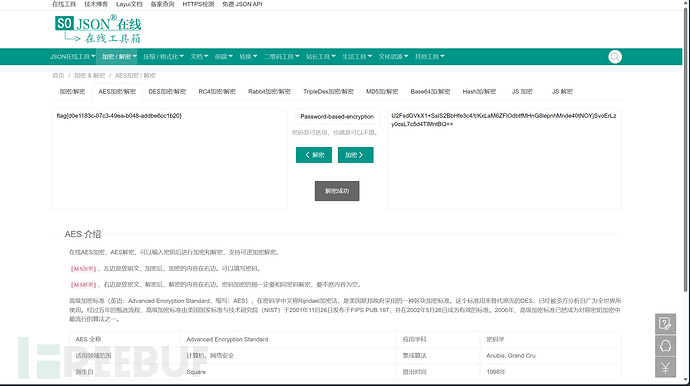

b'echo U2FsdGVkX1+SslS2BbHfe3c4/t/KxLaM6ZFlOdbtfMHnG8lepnhMnde40tNOYjSvoErLzy0csL7c5d4TlMntBQ== > /root/FLAG/flag.txt'

U2FsdGVkX1+SslS2BbHfe3c4/t/KxLaM6ZFlOdbtfMHnG8lepnhMnde40tNOYjSvoErLzy0csL7c5d4TlMntBQ==

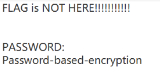

字符串头为U2FsdGVkX1,很可能是AES加密

结合之前的

因为只有这个网站(在线AES加密 | AES解密 - 在线工具 (sojson.com))只用输密码,而咱们只有一个密码

总结

比较套的流量题,拿到题目把见到的base编码都解一下,在找到python脚本之后可以确定题目思路

根据加密脚本改写出解密脚本解除一段AES加密的文本

最后解密

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)