近年来,越来越多的人开始关注个人数据和信息安全,随着数字设备和在线通信的不断发展,保护敏感数据的安全对于现代生活来说将至关重要。通过分析一个系统意外产生的影响来获取目标系统的相关信息,这一过程通常被称为“侧信道攻击”。

长期以来,电子产品一直都难以摆脱侧信道攻击的影响,而声学侧信道攻击可能对数字安全构成重大威胁。其中的安全威胁之一就设计键盘声学侧通道攻击,威胁行为者可以利用这种技术提取目标用户相关的敏感信息,例如打字内容、账号密码、金融信息等。

键盘声学侧通道攻击最令人担忧的方面之一是,它们可以远程进行,而不需要物理访问目标设备,这也使它成为了网络犯罪分子的一个极具吸引力的技术。威胁行为者可以分析击键的声音波形以确定击键的时间,强度和频率,从而提取敏感信息。执行键盘声学侧通道攻击的主要困难之一是准确捕捉击键的声音,这需要使用高质量的麦克风和先进的信号处理以消除背景噪声和提取击键声音的技术。一旦捕捉到声音,攻击者就可以使用各种数据分析技术来对数据进行分析和提取,其中包括统计分析、机器学习算法、信号处理技术、声学三角测量攻击和到达时间差(TDoA)攻击等等。

声学侧信道安全的新进展

近期,来自美国奥古斯塔大学的安全研究专家Alireza Taherithalk和Reza Rahaeimehr发现了一种新型的声学侧信道渗透方法,在这种技术的帮助下,即使威胁行为者身处恶劣条件,例如有噪音的环境中,他们也能够根据目标用户的打字模式来推断出用户的键盘输入内容。

尽管这种技术目前的平均成功率只有43%,而且这个成功率也明显低于此前所提出的同类安全技术,但这种新型的技术并不需要受控的记录条件或依赖于特定的打字平台。因此,这种技术其实会更适用于真实的攻击场景。通过指定一系列有针对性的目标参数,这种技术能够产生足够可靠的数据,并通过捕捉到的其他信息来协同分析并提取出目标用户的完整输入内容。

技术细节

安全研究专家Alireza Taherithalk和Reza Rahaeimehr在其发表的技术论文中,详细介绍了这种独特声学侧信道渗透方法的技术细节。

这种技术使用了专门制作的软件来捕捉不同按键所发出的独特声音和目标用户的打字模式来收集分析数据集。从目标用户身上收集一些打字样例并分析其打字模式,对于该技术来说是十分重要的,这样就可以将特定的键盘击键信息与声波关联起来。除此之外,这篇文论还深入研究了捕捉文本的其他可能方法。

该技术能够很好地弥补其他方法的缺陷和不足,以获得更好的结果。打字模式经常被其他方法忽视,并对其结果产生负面影响。而这项技术考虑到了按键盘上的键之间的时间间隔因不同的键对而异,并且同一个用户在相似时间间隔键入特定的键对时,可能会受到键盘上键的排列、手的摆放姿势和个人打字模式等因素的影响。因此,研究人员会对目标用户的打字模式进行建模,通过分析打字时产生的声音波形来推断出敏感信息的内容。

除此之外,研究人员还会在模型建立时,提前输入目标用户在工作环境中的一些打字样本,包括文本内容和环境噪声等,并用它们来对模型进行训练。值得一提的是,研究人员后续还会考虑添加一种预言机,并将目标音频文件拆分为跟每个单词相对应的单独文件。

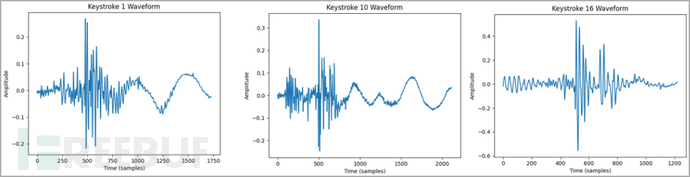

下图显示的是提取到的键盘击键声音波形图样例:

威胁行为者可以通过目标用户附近隐蔽的麦克风来记录目标用户的打字信息,也可以使用附近的被入侵设备进行远程记录,例如智能手机、笔记本电脑或智能扬声器等。

捕捉到的数据集包括目标用户在各种条件下的打字样本,因此我们必须要记录大量的打字会话,这将大大提升测试的成功率。接下来,收集到的数据集将被用于训练一个统计模型,而该模型将负责基于击键之间的时间间隔生成目标用户个人打字模式的综合概况。

键盘击键预测算法

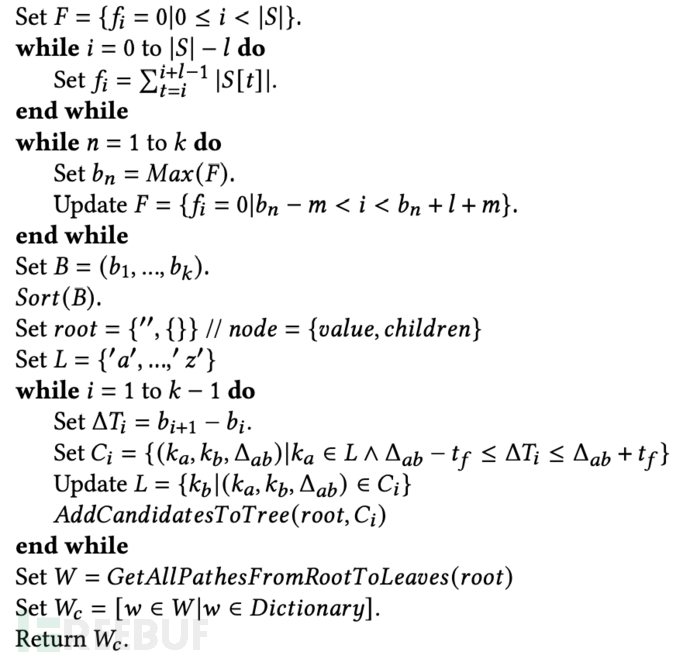

算法执行首先需要获取下列输入信息:

1、训练后的模型M;

2、记录下的打字音频S;

3、帧长度l;

4、要预测的击键数量k;

5、两次击键的时间间隔最小值m;

6、公差系数tf;

输出结果:

1、预测的单词列表W;

2、预测词存在在字典Wc中的统计列表;

算法如下图所示:

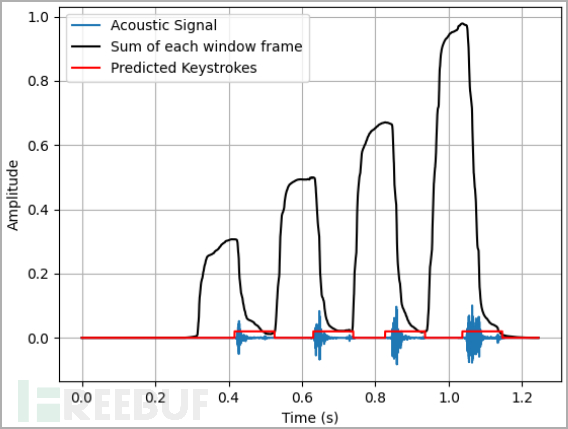

下图显示的是击键时间间隔、声波振幅和预测击键信息之间的关系:

研究人员发现,目前该技术所使用的统计模型有大约5%的偏差,因为即使是同一个人输入同一个单词两次,打字行为也会有略微的不同。比如说,目标用户地敲击键盘上的A和B,时间间隔介于95毫秒(100-5%)和105毫秒(100+5%)之间的任何间隔都可以被视为是匹配的。除此之外,这种偏差还有助于减轻数据记录中错误或噪声的影响,以确保某些细微的差异导致不匹配的情况出现。

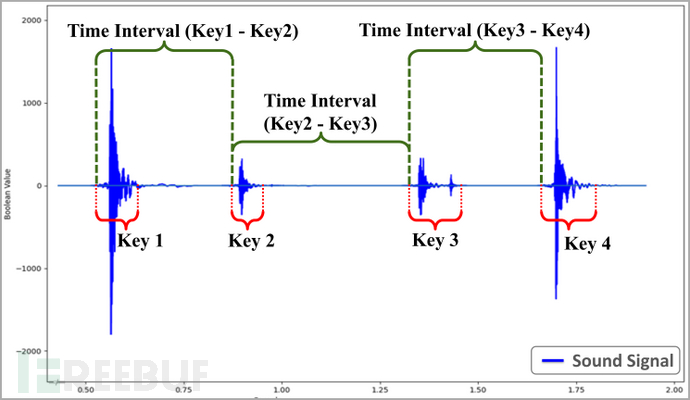

下图显示的是声音波形信号、时间间隔和指定按键之间的关系图:

该方法通过分析键盘活动的录音来预测键入的文本,并通过英语词典过滤预测来提高准确性。与其他方法相比,该攻击的不同之处在于,即使在以下情况下,它也可以达到43%的打字预测准确率(平均值):

1、记录内容包含环境噪声;

2、针对同一目标用户在不同型号键盘上录制的打字会话;

3、使用低质量麦克风录音;

4、目标用户可以自由选择打字风格;

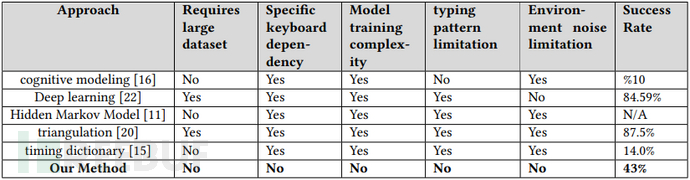

下图显示是各种针对声学侧信道安全的测试技术方法对比表:

局限性和评估测试

另一方面来看,这种技术也有其固有的局限性。比如说,对于那些很少使用电脑的,或者没有形成固定打字习惯的用户来说,可能会导致技术失效。当然了,如果打字速度很快,也有可能难以实现输入内容的预测。

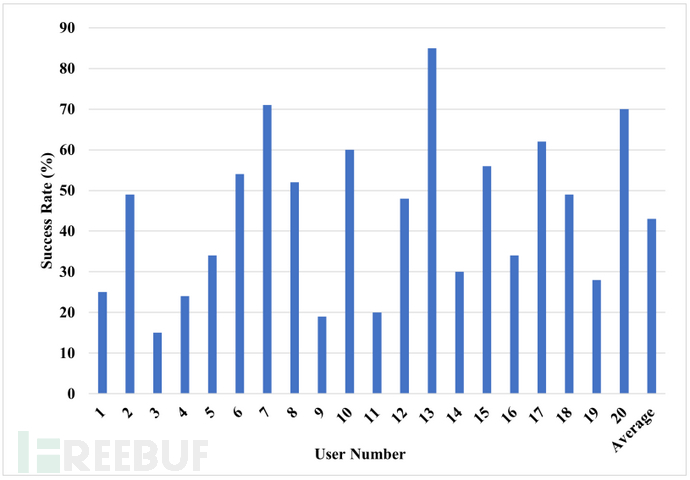

为了进行测试,研究人员对最多20明受测试者进行了测试,结果还是比较令人满意的,成功率从15%到85%不等,这也说明不同的用户受此技术的影响可能会有不同。

针对测试环境,研究人员选择了高度逼真的环境进行测试,场景情况如下:

1、在数据收集过程中不消除噪声;

2、不限制键盘型号;

3、不强迫受测试人员采用特定的打字风格;

4、执行测试时研究人员采用真实环境下的测试方法;

5、使用笔记本电脑或低质量设备的麦克风,而不采用高质量麦克风;

下图显示的是研究人员的测试结果:

研究人员还指出,如果目标用户使用了静音键盘的话,打字时所产生的声音波形振幅可能会非常小,这就会大大影响预测模型的训练效果,并降低键盘击键的检测率。

总结

在这篇文章中,我们介绍了一种研究人员最新发现的键盘声学侧信道攻击途径,这种方法能够解决之前其他方法存在的局限性,并提供了一种更加符合真实场景的技术方法。本文通过介绍这种技术,强调了声学侧信道攻击对用户信息安全的风险和影响,并引起安全社区对这种威胁因素的关注。

参考资料

参考链接

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)