前言

在测试中经常会遇到前端加密或者有sign签名的,对于不懂js的人来说是非常头疼的,本文主要针对在完全不懂js的情况下如何进行测试。

正常来说大多数加密都是AES、DES、RSA、MD5,像sign一般都是对提交的data和一个时间戳进行加密,对于这种我们只要找到关键的加密函数就可以了。

关键词定位

全局搜索(ctrl+shift+f)或者直接代码内(ctrl+f)搜索关键词,下面是本人遇到比较多的关键词

encrypt、decryp、iv、key、Crypto、setPublicKey、pubkeyHex、utf8.parse、mode.CBC、AES、sign、encode,如果搜索结果比较多不好定位可以加一些冒号等于号之类的,例如:key=、iv:、sign'、等等。

debug

如果上面找不到的话,就要一步一步的分析调用栈来调试。

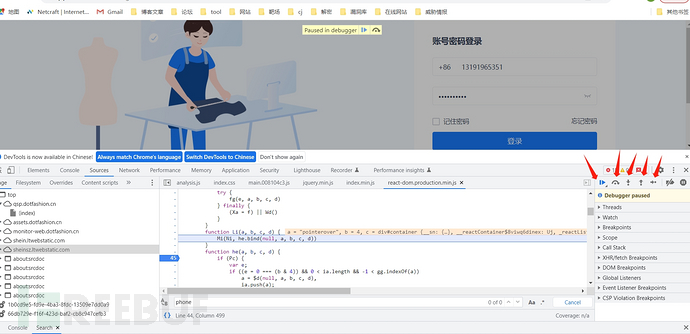

先看下边从左到右的作用依次为1.执行到下一个端点 2.执行下一步,不会进入所调用的函数内部 3.进入所调用的函数内部 4.跳出函数内部 5.一步步执行代码,遇到有函数调用,则进入函数。

行为debug

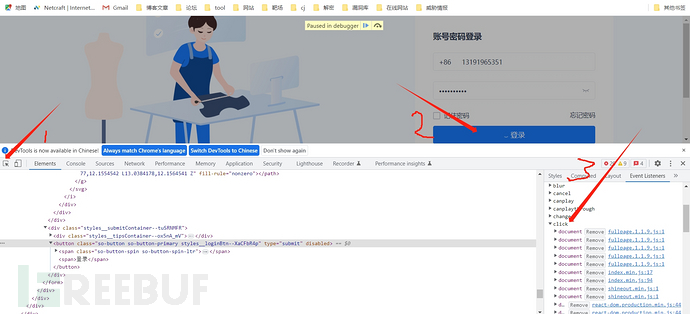

定位到登录按钮所在代码处,右边click即是点击登录之后会触发的代码。

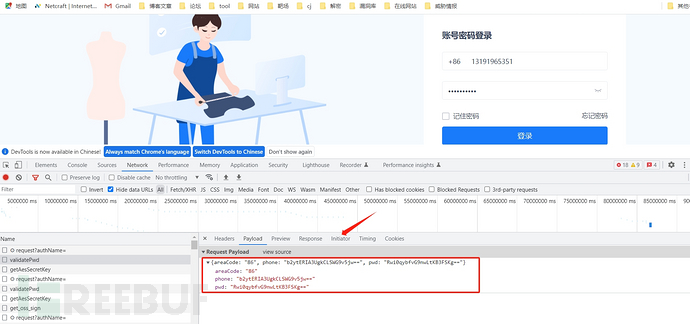

通过请求包调用栈

发送的加密数据包,右侧initiator为调用栈,由上而下执行。

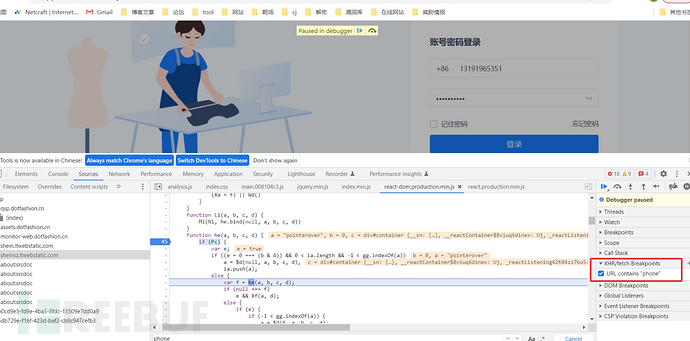

XHRdebug

这个功能是匹配url中关键词,匹配到则跳转到参数生成处,适用于url中的加密参数全局搜索搜不到,可采用这种方式拦截。

Call Stack即为调用栈,由下至上执行。

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)