关于Intrigue Core

Intrigue Core是一款功能强大的开源攻击面枚举引擎,该工具可以帮助广大研究人员更好地管理应用程序的攻击面。

Intrigue Core集成了各种各样的安全数据源,可以将这些数据提取到标准化的对象模型中,并通过图形数据库跟踪关系。与此同时,Intrigue Core还支持协调工作流,利用任务来查找实体,从而实现轻松的数据的接收、规范化和丰富化。

功能介绍

1、友好的Web用户接口;

2、超过200种内置集成和发现技术;

3、引入了超过150种检测实现漏洞与错误配置识别;

4、强大的应用程序和服务指纹识别;

5、内置资产模型;

6、扫描结果处理、集成与通知;

7、自动化工作流;

8、强大的HTTP Rest API;

9、命令行接口支持;

10、丰富的恶意软件活动研究指标;

11、OSINT功能;

工具安装

Docker使用

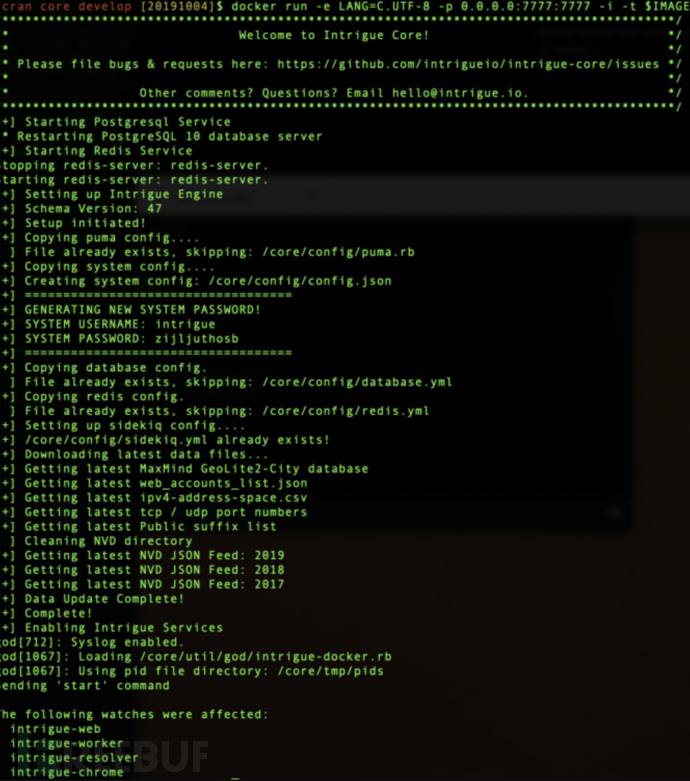

首先,我们需要在本地设备上安装并配置好Docker环境。接下来,广大研究人员可以直接使用下列命令从DockerHub上拉取最新版本的Intrigue Core镜像(监听端口为7777):

##### The following command will pull and run the latest stable image. ### Remove the -v option if you do not need to preserve your projects between runs ## docker run -e LANG=C.UTF-8 --memory=8g -p 0.0.0.0:7777:7777 -it "intrigueio/intrigue-core:latest" ## ##

下载完成之后,工具镜像将自动执行,并生成密码。我们可以直接访问本地主机的7777端口,流量将自动转发到localhost:

工具使用

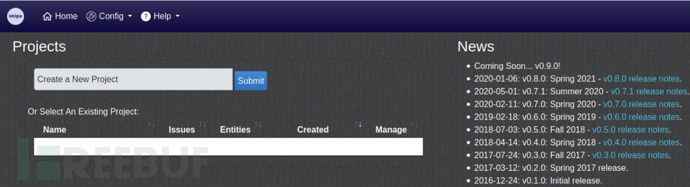

安装完成后,打开浏览器并访问http://localhost:7777,即可查看到Intrigue Core的Web接口:

Intrigue Core要求在开始之前创建一个项目。项目是运行任务的命名空间,也是收集这些任务创建的实体和问题的地方。它可以是特定于一个组织、一项调查,也可以只是一组相关实体。

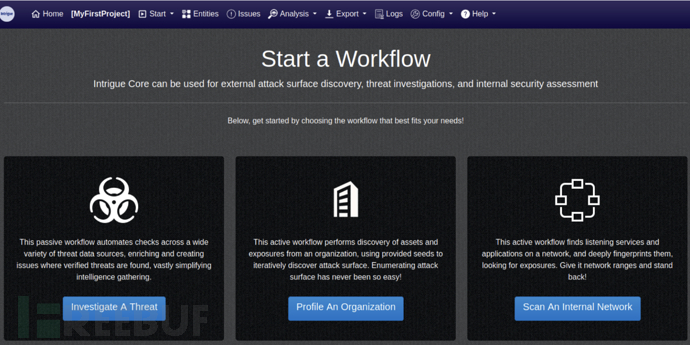

工作流

创建新项目后会自动将我们重定向到项目主页,我们可以在该页面上运行工作流、单个任务、导出数据和配置项目等:

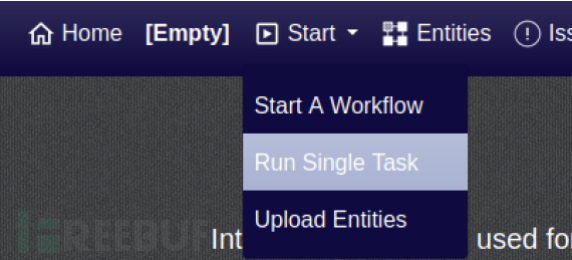

任务运行

除了执行工作流之外,Intrigue Core也可以单独执行某个任务:

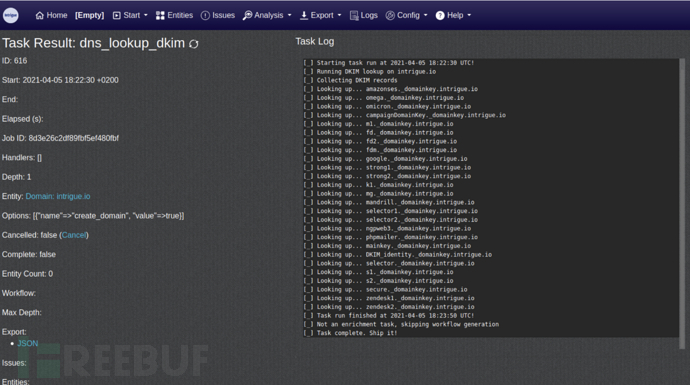

在下面的示例中,我们创建了一个名为“DNS DKIM Lookup”的任务,执行后可以选择和查看到该任务所发现的所有实体数据:

实体

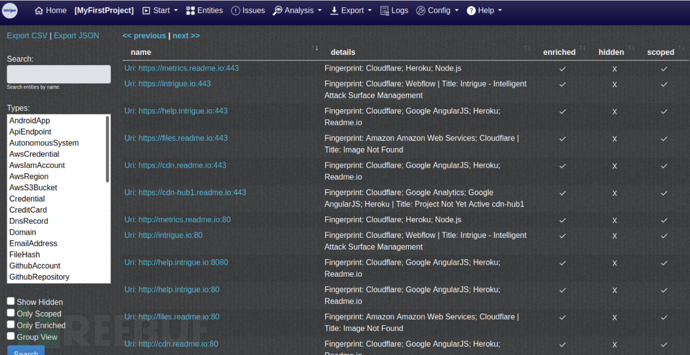

实体是Intrigue Core表示真实世界对象数据的方式,实体可以通过顶部菜单栏访问,可以使用“create entity”来创建实体。Intrigue Core支持很多不同的实体,例如Domain、IpAddress、AndroidApp、GithubAccount等。

实体页面显示为该特定项目发现(或创建)的所有实体:

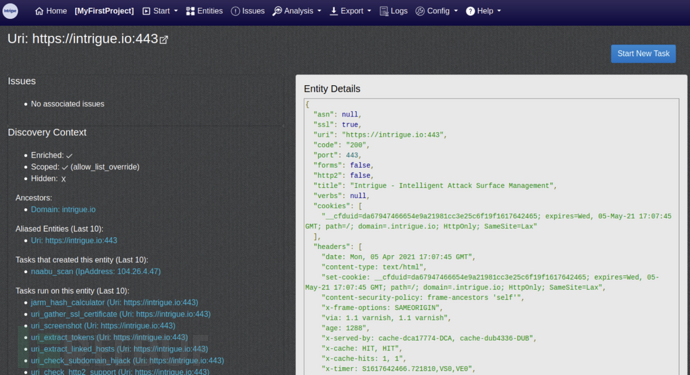

点击目标实体,可以查看到该实体的详细信息,或者直接针对目标实体执行一个新的任务:

许可证协议

本项目的开发与发布遵循Mandiant Limited开源许可证协议。

项目地址

Intrigue Core:【GitHub传送门】

参考资料

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)