发送短信一般都是按条收费的,一旦有了存在短信轰炸漏洞,就可以无限制地调用接口发送短信,对企业造成经济损失。这种漏洞是一种易于发现的漏洞,但也容易被忽视。

可能出现的地方:登录,注册,反馈,活动页面,找回密码等

正题

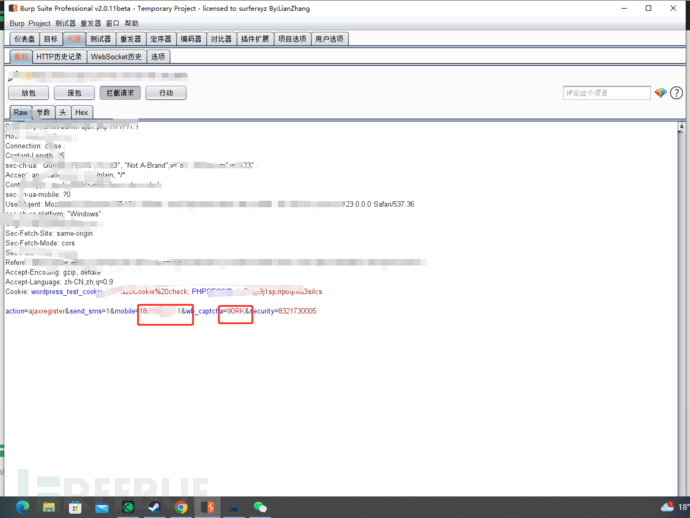

某网站的注册页面,可以看到有验证码的验证,但你怎么知道验证码能不能绕过呢?准备试一下!

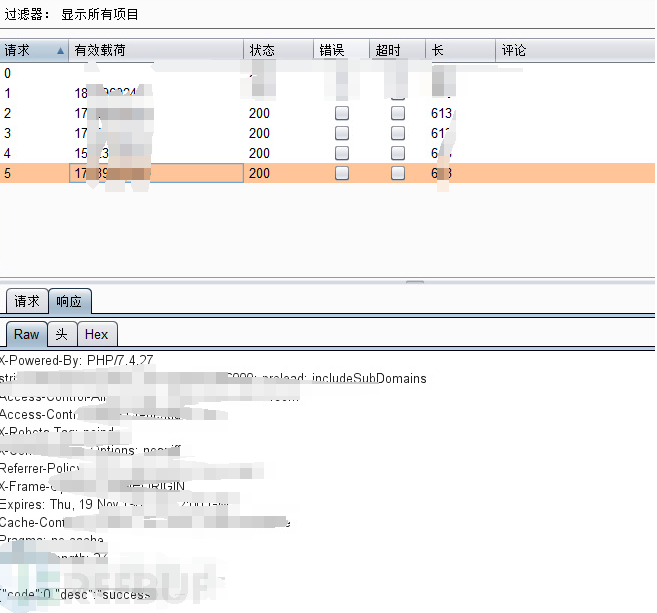

点击注册 burpsuite抓包:

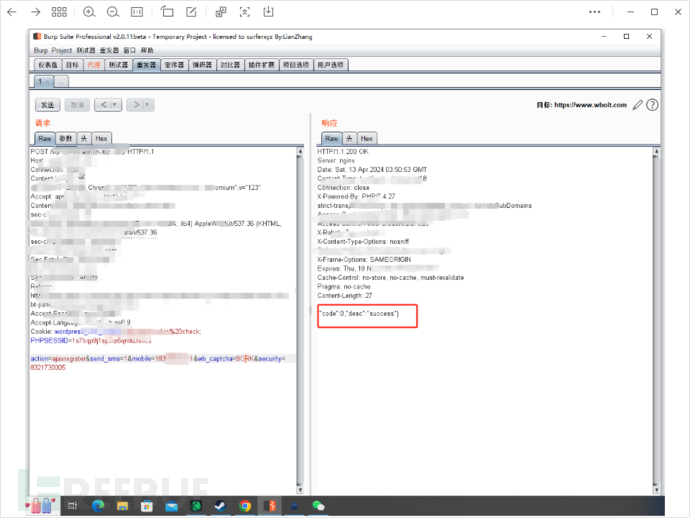

把抓到的包放到Repeater模块:手动测一下验证码能不能绕过去:第一次发生成功

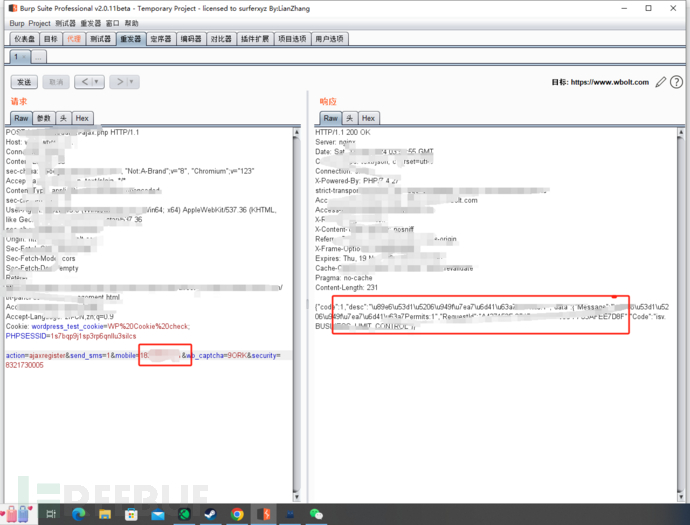

相同号码发送失败

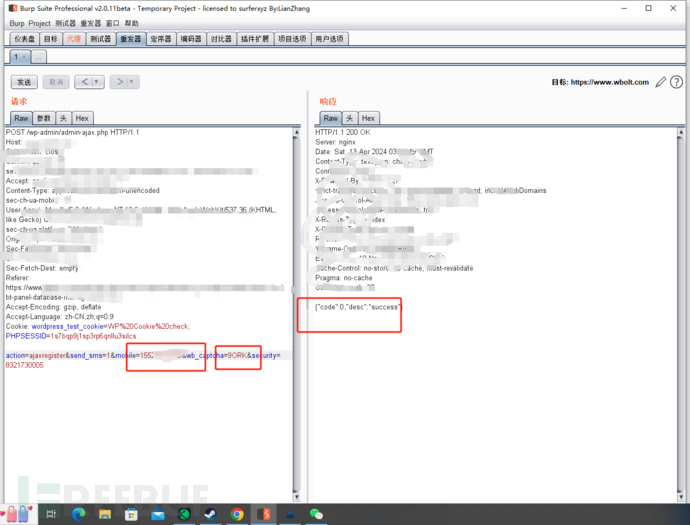

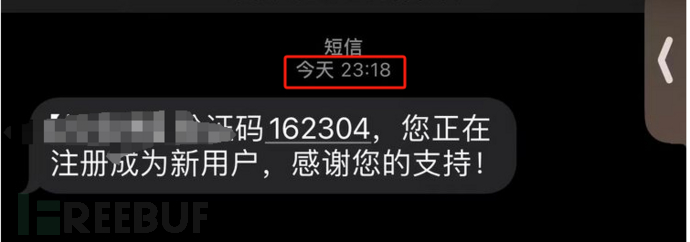

换个号码,再次进行尝试:可以看到成功了

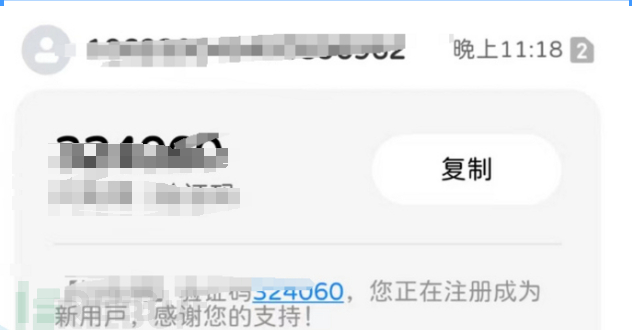

批量跑一批吧那就:进入Intruder模块: 看下结果吧:

看下结果吧:

验证完成。

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)