edusrc通用思路:

思路:要想刷屏上分,就得找系统来挖掘,对于不会审计的我来说只有做一些黑盒测试(会审计大佬可以忽略这一点)

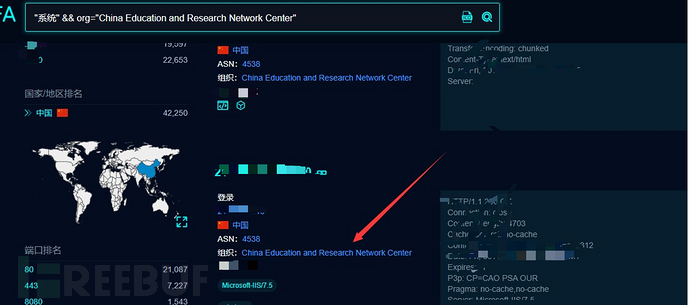

首先我们利用fofa找一些与edu有关的系统

语法:“系统” && org=“China Education and Research Network Center”

此次渗透我使用的是:“点播系统” && org=“China Education and Research Network Center”

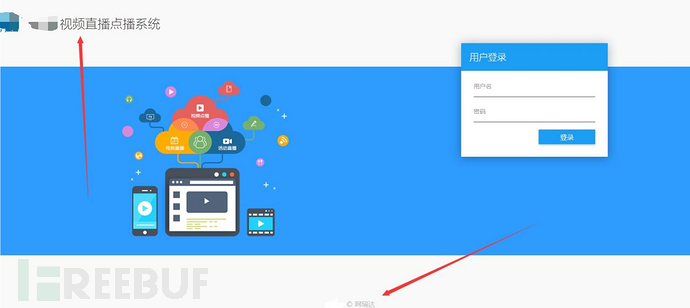

当确定系统后,我们就开始寻找目标站点,能通过弱口令进入的系统是最好的(admin\admin admin\123456)

通过上述的弱口令测试并没有进入后台,此时肯定会有爆破密码的想法,但是爆破成功的可能性太小了,于是我思考是否能通过找到操作手册发现默认密码,观察页面有关键字:xxxxxxxxx视频直播点播系统

于是使用谷歌查找:xxxxxx视频直播点播系统操作手册

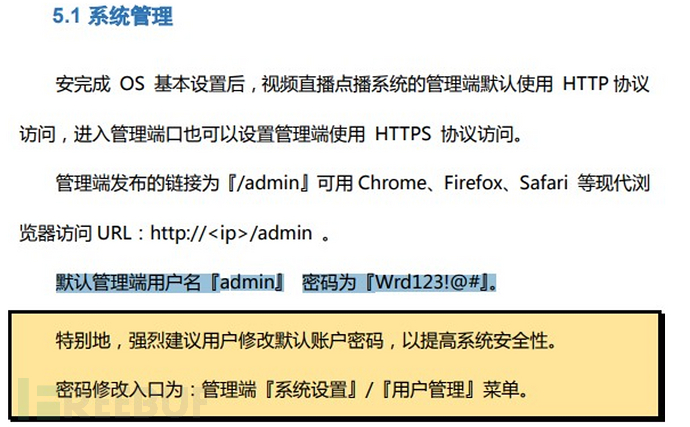

看看能否找到默认密码,运气还是好,碰巧发现了默认密码:默认管理端用户名『admin』 密码为

『Wrd123!@#』。

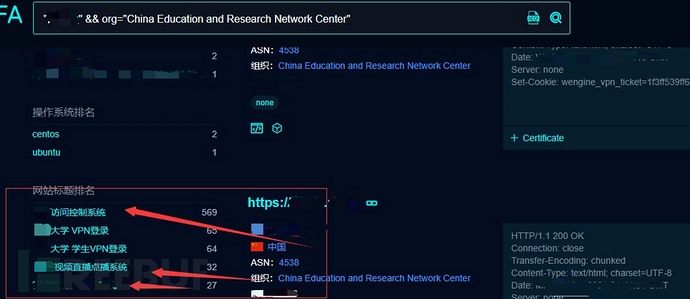

发现xxxxx视频直播点播系统默认密码后,继续使用fofa构造语句查找能进入的系统(如果大多数都是默认密码,此处就是一个弱口令通杀)

语法:“xxxxxxx视频直播点播系统” && org=“China Education and Research Network Center”

涉及到的网站均已经修复

测试完后,心里很复杂,这么多站点,就一个弱口令,看见有相关公司,于是在fofa一次公司名称,看看有没有别的站点:

语法:“公司名称” && org=“China Education and Research Network Center”

发现这个公司的系统产品挺多的然后继续进行默认密码测试,在1063个站点下,大约测试出了10多个站点, 全部已经提交平台并且修复

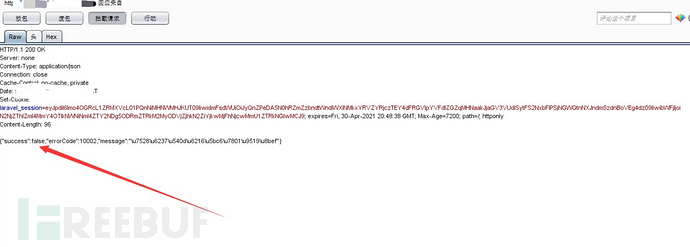

看着这么多站点 ,想想能不能越权登录的想法: 首先在登录框抓登录的返回包看见false,顺手修改为true,放包:

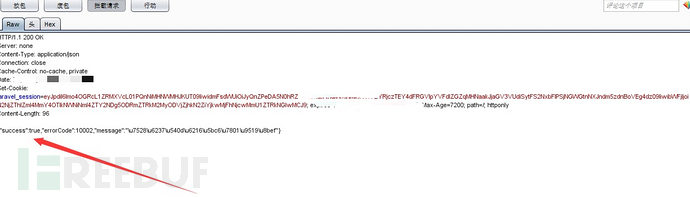

发现这样修改数据包,在放包时无任何反应,于是我思考,能不能用默认密码进入的站点的返回包放入不能登录的站点测试:

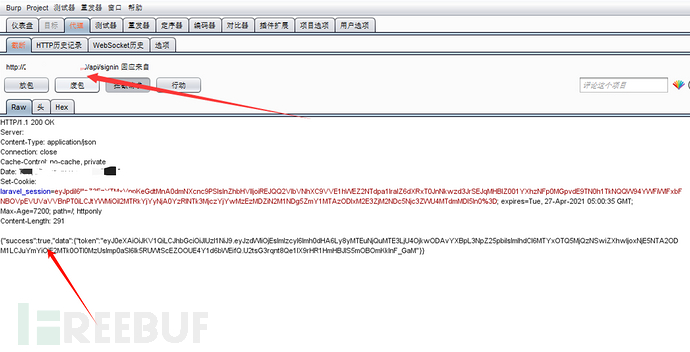

(通过测试,寻找到辅助站点:http://xxxxxxxxxxxxxxxxxx/signin获取到返回登录数据包:

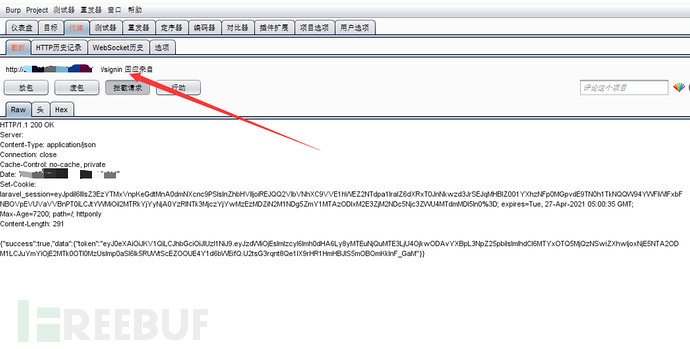

去访问目标站点:http://xxxxxxxxxxxxxxxxxxx/signin,然后在登录处输入账号admin 密码任意 ,抓返回, 将包换为刚获取的成功登录包然后放包:

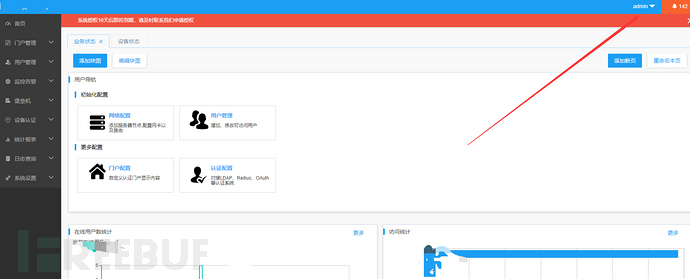

点击放包,没想到全部的数据包放完后,就成功的进入到后台了

通过收集,一共有400所高校存在此漏洞

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)