前言

孙子兵法云“知己知彼,百战不殆”。在网络安全领域同样如此,防守方只有了解攻击方都有哪些攻击路径,才能进行防御。正如未知攻焉知防。

本文就通过ATT&CK框架来认识了解攻击者的攻击路径。

由于本人水平有限,文章中可能会出现一些错误,欢迎各位大佬指正,感激不尽。如果有什么好的想法也欢迎交流,谢谢大家了~~

防守方遇到的问题

首先先来看看防守方遇到的问题,在网络安全领域,攻击者始终拥有取之不竭、用之不尽的网络弹药,可以对组织机构随意发起攻击;而防守方则处于敌暗我明的被动地位,用有限的资源去对抗无限的安全威胁,而且每次都必须成功地阻止攻击者的攻击。

基于这种攻防不对称的情况,防守方始终会被下面的问题所困扰

● 我们的防御方案有效吗?

● 我们能检测到APT攻击吗?

● 新产品能发挥作用吗?

● 安全工具覆盖范围是否有重叠呢?

● 如何确定安全防御优先级?

而ATT&CK的出现让上述问题有了解决的希望。ATT&CK提供了一种许多组织机构迫切需要的关键功能——用一种标准化的方法来开发、组织和使用威胁情报防御策略,让企业合作伙伴、行业人员、安全厂商能以相同的语言进行沟通和交流。

MITRE ATT&CK是什么?

MITRE公司为了解决防守方面临的困境,基于现实中发生的真实攻击事件,创建了一个对抗战术和技术知识库,即Adversarial Tactics,Techniques,and Common Knowledge,简称ATT&CK。

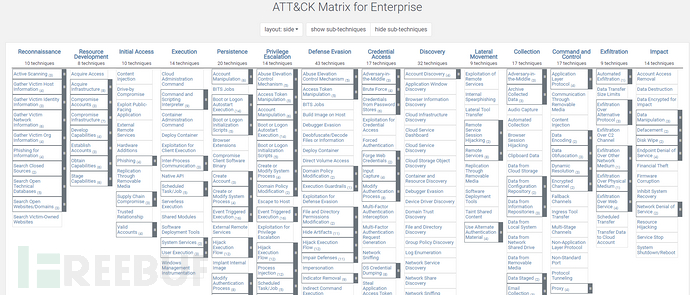

MITRE ATT&CK提供了一个复杂框架,介绍了攻击者在攻击过程中使用的190多项技术、400多项子技术,其中包括特定技术和通用技术,以及有关知名攻击组织及其攻击活动的背景信息和攻击中所使用的战术、技术。简单来说,MITRE ATT&CK是一个对抗行为知识库,帮助防守方了解都有哪些攻击途径。

特点

● 它是基于真实观察数据创建的。

● 它是公开免费、全球可访问的。

● 它为蓝方和红队提供了一种沟通交流的通用语言。

● 它是由社区驱动发展的。

ATT&CK网站:https://attack.mitre.org/

ATT&CK技术领域

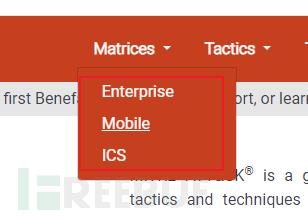

目前,ATT&CK共分为三种技术领域,分别为ATT&CK for Enterprise、ATT&CK for Mobile和ATT&CK for ICS。

ATT&CK for Enterprise包含适用于Windows、Linux、MacOS、云平台等技术和战术部分。

ATT&CK for Mobile包含适用于移动设备的战术和技术。

ATT&CK for ICS包含适用于工控设备的战术和技术

本文下面除了特殊说明,一般是在Enterprise技术领域进行讨论

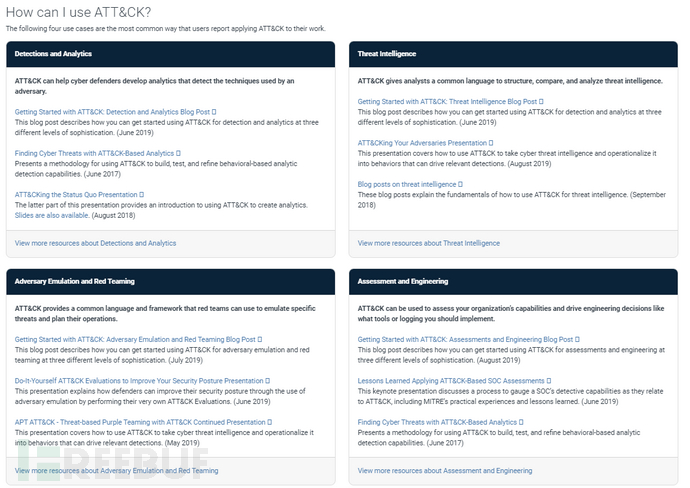

如何使用ATT&CK

官方也给出了ATT&CK的使用方式,主要包含了下面的四个用途。

例子可以登录官网去查看:https://attack.mitre.org/resources/get-started/detections-and-analytics/

1)检测与分析

帮助网络防御者分析攻击者行为,以检测对手使用的技术

2)威胁情报

为分析人员提供了一种通用的语言来构建、比较、分析威胁情报

3)对手仿真和红队

ATT&CK 提供了一种通用语言和框架,红队可以使用该语言和框架来模拟特定威胁并规划其行动。

4)评估与工程决策

ATT&CK 可用于评估组织的能力并推动工程决策,例如应该实施哪些工具或审计哪些日志记录。

ATT&CK模型的核心内容

ATT&CK是一种行为模型,它主要记录以下的核心内容:

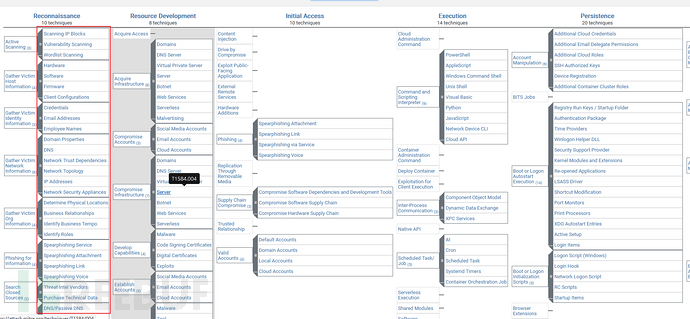

战术

表战术代表了实施ATT&CK技术的原因,是攻击者执行某项行动的战术目标。战术介绍了各项技术的环境类别,并涵盖了攻击者在攻击时执行活动的标准、标记等信息,例如持久化、发现、横向移动、执行和数据窃取等战术。

技术

技术代表攻击者通过执行动作来实现战术目标的方式。例如,攻击者可能会转储凭证,以访问网络中的有用凭证,之后可能会使用这些凭证进行横向移动。技术也表示攻击者通过执行一个动作要获取的“内容”。如攻击者利用主动扫描的技术来完成侦查的目标。

下面这些就是具体的技术

子技术

比技术更低的层次上实现战术目标的更具体的手段

记录对手使用的技术,他们的过程,和其它元数据。

ATT&CK框架的对象

ATT&CK框架中主要包含七大对象:攻击组织、软件、技术/子技术、战术、缓解措施、数据源、作战活动

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)