关于Memoro

Memoro是一款功能强大的堆栈数据细节分析工具,该工具可以给广大研究人员提供关于堆内存数据的详细信息,并给出分析数据。

Memoro不仅可以告诉我们目标程序什么时候、在哪里进行了堆内存分配,而且还可以告诉我们目标程序是如何实际使用这些内存空间的。Memoro支持收集有关堆内存访问的详细信息,其中包括针对内存的读取和写入操作发生的时间,这样一来,广大研究人员将能够更加清楚地了解目标程序如何高效地使用堆内存空间,并提升堆内存的安全性。

值得一提的是,Memoro还提供了一个可视化应用程序,可以将所有的信息提炼为评分和指标,以更好地帮助我们确定问题区域。

工具下载&配置

Memoro由编译器和可视化应用程序组成,代码的构建需要使用到下列组件:

接下来,广大研究人员可以直接使用下列命令将该项目源码克隆至本地:

git clone git@github.com:epfl-vlsc/memoro.git

然后切换到项目目录中:

cd memoro

编译器

运行下列命令完成编译器的配置:

mkdir memoro_compiler cd memoro_compiler git clone -b memoro_80 https://github.com/epfl-vlsc/llvm.git cd llvm/tools git clone -b memoro_80 https://github.com/epfl-vlsc/clang.git cd ../projects` git clone -b memoro_80 https://github.com/epfl-vlsc/compiler-rt.git cd ../../ mkdir build cd build cmake -G "Ninja" ../llvm ninja

可视化应用程序

Memoro的可视化应用程序是一个Electron应用,其安装命令如下:

cd memoro npm install cd cpp make cd ../ npm start

工具使用

针对小型程序进行分析

下列命令可以针对一个小型程序或简单文件执行分析:

<path to llvm clone>/bin/clang++ -fsanitize=memoro -g -fno-omit-frame-pointer test.cpp ./a.out

执行后,该工具首先会生成一个名为typefiles的文件夹,其中存储了类型信息。还有大量.chunks / *.trace文件,主要用于结合可视化应用程序来帮助我们分析目标应用程序。

针对大型程序进行分析

在下面的例子中,我们将尝试分析LevelDB(由Google开发的开源键值存储库)。具体操作步骤如下。

首先,我们需要将下列内容添加到CMakeLists.txt中:

set (CMAKE_CXX_FLAGS "${CMAKE_CXX_FLAGS} -fsanitize=memoro")

set (CMAKE_CXX_FLAGS "${CMAKE_CXX_FLAGS} -fno-omit-frame-pointer")

set (CMAKE_CXX_FLAGS "${CMAKE_CXX_FLAGS} -g")

set (CMAKE_CXX_FLAGS "${CMAKE_CXX_FLAGS} -I /Applications/Xcode.app/Contents/Developer/Toolchains/XcodeDefault.xctoolchain/usr/include/c++/v1/")

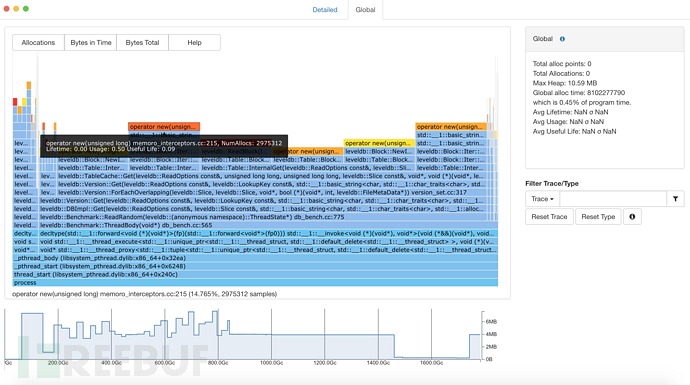

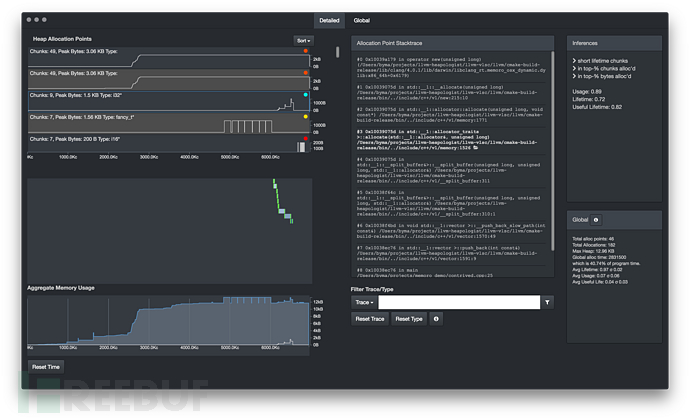

然后构建LevelDB,并运行db_bench程序即可,使用上述命令对LevelDB执行分析后,我们将能够查看到如下图所示的结果:

工具运行截图

许可证协议

本项目的开发与发布遵循MIT开源许可证协议。

项目地址

Memoro:【GitHub传送门】

参考资料

https://epfl-vlsc.github.io/memoro/

https://github.com/epfl-vlsc/llvm

https://github.com/epfl-vlsc/clang

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)