摘要

SQL注入攻击是一种常见的网络应用程序漏洞,攻击者通过利用未经检查的用户输入改变SQL查询,获取机密信息或者对整个数据库进行恶意操作。本文将深入探讨SQL注入漏洞的原理、风险,并提供有效的防范措施,包括参数化查询、输入验证和过滤以及编写安全的代码。

引言

随着互联网技术的广泛应用,网络应用程序逐渐成为人们生活中不可或缺的一部分。然而,这些应用程序通常需要与数据库进行交互,而这也为黑客提供了钻研漏洞的机会。SQL注入攻击作为最常见的漏洞之一,给互联网安全带来了严重威胁。因此,深入了解SQL注入漏洞的原理和相应的防范措施显得尤为重要。

SQL注入漏洞的原理

SQL注入漏洞的核心原理在于应用程序未经适当验证和过滤就将用户输入直接嵌入到SQL查询中。攻击者利用这个漏洞,通过输入恶意SQL代码来修改查询语句的逻辑,从而实现获取敏感数据或者控制整个数据库的目的。

例如,当用户在一个登录表单中输入用户名和密码时,应用程序可能会将这些输入拼接到SQL查询中:

SELECT * FROM users WHERE username = 'input_username' AND password = 'input_password';

然而,如果攻击者在用户名字段中输入' OR 1=1;--,那么生成的查询将变成:

SELECT * FROM users WHERE username = '' OR 1=1;--' AND password = 'input_password';

这个查询将返回所有用户的信息,绕过了正常的身份验证。

SQL注入漏洞的风险

SQL注入漏洞带来的风险非常严重。攻击者可以利用这种漏洞执行以下恶意操作:

- 数据泄露:攻击者可以通过注入恶意代码,获取包括用户密码、个人资料、信用卡信息等敏感数据。

- 数据篡改:攻击者可以修改数据库中的数据,例如更改账户余额、删除关键数据等,导致系统功能异常或瘫痪。

- 远程命令执行:攻击者可以通过注入恶意代码执行任意命令,控制整个数据库服务器甚至整个应用服务器。

这些风险对于企业和个人而言都具有重大威胁,因此必须采取适当的防范措施。

防范SQL注入漏洞的措施

1. 参数化查询

参数化查询是防范SQL注入漏洞的最佳实践之一。参数化查询通过使用占位符代替用户输入,并将输入作为参数传递给查询,从而防止恶意代码的注入。

例如,上述登录查询可以改写为:

SELECT * FROM users WHERE username = ? AND password = ?;

然后,应用程序将用户输入作为参数填充到占位符中,而不是直接将其拼接到查询中。

2. 输入验证和过滤

对所有用户输入进行严格的验证和过滤也是防范SQL注入漏洞的关键。确保只接受预期的输入类型,并对特殊字符进行转义或过滤,以防止恶意代码的注入。

例如,可以对用户名字段进行验证,只允许包含字母和数字的输入,并在存储或使用该输入时进行适当的转义或编码处理。

3. 编写安全的代码

编写安全的代码也是防范SQL注入攻击的重要环节。以下是一些建议:

- 使用安全的开发框架和库,并及时更新。

- 避免使用动态拼接SQL查询字符串,而是使用参数化查询或ORM(对象关系映射)工具。

- 最小化数据库用户的权限,并严格控制访问权限。

- 定期审计应用程序和数据库,及时发现并修复漏洞。

测试SQL注入的工具

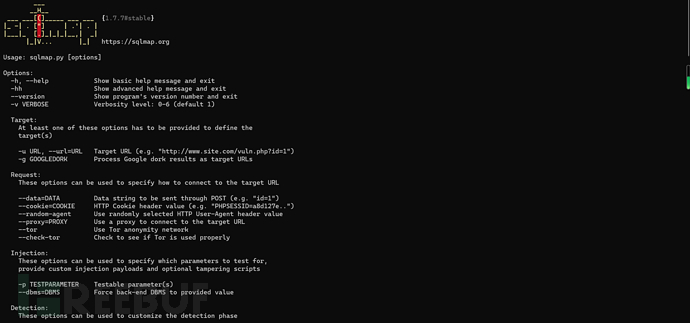

SQLMap简介

SQLMap是一款开源渗透测试工具,可用于自动检测和利用SQL注入漏洞,并接管数据库服务器。Sqlmap 是一个基于命令行的半自动化SQL注入攻击工具。在我们使用扫描器或者是手工发现了一个SQL注入点后,通常需要验证注入点是否是一个可以利用的点,这个时候就可以利用sqlmap来完成。

项目地址

常用参数

-p 指定测试参数

-b 获取banner

--dbs 列举数据库

--is-dba 是否是管理员权限

--current-db 当前数据库

--current-user 当前用户

--tables 列举数据库的表名

--count 检索所有条目数

--columns 获取表的列名

--dump 获取表中的数据,包含列

--dump-all 转存DBMS数据库所有表项目

--level 测试等级(1-5),默认为1

-v 显示详细信息

--delay 1(1秒) 表示延时1秒进行注入

-D 指定数据库

-T 指定表

-C 指定字段

--dbms=mysql oracle mssql 指定数据库

结论

SQL注入漏洞是当前网络应用程序中最为常见的漏洞之一,给互联网安全带来了严重威胁。通过深入了解SQL注入漏洞的原理和风险,并采取相应的防范措施,如参数化查询、输入验证和过滤以及编写安全的代码,我们可以有效地减少这种漏洞对应用程序和数据库的风险。只有保持警惕并采取行动,我们才能更好地保护系统和用户的数据安全。

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)