一、前言

之前对AI在安全攻击场景进行一些探索实践,一共分成了四个部分:文字、图片、声音、视频。其中大模型在对话、图片比较成熟,并且我们遇到的场景大部分也是文字、图片场景,所以文字、图片场景落地实践的场景相对比较多。声音和视频方面AI也在逐渐发力,体验一些新的产品,确实也不错。

二、文字信息

文字其实我们利用的比较多,相对比其他声音、视频要成熟很多。

2.1、AI PASS

众所周知,红蓝对抗中必不可少的是爆破,每次遇到新的系统都会手动搜索系统名获取默认密码,实在是很繁琐耗时的一件事情。但是爆破成功进入系统后往往能做很多事情:

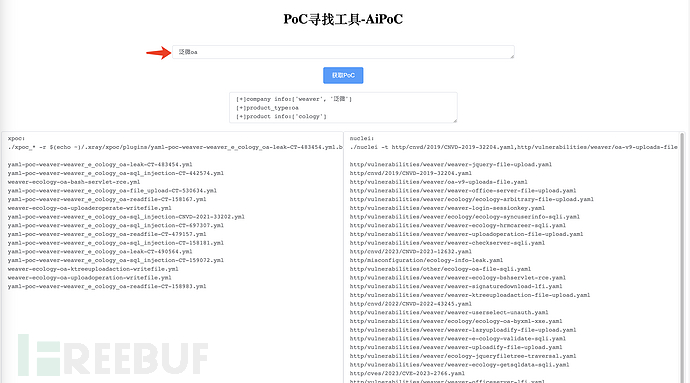

2.2、AI PoC

在我们搜索PoC的时候,会遇到搜不到的情况,可以通过AI去识别输入内容的对应的公司、产品类型、产品类型,一直到搜索到结果。

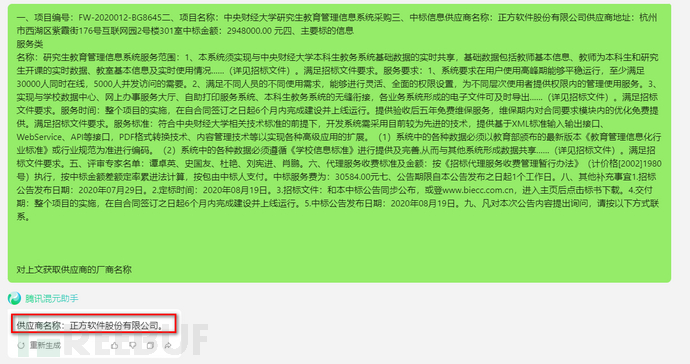

2.3、获取供应商

比如我们需要对一个厂商进行安全测试,如中央财经大学,通过招标的信息,我们通过AI自动提取对应的厂商名称,很快整理出对应厂商的供应链。

https://www.cufe.edu.cn/info/1188/10237.htm

2.4、更多等等

1、智能识别敏感信息

2、代码审计

3、钓鱼文案编写

三、图片

图片的话,我是尝试多款工具,总是不能够达到自己的预期,一度怀疑自己的使用方法有问题,于是我去了解一下图片修改相关的技术(如当时练手帮别人P掉旁人),最终得出结论是AI图片生成或者修改并不能很好落地(在安全攻防场景)。

2.1、图片识别

2.1.1、信息泄露挖掘

2.2.2、AI外挂

外挂作者利用大数据模型对AI进行训练,使得AI具备精准识别出游戏画面中的人物角色模型的效果。并且由AI模拟输入键鼠、代替人类做出游

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)