随着信息技术的快速发展,组织面临着越来越严峻的网络安全挑战。NIST网络安全框架(NIST Cybersecurity Framework,CSF)是一个灵活的综合性指南,旨在协助各类组织建立、改进和管理网络安全策略,以加强网络安全防御和响应能力。本系列文章主要围绕该框架的核心内容、使用方法和应用示范展开讨论,以帮助使用者更好地利用该工具进行网络安全架构的规划、设计、开发和运营。

本文主要探讨NIST CSF框架的起源目标、内容组成,及其在网络安全风险管理中的关键作用,通过采用该框架,组织能够更有效地实施风险识别、安全保护、威胁检测和事件响应,从而构建更加坚固和弹性的网络安全基础设施。

关键字:网络安全框架;风险管理;威胁检测

背景与起源

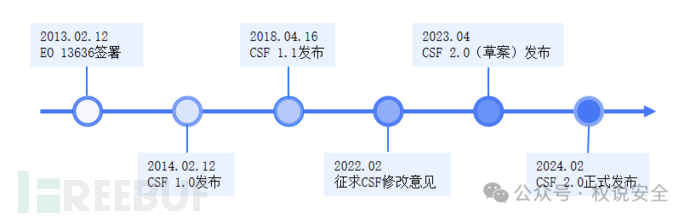

在数字化的时代,信息技术的快速发展为组织带来了巨大的机遇,同时也暴露了其面临的严峻网络安全挑战。2013年2月,美国总统奥巴马颁布了行政命令“改善关键基础设施网络安全”(EO 13636),目标是通过建立一个框架,改善政府和私营部门之间的信息共享和协作,从而提升关键基础设施的网络安全能力。

NIST通过与政府机构、私营企业以及学术界的广泛合作,于2014年发布了CSF 1.0,该框架是基于现有标准、指南和实践的自愿指南,旨在帮助关键基础设施组织更好地管理和降低网络安全风险。2018年4月,NIST更新发布了CSF 1.1,并于2024年2月再次更新为CSF 2.0。

根据利益相关者的反馈,为了反映不断变化的网络安全形势,帮助组织更轻松、更有效地管理网络安全风险,NIST在CSF2.0中引入了一系列的修改,本系列相关文章将针对CSF 2.0展开讨论。

图1 NIST CSF的发展历程

内容组成

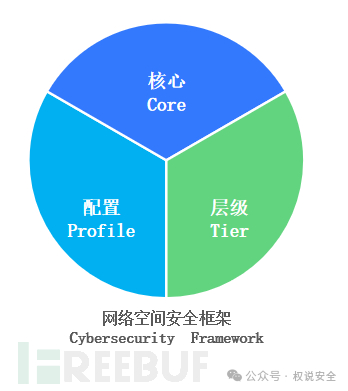

CSF框架主要包含三个部分:框架核心(Core)、配置文件(Profile)和实施层级(Tier)。其中,● 核心(Core):定义了一组网络安全成效(Outcome),以及相关成效的实现示例和参考信息;● 配置(Profile):利用核心部分定义的成效,描述组织当前或未来要达到的网络安全状态;● 层级(Tier):描述网络安全风险管理的成效等级,以指导配置的创建和设计。

图2 NIST CSF的内容组成

1.核心(Core)CSF框架核心由一组适合于各领域关键基础设施部门的网络安全活动、期望结果和参考信息构成,以一种通用的语言描述了适用的网络安全行业标准、指南和实践,以便使从管理层到实施/运营层的利益相关者,能够就网络安全活动和效能进行便捷有效的沟通和交流。

图3 CSF Core的内容组织形式

框架核心包含了六个功能(Function):治理、识别、保护、检测、响应和恢复,提供了高层战略视角的网络安全风险管理生命周期。每个功能又被细分为不同类别(Categories)和子类别(Subcategories),并提供了相应的参考信息,如每个子类别适用的现行标准、指南和实践。

参考信息用于说明实现某个子类功能的可行方法,或者是将指南或要求与某个子类功能对齐。这些内容来自当前标准、指南和实践的特定章节,可以是适用于各领域关键基础设施的通用内容,也可以是只针对某个特定行业领域的内容。

需要注意的是,参考信息仅具有示范意义,并非全面详尽的指南手册,主要引用了框架开发过程中参考的行业指南,或者是合作伙伴在实施框架时使用的网络安全工具和资源。

2.配置(Profile)通常,组织并不需要使用CSF核心中所有类别(含子类别)的功能,实际上可能也不存在需要全部功能类别的组织。因此,CSF的功能类别本质上是一个可选清单,组织需要选择使用与其自身运营和风险状况最相关的功能。

框架配置是组织基于业务需求从框架类别和子类别中选择出来的成效清单。该配置文件实际上描述了在特定的实施场景中,企业组织将标准、指南和实践与框架核心对齐的过程。

配置文件可用于组织内部或组织之间进行沟通,也可用于通过比较“当前”配置文件(即现状)与“目标”配置文件(即将来),来识别改进网络安全状况的机会。为了制定配置文件,组织可以审查所有的类别和子类别,并基于业务/使命驱动因素和风险评估,确定哪些成效最为重要。

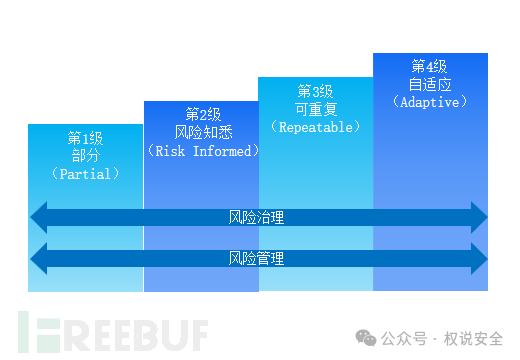

3.层级(Tier)框架层级用来指导组织如何实施CSF Core,从实施角度提供了组织使用CSF框架的背景,组织看待网络安全风险的观点,以及管理风险的过程。CSF层级定义了4个层级及相应的特征,来刻画描述组织网络安全实践的范围(包括风险治理和风险管理)和层次(包括部分、风险知悉、可重复和自适应)。

图4 NIST CSF的四个实施层

上述4个层级描述了网络安全风险管理实践的复杂程度,有助于确定网络安全风险管理受业务需求影响的程度,并集成到组织整体的风险管理实践中。

NIST认为,虽然鼓励处于第1层级的组织向第2层级或更高层级迈进,但层级并不代表成熟度水平,而是旨在支持组织对网络安全风险管理进行决策,帮助组织识别不同网络安全活动的优先级和紧迫性,以获得更有效的外部资源。如果成本效益分析(CBA)表明,组织降低网络安全风险是可行的且经济有效时,才鼓励组织进入更高的层级。当组织达成了目标配置文件中所描述的成效,它就成功实施了CSF。当然,在实施CSF过程中,组织对层级的选择和设定也会影响框架配置文件。

使用与效益

CSF提供了管理网络安全风险的通用语言和系统方法。框架核心包括纳入网络安全计划的活动,可以根据任何组织的需求进行定制。创建框架配置文件的过程为组织提供了一个机会来确定可以加强现有流程的领域,或者可以实施新流程的领域。框架实施层通过层级指导组织考虑其网络安全规划的安全能力级别,同时用作讨论任务优先级、风险偏好和预算的沟通工具。

CSF有助于指导组织各个级别的风险管理活动的关键决策点,从高级管理人员到业务和流程级别,以及实施和运营。虽然CSF在设计时重点考虑了关键基础设施,但它的用途极其广泛,适用于各种规模、行业和成熟度的组织。通过内在的定制机制(层、配置文件和核心均可修改),可以定制框架以供各种类型的组织使用。

CSF是结果驱动型的框架,并且不强制要求组织必须如何实现这些功能,具有不同预算的小型组织或大公司都能够以适合自己的方式实现CSF定义的安全成效,为实施网络安全计划的组织提供了充分的灵活性和扩展性。

以上是“NIST网络安全框架”权说系列的首篇文章,本文主要概括了NIST CSF的主体内容和组成。本系列论文主要围绕CSF 2.0,从框架概览、核心功能、配置分层3个方面展开讨论,以帮助使用者更好地理解、利用该工具进行网络安全架构的规划、设计、开发和运营。

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)