随着企业业务的持续拓展和数智化转型步伐的加快,数据中心已逐渐演变为企业数据存储、处理和应用的关键部署场地,这也使得数据中心面临着日益严峻的网络安全风险,其中DDoS攻击以其高效性依旧是数据中心面临的主要威胁之一。伴随着数智化的发展,DDoS攻击出现了一些新的特征,这对数据中心如何做好DDOS攻击防御提出了更高的要求。

DDoS高防数据中心的架构设计复杂且高效,其核心组成包括以下关键元素:

01.硬件设备

数据中心配备高性能的网络设备,如异常流量检测设备、异常流量清洗设备、高防转发设备、DNS解析设备等,以应对海量数据流量。特别是高容量、高速率的网络设备能够承受大规模DDoS攻击带来的巨大流量压力。

02.大规模带宽资源

拥有充足的带宽储备,确保在遭受攻击时有足够的吞吐能力,能够吸收和分散恶意流量,保证正常业务流量不受影响。

03.智能流量清洗系统

运用先进的流量清洗技术,通过深度包检测(DPI)和行为分析,实时甄别并剔除恶意流量,仅将合法业务流量回送至服务器。

04.防护策略

采用多层次、灵活的防护策略,包括但不限于黑名单、白名单、限流策略、协议防护、端口防护等,可依据攻击类型和企业业务特性进行定制化配置。

05.智能分析系统

结合人工智能和大数据分析技术,对网络流量进行实时监控和智能分析,能够快速识别新型、复杂的攻击手段,并自动调整防护策略,实现动态防御。

06.冗余备份与灾备系统

高防数据中心通常具备冗余设计,如电源、网络连接等,确保即使在单一节点失效的情况下,也能保证服务的高可用性。

07.协同防御与联动响应

与其他安全系统(如WAF、IPS等)密切配合,实现端到端的安全防护,并能与安全运营团队进行实时联动,提供紧急响应和快速修复。

通过以上关键元素的有机整合,DDoS高防数据中心构建了一道强大的防线,能够有效抵挡多种形态、规模的DDoS攻击,切实保障企业业务连续性和数据安全。

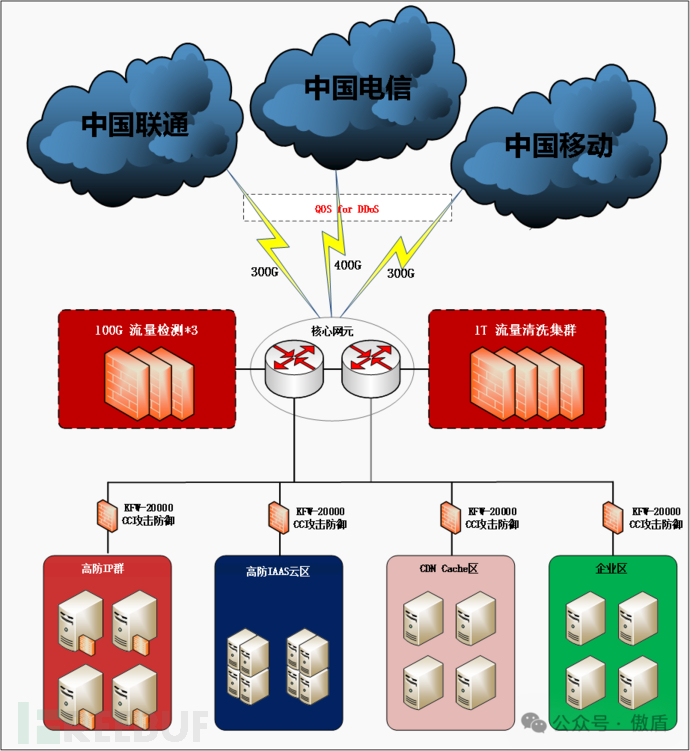

下以东部某高防三线数据中心为例,就其防御层级及安全设备做简单介绍。

防御层级:三层

第一层:运营商过滤

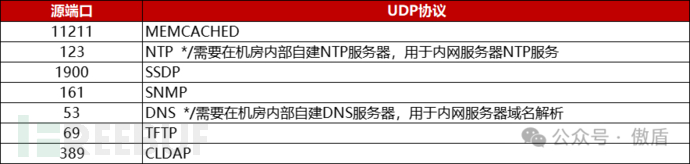

将常见DDoS放大攻击源端口、SYN大包、不常见三层协议在运营商路由器上通过acl 丢弃。

下述协议或端口为高防清洗中心可与上层做丢弃处理。

也可对固定高防段封禁UDP协议SYN 大包,大于90字包长非TCP\UDP\ICMP\GRE 协议IP Fragment 报文。

第二层 DDoS流量清洗域

可由异常流量检测系统+异常流量清洗集群组成或单异常流量清洗系统集群构建,用于防御DDoS流量攻击,如SYN Flood、ACK Flood、UDP Flood、ICMP Flood 等各类洪水攻击及反射放大类攻击。

异常流量检测系统+异常流量清洗集群,此组网方式,可实现动态按需清洗。

解决单清洗集群的常驻清洗模式组网场景中的下述常见问题:

-

彻底解决DDoS清洗系统对无攻击业务误拦截、清洗影响;

-

解决单清洗集群组网下因策略设置不当或设备性能不足时,全网波动;

- 缓解因常驻地址量过大导至清洗管理中心操作卡慢,日志存取异常等;

当高防防数据中心业务IP地址数量超过8000时,建议方式为必选方案。傲盾异常流量检测系统分光/镜像方式引入业务数据,实时检测DDoS攻击事件,毫秒级引流。

单清洗集群组网,早期高防数据中心组网模式,要求数据中心内所有业务地址全部引入清洗集群。实时检测、清洗异常流量。适用于高防数据中心初创,业务开展快速增长前期阶段。成本比检测+清洗集群方式要低。当业务发展到一定阶段时,应逐步向检测+清洗集群方式过度。

流量清洗域常见防御策略:

【全局】-TCP空连接策略;

【全局】-TCP 防御策略:

【全局】-异常协议过滤策略;

【全局】-HTTP插件策略;

【全局】-GAME 通用策略;

自动黑洞策略:阈值设置为防御总带宽80%。

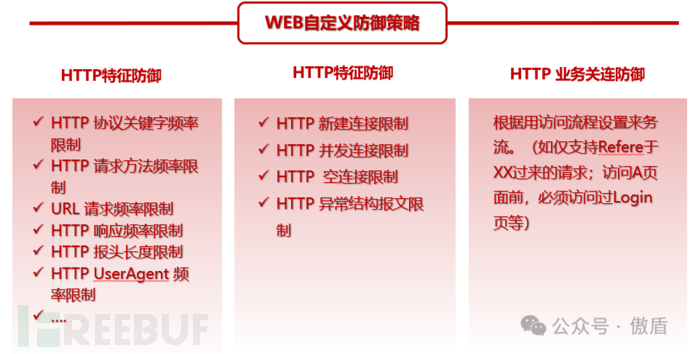

第三层 CC/应用攻击清洗区

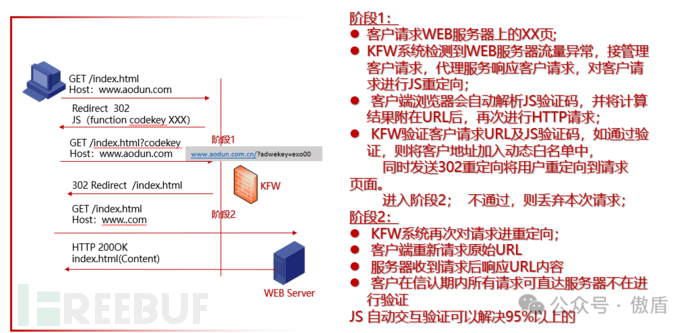

高防数据中心每个业务单元单独部署傲盾异常流量清洗CC攻击专用处理设备。采用双机集群模式或主备模式。处理从流量区下透的应用/CC攻击数据。CC攻击专用处理设备采用串联方式接入网络。傲盾CC攻击专用处理设备优化了普通清洗系统的漏洞模块、连接处理模块性能,内核预置多协议连接追踪与建模算法,可防御大部分应用/CC攻击。

傲盾CC专用设备部分应用攻击防御原理:

请HTTP CC 插件模式1

HTTP 字段过滤

TCP连接插件

DNS插件

通过上述防御层级和安全设备的组合,东部某高防三线数据中心构建了一道强大的防线,能够有效抵挡多种形态、规模的DDoS攻击,切实保障企业业务连续性和数据安全。

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)