一、基本介绍

-

概念:Volatility是一款开源内存取证框架,能够对导出的内存镜像进行分析,通过获取内核数据结构,使用插件获取内存的详细情况以及系统的运行状态。

-

适用:windows,linux,mac osx,android等系统内存取证。Volatility是一款开源内存取证框架,能够对导出的内存镜像进行分析,通过获取内核数据结构,使用插件获取内存的详细情况以及系统的运行状态。

-

关于内存取证,详细可以查看此篇文章→内存取证

二、实际案例一

-

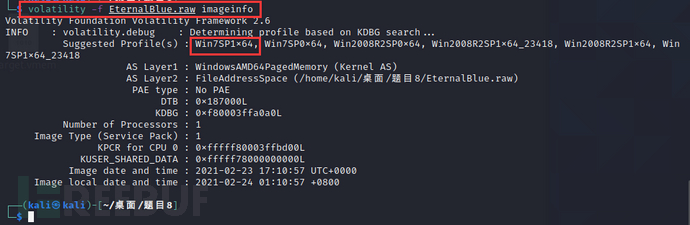

获取到profile,使用如下命令,并使用推荐的值作为profile

volatility -f EternalBlue.raw imageinfo

2. 查看用户。发现存在有隐藏用户key8

volatility -f EternalBlue.raw --profile Win7SP1x64 hashdump

-

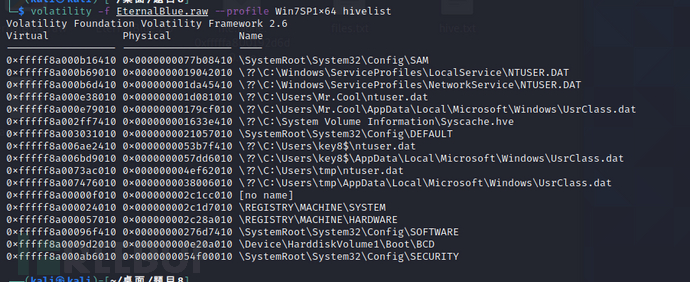

可以使用注册表查看该用户的具体键值,查看注册表列表对应情况

volatility -f EternalBlue.raw --profile Win7SP1x64 hivelist

-

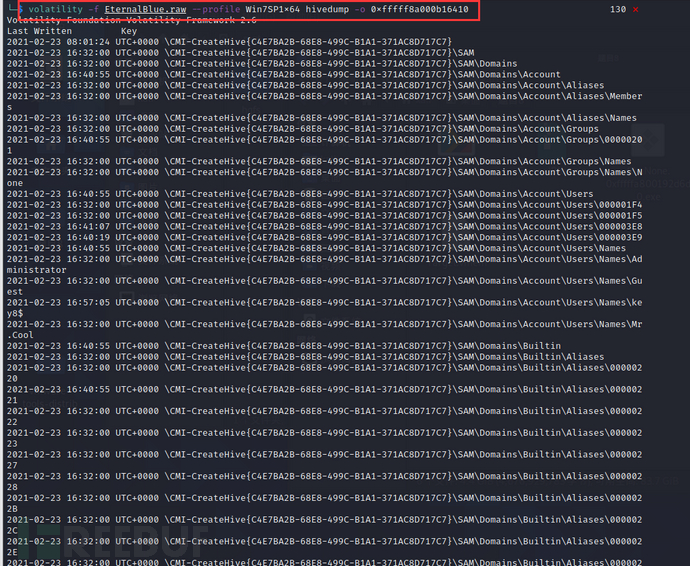

因为可以知道隐藏用户在Sam中,所以直接将该注册表信息下载

volatility -f EternalBlue.raw --profile Win7SP1x64 hivedump -o 0xfffff8a000b16410

-

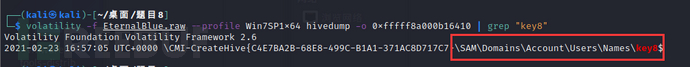

直接使用grep进行筛选含有key8的

volatility -f EternalBlue.raw --profile Win7SP1x64 hivedump -o 0xfffff8a000b16410 | grep "key8"

-

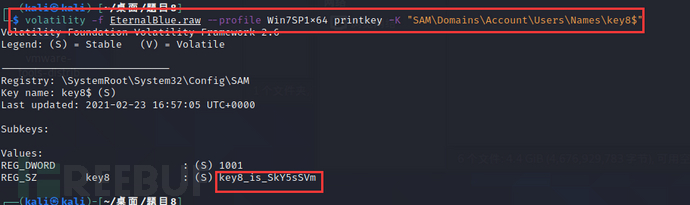

获取到具体key值,此时应该注意参数为大写的K,并且位置中最前面不能含有

\

volatility -f EternalBlue.raw --profile Win7SP1x64 printkey -K "SAM\Domains\Account\Users\Names\key8$"

三、实际案例二

-

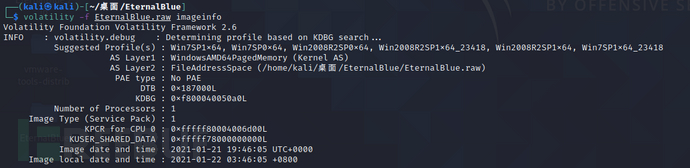

获取到imageinfo

volatility -f EternalBlue.raw imageinfo

-

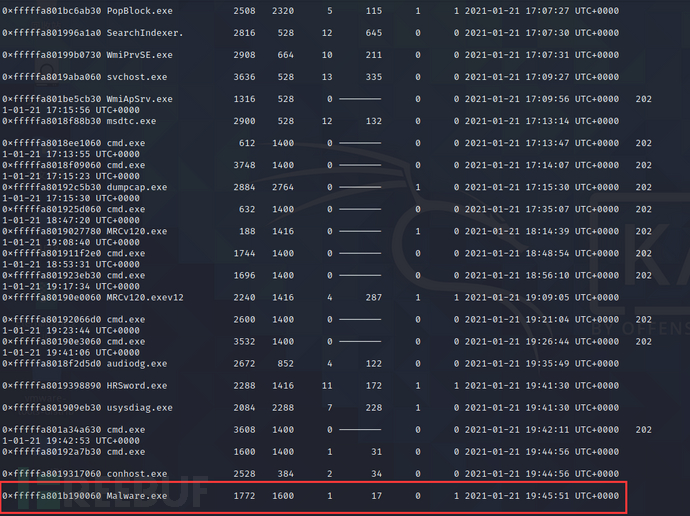

查看进程

volatility -f EternalBlue.raw --profile=Win7SP1x64 pslist

-

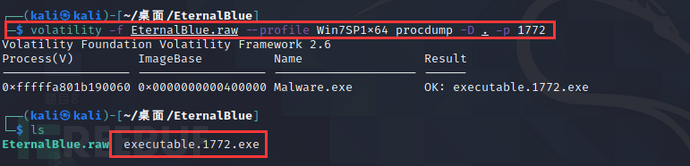

根据恶意文件的进程下载该文件,当前目录下新增executable.1772.exe文件

volatility -f EternalBlue.raw --profile Win7SP1x64 procdump -D . -p 1772

-

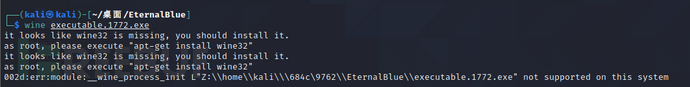

使用wine软件查看该文件,发现wine没安装成功

wine executable.1772.exe

-

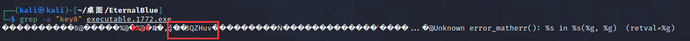

使用grep命令获取key ,获取到key

grep -a "key8" executable.1772.exe

四、总结思考

-

Volatility在Kali Linux中安装有,可以直接使用

-

使用Volatility需要记住基本的命令,然后就可以直接使用了

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)