产品介绍:

Fortinet FortiOS是美国飞塔(Fortinet)公司的一套专用于FortiGate网络安全平台上的安全操作系统。该系统为用户提供防火墙、防病毒、IPSec/SSLVPN、Web内容过滤和反垃圾邮件等多种安全功能。

漏洞概述:

近日,Fortinet官方发布安全公告,修复了其多个产品中的一个身份验证绕过漏洞(CVE-2022-40684),其CVSSv3评分为9.8。该漏洞可能允许攻击者在易受攻击的设备上执行未经授权的操作,攻击者通过向易受攻击的目标发送特制的 HTTP 或 HTTPS 请求进行绕过身份认证以管理员身份在控制面板中执行任意操作。

漏洞版本:

7.0.0 <= FortiOS <= 7.0.6

7.2.0 <= FortiOS <= 7.2.1

7.0.0 <= FortiProxy <= 7.0.6

FortiProxy = 7.2.0

FortiSwitchManager = 7.0.0

FortiSwitchManager = 7.2.0

资产测绘:

FOFA:app="FORTINET-防火墙" && title=="FortiGate"

靶场搭建:

1、本次复现使用版本为forigate-vm64 7.2.1,版本镜像环境已上传。

#下载链接,是否有病毒自测。 hack00 #解压密码

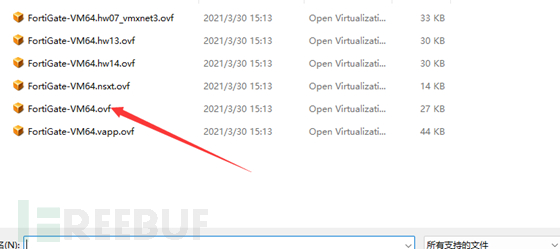

首先用vmware 打开FortiGate-VM64.ovf

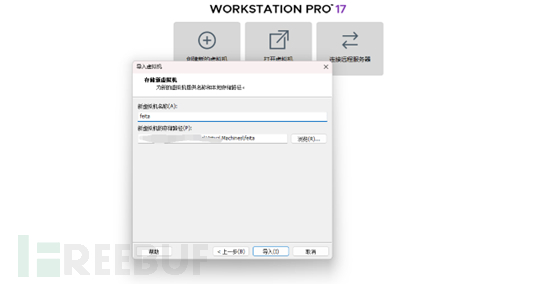

随便命名,并给与一个安装路径,点击导入

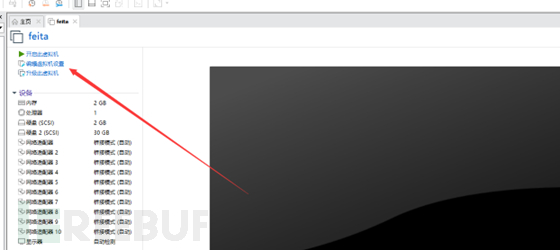

导入之后,点击编辑虚拟机设置

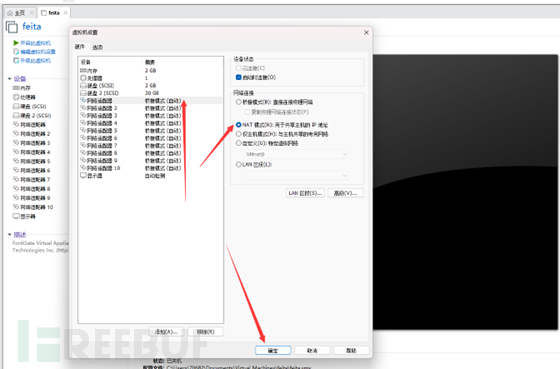

将第一个网络适配器的连接模式改成NAT模式

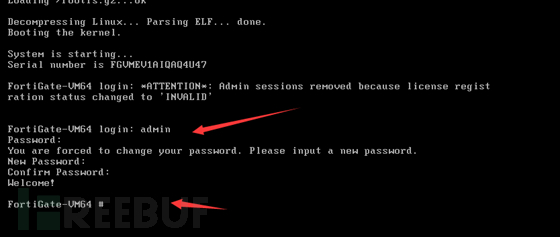

打开虚拟机,初始账号admin 密码空,修改密码后重新登录

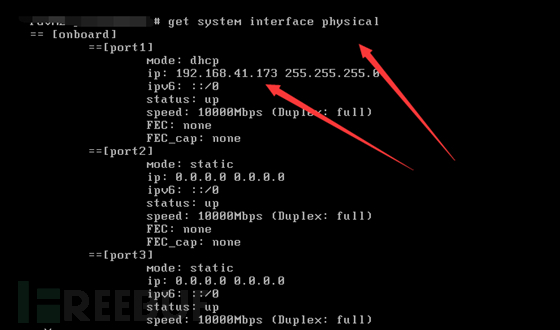

输入以下命令,查看靶机的ip,靶机的IP为192.168.41.173

get system interface physical

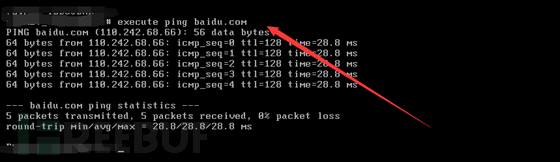

为了确保可以上网,输入以下命令,测试是否能访问百度,这个后续授权的时候需要。

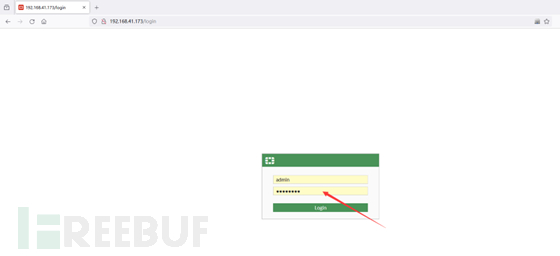

2,授权飞塔,打开浏览器输入192.168.41.173 进入登录界面

输入之前设置的账户密码登录

首次登陆,需要验证,在官网注册FortiGate Cloud (forticloud.com)注册账号

https://login.forticloud.com/ #登录注册地址

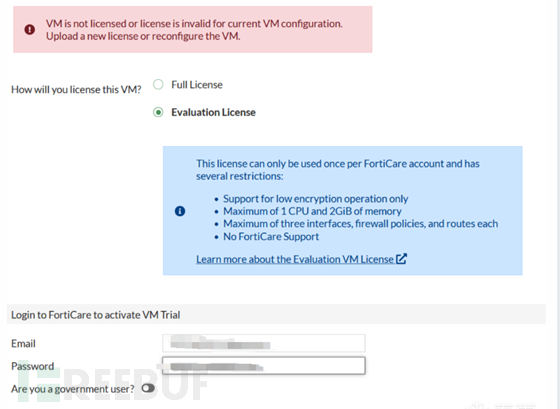

注册完之后,在此处用申请的账户和密码登录获取免费的试用license,这个目前测试是注册一个账户,只能一台获取证书

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)